Cisco appliance de sécurité adaptative (ASA) de la configuration initiale

Une nouvelle Cisco Adaptive Security Appliance (ASA) entre automatiquement la configuration initiale quand il démarre pour la première fois ou si vous effacez la configuration. Si votre ASA ne passe pas en mode de configuration, vous pouvez configurer de mode privilégié. Le code suivant montre le processus de configuration de base, avec des réponses, vous devez ajouter en gras. En quelques minutes, vous pouvez avoir votre ASA en place et fonctionne.

Pré-configurer le pare-feu maintenant à travers invites interactives [oui] Mode pare-feu [en déroute]:? Activer mot de passe [

Remarquez comment peu d'informations que vous devez entrer pour obtenir l'accès de gestion de base à votre ASA sur le réseau (enfin, presque). Le processus d'installation a mis en place l'adresse IP interne et configuré une liste de contrôle d'accès (ACL) entrée pour permettre uniquement l'adresse IP de l'ordinateur qui a couru la configuration pour gérer l'ASA d'un hôte de votre réseau, mais il n'a pas réellement permis l'accès.

Le message de configuration vous indique en fait que le serveur HTTP n'a pas été activée. Donc, avant la fermeture de cette connexion, vous souhaitez activer le serveur HTTP en utilisant les commandes suivantes:

ASAFirewall1> activerMot de passe: ******ASAFirewall1 # configure terminalASAFirewall1 (config) # serveur http permettreASAFirewall1 (config) # copier running-config startup-configSource filename [running-config] Cryptochecksum:? 6431b60b a26d0b05 941fa189 e3edf4751913 octets copié dans 1.740 secondes (1913 octets / sec) ASAFirewall1 (config) # fin

De ce point, vous pouvez connecter votre ASA à un commutateur et de les gérer à partir d'un appareil avec l'adresse IP que vous avez spécifié dans la configuration initiale de l'appareil.

Les ASA 5505 places tous les ports du commutateur en VLAN 1 (votre intérieur VLAN) par défaut, tandis que les grands dispositifs de l'ASA ont une interface de gestion dédiée ou le port. La fonction de gestion peut être configuré pour fonctionner sur les autres interfaces sur l'ASA. Une fois que vous avez l'interface de gestion pour le Gestionnaire de périphériques Cisco Adaptive Security (de ASDM), vous pouvez exécuter l'assistant de démarrage à travers le ASDM (même si vous avez déjà configuré l'ASA sur la ligne de commande).

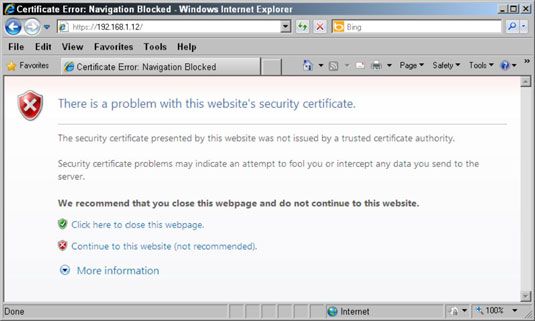

L'avantage pour l'exécution de l'Assistant de démarrage est que vous pouvez aller à l'ordinateur que vous avez identifié comme votre ordinateur de gestion et de pointer votre navigateur web à l'adresse de l'interface de votre ASA. (Note: Vous devez avoir Java installé sur cet ordinateur.) Sauf si vous installez un certificat valide qui correspond au nom de l'ASA, vous êtes présenté avec une erreur de certificat.