Des stratégies d'attaque de réseau commun: reniflage de paquets

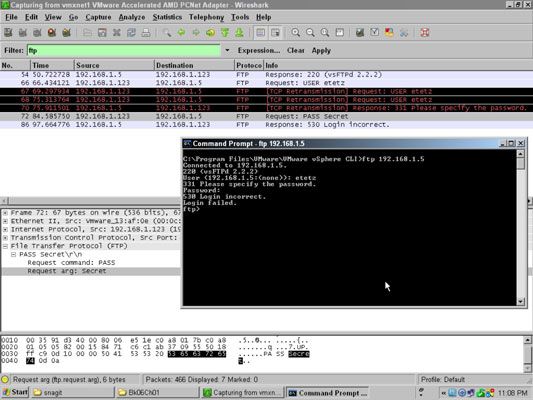

Reniflage de paquets, une stratégie d'attaque de réseau, capture le trafic réseau au niveau de la trame Ethernet. Après la capture, ces données peuvent être analysées et des données sensibles peuvent être récupérées. Une telle attaque de réseau commence avec un outil tel que Wireshark. Wireshark vous permet de capturer et d'examiner les données qui coule à travers votre réseau. Toutes les données qui ne sont pas cryptées est lisible, et, malheureusement, de nombreux types de trafic sur votre réseau sont transmises sous forme de données en clair - même les mots de passe et autres données sensibles.

Evidemment, cette situation représente un danger pour vos données d'entreprise. De nombreuses applications qui hébergent les données d'entreprise (même ceux avec des interfaces graphiques Windows slicks) utilisent encore Telnet que le mécanisme de transfert de données. Telnet est un texte clair, non crypté mécanisme de transfert de données. Une personne avec un renifleur de paquets peut afficher ces données comme il traverse votre réseau.

Données de connexion FTP capturés derrière la fenêtre FTP est représenté, montrant le mot de passe de l'utilisateur. Avoir votre mot de passe FTP connu permet à l'attaquant d'avoir votre niveau d'accès à votre site FTP, et toutes les données secrètes qui peuvent être consé- sur le dessus de cela, de nombreux utilisateurs qui utilisent le même mot de passe pour tous les systèmes sur le réseau. Maintenant, l'attaquant peut avoir accès à plusieurs de vos systèmes d'entreprise.

En plus de capturer des sessions en clair, comme le trafic de connexion, un attaquant peut avoir une application qui ne tient compte que des données spécifiques à partir d'un réseau, tels que les paquets d'authentification réseau, dont elle examine ensuite pour casser les mots de passe du réseau.

Si vous utilisez le réseau basée sur les commutateurs, vous faites reniflage de paquets un peu plus difficile. Sur un réseau basée sur les commutateurs, le sniffer ne verra que les données entrant et sortant propre trafic du périphérique réseau ou de la diffusion de la sniffer, sauf si l'attaquant utilise un port de contrôle sur un commutateur. Si vous ne l'avez pas fixé vos commutateurs et votre commutateur documentation de configuration avec un mot de passe fort, vous partez vous ouvrir à une attaque de paquets renifleurs.

Une attaque de paquets renifleurs sur un réseau basée sur les commutateurs se passe comme ça: L'attaquant se connecte à un commutateur et utilise les informations de ce commutateur pour localiser sa propre adresse MAC. L'attaquant localise son adresse MAC via Afficher l'adresse-base de données, ce qui lui permet de savoir quel port l'adresse est visible sur.

L'attaquant peut suivre le chemin jusqu'à ce qu'il trouve le commutateur auquel il est connecté. De là, l'attaquant peut permettre à un port de moniteur en tant que le port auquel il connectée. Maintenant, il peut voir tout le trafic sur ce commutateur et peut démarrer une capture de paquets de données.

La sécurité de Switch est la première ligne de la sécurité de votre réseau de piratage interne. La sécurité de Switch est les attaquants de chemin doivent passer pour obtenir le reste de votre réseau. Si vous pouvez garder les attaquants de se connecter ou de restreindre leur capacité d'obtenir des informations sensibles, vous les battez.