Pare-feu de réseau: la défense données avec la DMZ

Pour les réseaux informatiques, la zone démilitarisée (DMZ) est un domaine où vous avez placé les serveurs que le grand public - ou au moins les gens en dehors de votre réseau - l'accès de besoin. Dans le monde non-ordinateur, une DMZ est une zone deux forces militaires d'opposition ont déclaré comme une zone tampon entre les uns des autres. Les deux parties conviennent qu'ils vont rester en dehors de cette zone.

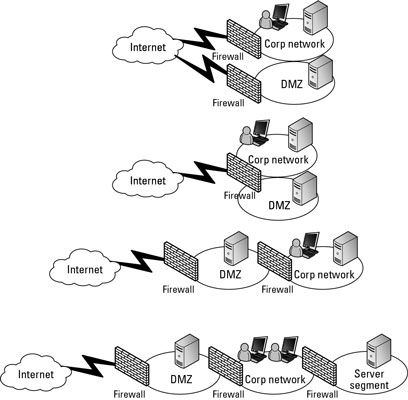

Les serveurs DMZ sont placés à l'extérieur de votre réseau et peuvent avoir la capacité de parler à votre serveur interne. Bien que les serveurs sont placés à l'extérieur de votre réseau, ils ne sont pas totalement unprotected- ils sont encore derrière un pare-feu dans une configuration similaire à l'une des options présentées dans l'illustration.

Le segment DMZ peut être installé à côté de votre pare-feu actuel ou peut être une zone réelle entre votre réseau et le réseau public. Soit est une option valable DMZ, chacun offrant un compromis entre les avantages de la simplicité de configuration et de la sécurité.

De la même manière que la création d'une zone démilitarisée, certaines entreprises ont isolé leurs serveurs sur un segment de réseau séparé, avec un pare-feu défense de ce segment.

Dans ce scénario, ils ont une DMZ protéger leurs serveurs destinés au public, leurs utilisateurs derrière la DMZ avec la protection d'un autre pare-feu, puis leurs serveurs protégés de leurs utilisateurs derrière un autre pare-feu.

Ce scénario signifie que si une attaque ou d'un accès de gains de virus sur le réseau de l'utilisateur, il ne sera pas obtenir un accès immédiat aux serveurs ainsi. Bien que cette configuration peut sembler un peu paranoïaque, il est très sécurisé.