Débogage plus court chemin ouvert en premier (OSPF) protocole de routage

Maintenant, il est temps de passer à l'infâme déboguer commandes qui sont disponibles pour Open Shortest Path First (OSPF) protocole de...

Débogage routage multicast

Débogage vous donne des informations détaillées sur les données indépendante du protocole Multicast (PIM) que votre routeur voit sur...

Protocole débogage de coffre couvrant (stp)

Vous pouvez collecter des informations de débogage spécifique pour un certain nombre d'éléments liés à protocole Spanning Trunk...

Les options de débogage pour le protocole de découverte de Cisco (CDP) de

Comme avec tous les autres protocoles, Cisco Discovery Protocol (CDP) a des commandes de débogage spécifiques qui peuvent vous aider à...

Création d'une macro smartport

Macros sont SMARTPORT sauver l'outil pour vous d'utiliser pour aider avec vos configurations de commutateurs de réseau Cisco un grand...

Création standards listes de contrôle d'accès (ACL)

Listes de contrôle d'accès sont utilisés pour gérer la sécurité du réseau et peuvent être créés dans une variété de façons....

Configuration de clés WEP sur Cisco Wireless LAN

Configuration des paramètres de sécurité sur WLAN Cisco est pour vos points d'accès associés. Vous pouvez configurer WEP statique ou...

Configuration des paramètres de IP de votre routeur

Habituellement, vous devez configurer une passerelle IP par défaut de votre routeur. La passerelle par défaut est pas défini dans...

Connexion de votre réseau étendu (WAN) dispositifs

Pour tout type de connexion WAN que vous pouvez choisir d'utiliser, vous devez établir une connexion entre le fournisseur de services et...

Des stratégies d'attaque de réseau commun

Deux principaux types d'attaques ont lieu sur un réseau: ceux qui sont gérés à l'intérieur du réseau et ceux qui essaient de faire...

Des stratégies d'attaque de réseau commun: mascarade

Une stratégie d'attaque de réseau commun est le mascarade attaque, un type d'attaque usurpation où l'attaquant se fait passer pour une...

Des stratégies d'attaque de réseau commun: la numérisation en réseau

La numérisation en réseau est un outil utile pour les administrateurs de mener audits- interne, il est également utile pour une attaque...

Réseau commun des stratégies d'attaque: l'homme dans le milieu

La l'homme au milieu stratégie d'attaque de réseau est un type d'attaque de mascarade qui fonctionne comme ceci: Si l'attaquant du...

Des stratégies d'attaque de réseau commun: attaques de mot de passe

Parfois, les gens tentent des attaques de mot de passe sur un System-réseau en cours d'exécution, mais avec des mots de passe que...

Des stratégies d'attaque de réseau commun: attaques smurf

Attaques Smurf sont populaires Déni de service (DoS) les attaques de réseau, susceptible nommés en raison de son utilisation d'un grand...

Des stratégies d'attaque de réseau commun: reniflage de paquets

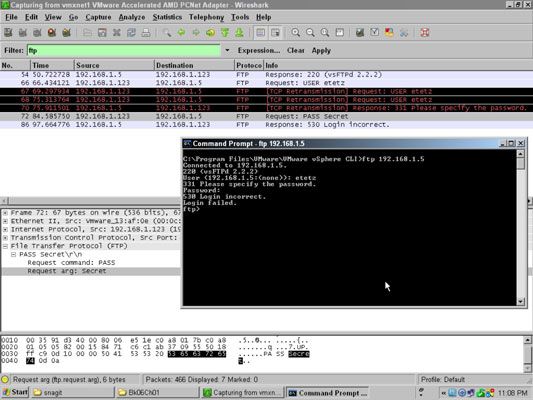

Reniflage de paquets, une stratégie d'attaque de réseau, capture le trafic réseau au niveau de la trame Ethernet. Après la capture, ces...

Les stratégies communes d'attaque de réseau: inondations syn

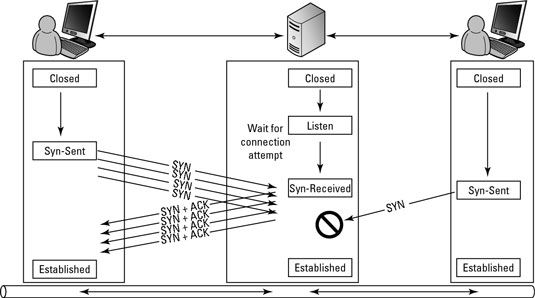

Un SYN-flood est une attaque réseau où le dispositif d'attaque envoie une série de requêtes SYN dans le but de submerger le système de...

Configuration d'un mode WLAN de l'infrastructure avec Windows 7

Si vous utilisez Windows 7 (ou Windows Vista, qui est très similaire), le processus que vous utilisez pour vous connecter à un réseau...