Injection de code et injection SQL hacks dans les applications Web

Attaques code-injection manipuler des variables spécifiques du système. Cela donne les pirates l'opportunité d'accéder à des informations sensibles qu'ils adorent. Les pirates peuvent utiliser cette information pour déterminer plus sur l'application Web et de ses rouages, qui peut finalement conduire à un compromis grave du système. Voici un exemple:

http://your_web_app.com/script.php?info_variable=X

Les attaquants qui voient cette variable peuvent commencer à entrer des données différentes dans le info_variable champ, changer X à quelque chose comme l'une des lignes suivantes:

http://your_web_app.com/script.php?info_variable=Yhttp://your_web_app.com/script.php?info_variable=123XYZ

L'application Web peut répondre d'une manière qui donne des attaquants plus d'informations que ce qu'ils veulent, telles que les erreurs détaillées ou l'accès dans les champs, ils ne sont pas autorisées à accéder aux données. L'entrée invalide pourrait également entraîner l'application ou le serveur à accrocher. Les pirates peuvent utiliser cette information pour déterminer plus sur l'application Web et de ses rouages, qui peut finalement conduire à un compromis grave du système.

Si les variables HTTP sont passés dans l'URL et sont facilement accessibles, il est seulement une question de temps avant que quelqu'un exploite votre application web.

Injection de code peut également être menée contre les bases de données SQL de back-end - une attaque connue sous le nom Injection SQL. Les pirates insérer des instructions SQL, telles que CONNECT, SELECT, et UNION, dans les requêtes d'URL pour tenter de se connecter et d'extraire des informations à partir de la base de données SQL que l'application Web interagit avec. Injection SQL est rendue possible par les applications ne valident pas correctement les entrées combinées avec des erreurs informatifs retournés à partir de serveurs de bases de données et les serveurs Web.

Deux types généraux de l'injection SQL sont standard (également appelé base d'erreur) et aveugle. Erreur base- Injection SQL est exploitée en fonction des messages d'erreur renvoyés de l'application lorsque l'information valide est entrée dans le système. Aveugle Injection SQL qui se passe quand les messages d'erreur sont désactivés, ce qui nécessite le pirate ou un outil automatisé de deviner ce que la base de données est de retour et comment il est de répondre aux attaques par injection.

Il ya une façon rapide, assez fiable pour déterminer si votre application web est vulnérable à l'injection SQL. Il suffit de saisir une seule apostrophe (') dans vos champs de formulaire Web ou à la fin de l'URL. Si une erreur SQL est retourné, les chances sont bonnes que l'injection SQL est présent.

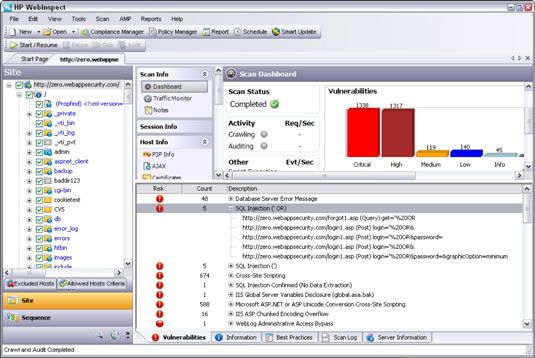

Vous allez certainement obtenir ce que vous payez quand il vient à la numérisation et la découverte de l'injection SQL avec un scanner de vulnérabilité Web. Comme avec manipulation d'URL, vous êtes beaucoup mieux l'exécution d'un scanner de vulnérabilité Web pour vérifier injection SQL.

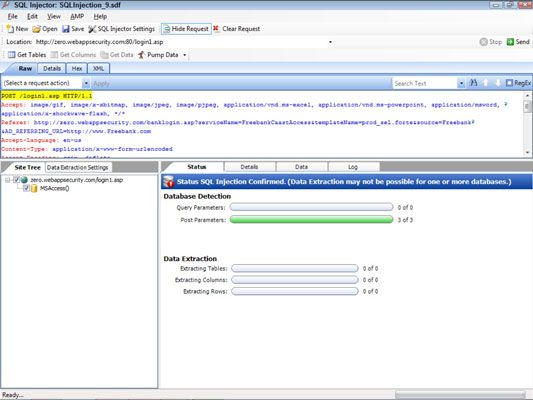

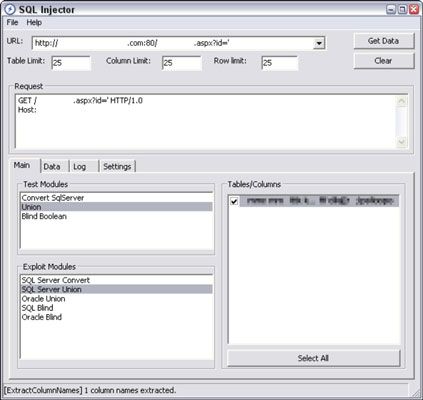

Lorsque vous découvrez vulnérabilités d'injection SQL, vous pourriez être tenté de s'y arrêter. Vous pouvez continuer à creuser. Un excellent - et étonnamment simple - outil à utiliser pour cela est SQL injection, qui est livré avec WebInspect. Vous fournissez simplement l'outil avec l'URL suspect découvert que votre scanner, et le processus d'injection de SQL commence.

Vous pouvez cliquer sur le données ou pompe boutons dans SQL injection Obtenir de commencer le dumping informations, vous menant à l'objectif ultime de piratage éthique.

Acunetix Web Vulnerability Scanner dispose d'un outil d'injection SQL similaire construit en tant que bien.

Si votre budget est limité, vous pouvez envisager d'utiliser un outil gratuit d'injection de SQL telles que SQL Power Injector ou Firefox Add-on, SQL m'a fait une injection.