Les contre-attaques de hack de réseau sans fil

Divers hacks malveillants - y compris les attaques DoS - peuvent être menées contre votre réseau WLAN. Cela inclut les points d'accès forçant à révéler leurs SSID pendant le processus d'être dissocié du réseau et de rejoindre. En outre, les pirates peuvent littéralement brouiller le signal RF d'un AP - en particulier dans les systèmes 802.11b et 802.11g - et de forcer les clients sans fil à réassocier à un AP voyous se faisant passer pour la victime AP.

Les pirates peuvent créer man-in-the-middle attaques en utilisant malicieusement des outils tels que ESSID-jack et le singe-jack et peut inonder votre réseau avec des milliers de paquets par seconde en utilisant les outils premières paquet génération Nping ou NetScanTools Pro - assez pour amener le réseau à ses genoux. D'autant plus qu'avec les réseaux filaires, ce type d'attaque DoS est très difficile d'empêcher des WLAN.

Vous pouvez effectuer plusieurs attaques contre votre réseau WLAN. Les contre-mesures associées aident à protéger votre réseau contre ces vulnérabilités ainsi que des attaques malveillantes mentionnés précédemment. Lors du test de la sécurité de votre réseau local sans fil, regarder dehors pour les faiblesses suivantes:

Le trafic sans fil non cryptées

WEP faible et touches de pré-partagée WPA

Craquable Wi-Fi Protected Setup (WPS) NIP

AP non autorisés

Facilement contournées commandes d'adresse MAC

Équipements sans fil qui est physiquement accessible

Les paramètres de configuration par défaut

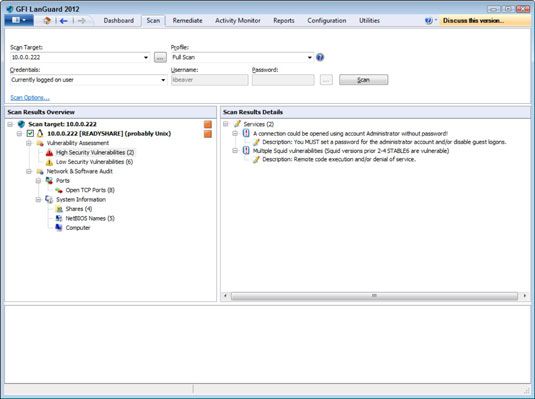

Un bon point de départ pour le test est de tenter de joindre à votre WLAN comme un outsider et exécuter un outil d'évaluation générale de la vulnérabilité, comme LanGuard ou QualysGuard. Ce test vous permet de voir ce que les autres peuvent voir sur votre réseau, y compris des informations sur la version de l'OS, les ports ouverts sur votre AP, et même des partages réseau sur les clients sans fil.