Éliminer les services inutiles et non garantis pour éviter de se piraté

Les services inutiles et non garantis peuvent conduire à une porte ouverte pour les pirates. Lorsque vous savez quels démons et applications sont exécutées - tels que FTP, telnet et un serveur Web - il est bon de savoir exactement quelles versions sont en cours d'exécution de sorte que vous pouvez regarder leurs vulnérabilités associées et décider de les désactiver. Le site national de base de données de vulnérabilité est une bonne ressource pour déterminer les vulnérabilités.

Sommaire

Recherches

Plusieurs outils de sécurité peuvent aider à déterminer les vulnérabilités. Ces types de services publics ne pourraient pas identifier toutes les applications vers le numéro de version exacte, mais ils sont un moyen très puissant de collecte d'informations du système.

Vulnérabilités

Soyez particulièrement attentif de ces failles de sécurité connues dans un système:

FTP anonyme - surtout si elle est pas configuré correctement - peut fournir un moyen pour un attaquant de télécharger et accéder à des fichiers sur votre système.

Telnet et FTP sont vulnérables à la capture de l'analyseur de réseau de l'ID utilisateur et mot de passe en clair les applications utilisent. Leurs connexions peuvent aussi être attaqués par force brute.

Les anciennes versions de sendmail ont de nombreux problèmes de sécurité.

R-services, tels que rlogin, rdist, rexecd, rsh et rcp, sont particulièrement vulnérables aux attaques.

Beaucoup de serveurs Web fonctionnent sur Linux, de sorte que vous ne pouvez pas négliger l'importance de la vérification des faiblesses dans Apache, Tomcat, et vos applications spécifiques. Par exemple, une vulnérabilité Linux commune est que les noms d'utilisateurs peuvent être déterminée par Apache quand il n'a pas la directive UserDir désactivé dans sa httpd.conf fichier.

Vous pouvez exploiter cette faiblesse manuellement en parcourant les dossiers utilisateurs bien connus, tels que http: //your~site.com/user_name ou, mieux encore, en utilisant un scanner de vulnérabilité, comme WebInspect ou QualysGuard, d'énumérer automatiquement le système. De toute façon, vous pourriez être en mesure de savoir qui existent utilisateurs de Linux, puis lancer une attaque de craquage de mots de passe sur le web. Il ya aussi de nombreuses façons d'accéder à des fichiers système (y compris / etc / passwd) Via le code CGI vulnérables.

De même, FTP est souvent en cours d'exécution non garantis sur les systèmes Linux. Il existe des systèmes Linux avec FTP anonyme permis qui ont été le partage des soins de santé sensibles et des informations financières à tout le monde sur le réseau local. Donc, ne pas oublier de regarder pour les choses simples.

Outils

Les outils suivants peuvent effectuer plus d'informations en profondeur au-delà de la collecte de balayage de ports d'énumérer vos systèmes Linux et voir ce que les pirates voir:

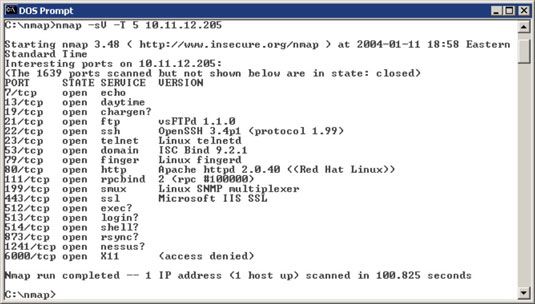

Nmap peut vérifier les versions spécifiques des services chargés. Il suffit de lancer avec le Nmap -sV commutateur de ligne de commande.

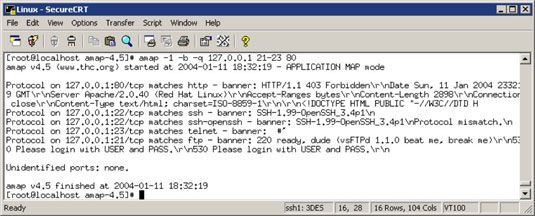

Amap est similaire à Nmap, mais il a quelques avantages:

Amap est beaucoup plus rapide pour ces types de scans.

Amap peut détecter les applications qui sont configurés pour fonctionner sur des ports non standard, tels que Apache fonctionnant sur le port 6789 par défaut à la place de son 80.

Amap a été exécuté avec les options suivantes pour énumérer certains ports couramment piratés:

-1 rend la course de balayage plus rapide.

-b imprime les réponses en caractères ASCII.

-q saute rapports des ports fermés.

21 sondes du port de commande FTP.

22 sondes le port SSH.

23 sondes le port telnet.

80 sondes le port HTTP.

netstat montre les services fonctionnant sur une machine locale. Entrez cette commande en étant connecté:

netstat -anp

Liste des fichiers ouverts (lsof) Affiche les processus qui sont à l'écoute et les fichiers qui sont ouverts sur le système.

Les contre-mesures contre les attaques de hack sur les services inutiles

Vous pouvez et devez désactiver les services inutiles sur vos systèmes Linux. Ceci est l'une des meilleures façons de garder votre système Linux sécurisé. Comme la réduction du nombre de points d'entrée dans votre maison, plus points d'entrée vous éliminez les endroits moins un intrus peut briser en.

Désactivation de services inutiles

La meilleure méthode de désactivation des services inutiles dépend de comment le démon est chargé en premier lieu. Vous avez plusieurs endroits pour désactiver des services, en fonction de la version de Linux que vous utilisez.

inetd.conf (ou xinetd.conf)

Si il fait bon sens des affaires, désactiver les services inutiles en commentant le chargement des démons vous ne utilisez pas. Suivez ces étapes:

Entrez la commande suivante à l'invite Linux:

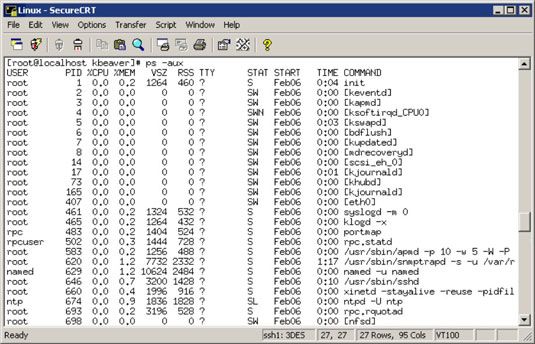

ps -aux

L'ID de processus (PID) pour chaque démon, y compris inetd, est cotée sur l'écran.

Prenez note de la PID pour inetd.

Ouvert /etc/inetd.conf dans l'éditeur de texte vi Linux en entrant la commande suivante:

vi /etc/inetd.conf

Ou

/etc/xinetd.conf

Lorsque vous avez le fichier chargé dans vi, activez le mode d'insertion en appuyant sur I.

Déplacez le curseur au début de la ligne du démon que vous souhaitez désactiver, comme httpd, et tapez # au début de la ligne.

Cette étape commente la ligne et l'empêche de se charger lorsque vous redémarrez le serveur ou redémarrer inetd.

Pour quitter vi et enregistrer vos modifications, appuyez sur Echap pour quitter le mode d'insertion, tapez: wq, puis appuyez sur Entrée.

Cela indique vi que vous voulez écrire vos modifications et quitter.

Redémarrez inetd en entrant la commande avec le inetd PID:

kill -HUP PID

chkconfig

Si vous ne disposez pas d'un inetd.conf fichier, votre version de Linux est probablement en cours d'exécution du programme de xinetd - un remplacement plus sûr pour inetd - pour écouter les demandes d'applications réseau entrants. Vous pouvez modifier le /etc/xinetd.conf déposer, si tel est le cas. Pour plus d'informations sur l'utilisation de xinetd et xinetd.conf, entrer homme xinetd ou man xinetd.conf à une invite de commande Linux.

Si vous utilisez Red Hat 7.0 ou ultérieur, vous pouvez exécuter le / sbin / chkconfig programme pour éteindre les démons que vous ne voulez pas charger.

Vous pouvez également entrer chkconfig --list à une invite de commande pour voir quels services sont activés dans le xinetd.conf fichier.

Si vous souhaitez désactiver un service spécifique, dire snmp, entrez la commande suivante:

chkconfig --del snmpd

Contrôle d'accès

TCP Wrappers peut contrôler l'accès aux services essentiels que vous exécutez, tels que FTP ou HTTP. Ce programme contrôle l'accès pour les services TCP et enregistre leur utilisation, vous aidant à contrôler l'accès via le nom d'hôte ou l'adresse IP et de suivre les activités malveillantes.