Crypter votre trafic sans fil pour éviter d'être piraté

Le trafic sans fil peut être capturée directement sur les ondes, faisant de ce moyen de communication sensibles à l'espionnage et le piratage. À moins que le trafic est chiffré, il est envoyé et reçu en clair tout comme sur un réseau câblé standard.

En plus de cela, les protocoles 802.11 de cryptage, Wired Equivalent Privacy (WEP) et Wi-Fi Protected Access (WPA), ont leur propre faiblesse qui permet aux pirates d'craquer les clés de chiffrement et de décrypter le trafic capturé. Cette vulnérabilité a vraiment aidé à mettre sur la carte WLAN - pour ainsi dire.

WEP, dans un certain sens, vit effectivement bien son nom: il offre la vie privée équivalente à celle d'un réseau filaire, et puis certains. Cependant, il n'a pas été prévu pour être fissuré si facilement. WEP utilise un algorithme de chiffrement symétrique assez forte appelé RC4.

Les pirates peuvent observer le trafic sans fil crypté et récupérer la clé WEP en raison d'une faille dans la façon dont le vecteur d'initialisation RC4 (IV) est mis en œuvre dans le protocole. Cette faiblesse est que le IV est à seulement 24 bits de long, ce qui l'amène à répéter toutes les 16,7 millions de paquets - même plus tôt dans de nombreux cas, sur la base du nombre de clients sans fil entrant et sortant du réseau.

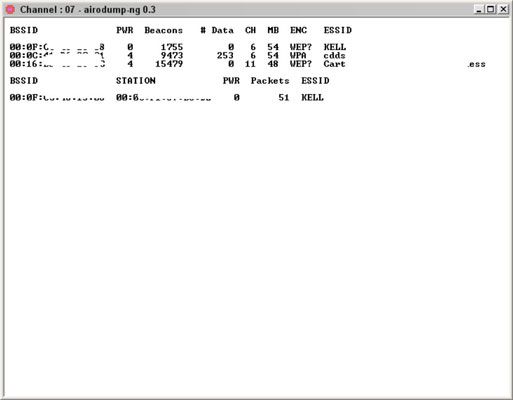

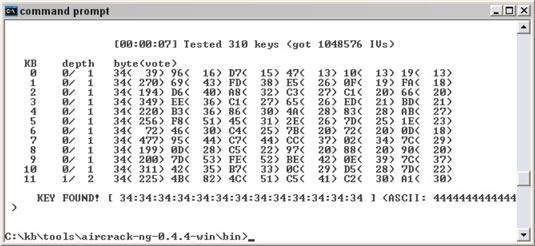

Utilisation wepcrack ou Aircrack, les pirates ont besoin de recueillir seulement de la place pour quelques jours à quelques heures de la peine de paquets à casser la clé WEP.

Airodump et aircrack sont très simples à exécuter dans Windows. Il vous suffit de télécharger et d'extraire les programmes de aircrack, l'environnement de simulation Cygwin, Linux et les fichiers de support de peek http://aircrack-ng.org et vous êtes prêt à craquer de suite!

L'industrie du sans fil est venu avec une solution au problème de la WEP appelé Wi-Fi Protected Access. WPA utilise le Temporal Key Integrity Protocol système de cryptage, qui fixe toutes les questions WEP connues. WPA2, qui a remplacé le WPA original, utilise une méthode encore plus forte de cryptage appelé Counter Mode avec Cipher Block Chaining message Authentication Protocol Code, ou CCMP pour faire court, basé sur l'Advanced Encryption Standard.

WPA et WPA2 courir dans “ en mode entreprise ” nécessiter une 802.1X serveur d'authentification, tel qu'un serveur RADIUS, pour gérer des comptes d'utilisateurs pour le WLAN. Vérifiez auprès de votre fournisseur pour les mises à jour WPA.

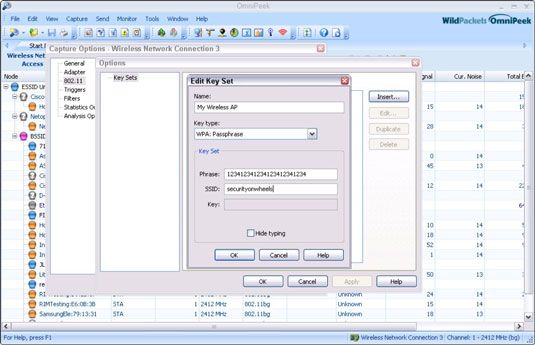

Vous pouvez également utiliser aircrack à craquer clés WPA2 pré-partagée WPA et. Pour casser le cryptage WPA-PSK, vous devez attendre pour un client sans fil pour authentifier avec son point d'accès. Une façon rapide de forcer le processus de ré-authentification est d'envoyer un paquet de authentifier à l'adresse de diffusion.

Vous pouvez utiliser airodump pour capturer les paquets et ensuite commencer à aircrack pour initier fissuration de la clé pré-partagée en utilisant les options de ligne de commande suivantes:

# Aircrack -a2 -w path_to_wordlist

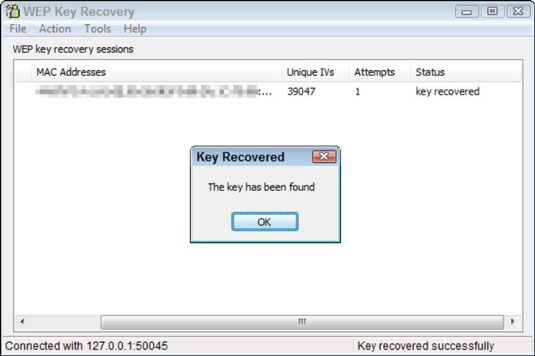

CommView pour WiFi est un excellent outil pour le WEP / WPA fissuration. Il est simple à utiliser et fonctionne bien. Cracking WEP ou WPA est tout simplement une question de 1) chargement CommView pour WiFi, 2) à partir d'une capture de paquets sur le canal sans fil que vous voulez tester et 3) en cliquant sur le menu Outils et en sélectionnant soit le WEP ou l'option WPA Key Recovery.

Récupération de clé WPA est tributaire d'un bon dictionnaire. Les fichiers de dictionnaire disponibles à outpost9.com/files/WordLists.html sont un bon point de départ.

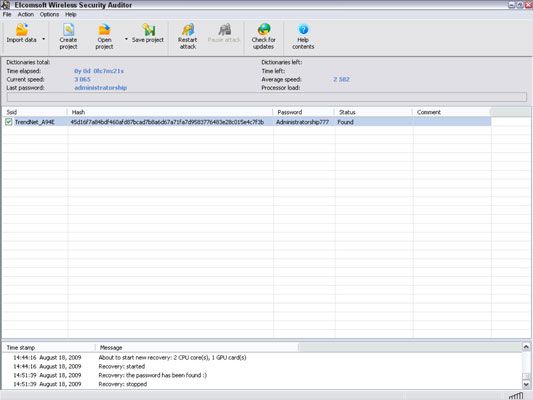

Une autre alternative commerciale pour le craquage clés WPA et WPA2 est Elcomsoft Wireless Security Auditor. Pour utiliser EWSA, vous simplement capturer des paquets sans fil dans le format tcpdump, charger le fichier de capture dans le programme, et peu de temps après vous avoir le PSK. EWSA est un peu différent, car il peut se fissurer et WPA2 PSK WPA dans une fraction du temps qu'il aurait dû normalement prendre, mais il ya une mise en garde.

Vous devez avoir un ordinateur avec un NVIDIA ou ATI carte vidéo pris en charge. Yep, EWSA ne utilise pas seulement la puissance de traitement de votre CPU - il exploite aussi les capacités de puissance et d'accélération de la gigantesque processeur graphique de la carte vidéo. Maintenant que l'innovation!

Utilisation EWSA, vous pouvez essayer de casser vos PSK WPA / WPA2 à un taux de jusqu'à 50.000 clés WPA / WPA2 pré-partagée par seconde. Comparez cela à quelques centaines de touches humbles par seconde en utilisant seulement le CPU et vous pouvez voir la valeur dans un outil comme celui-ci.

La solution la plus simple au problème de clé WEP consiste à migrer vers WPA, ou idéalement, WPA2, pour toutes les communications sans fil. Vous pouvez également utiliser un VPN dans un environnement Windows - gratuitement - en permettant à Point-to-Point Tunneling Protocol (PPTP) pour les communications client.

Vous pouvez également utiliser le support d'IPSec intégré à Windows, ainsi que Secure Shell, Secure Sockets Layer / Transport Layer Security, et d'autres solutions propriétaires de fournisseurs, de garder votre trafic sécurisé. Il suffit de garder à l'esprit qu'il existe des programmes de craquage pour PPTP, IPSec, et d'autres protocoles VPN ainsi, mais dans l'ensemble, vous êtes assez sûr.

Solutions les plus récents basés sur 802.11 existent aussi. Si vous pouvez configurer vos hôtes sans fil pour régénérer une nouvelle clé dynamique après un certain nombre de paquets ont été envoyés, la vulnérabilité WEP ne peut être exploitée.

De nombreux fournisseurs AP ont déjà mis en œuvre cette solution comme une option de configuration spécifique, afin de vérifier le dernier firmware avec des fonctionnalités pour gérer la rotation des clés. Par exemple, le protocole propriétaire de Cisco LEAP utilise des clés par utilisateur WEP qui offrent une couche de protection si vous utilisez du matériel Cisco. Encore une fois, soyez prudent parce que les programmes de craquage existent pour LEAP, comme asleap.

La norme de l'IEEE 802.11i WPA intègre les corrections et plus. Cette norme est une amélioration par rapport WPA, mais ne sont pas compatibles avec l'ancien matériel 802.11b en raison de sa mise en œuvre de l'Advanced Encryption Standard (AES) pour le chiffrement.

Si vous utilisez WPA avec une clé pré-partagée, veiller à ce que la clé contient au moins 20 caractères aléatoires donc il est pas sensible aux attaques de dictionnaire hors ligne disponibles dans des outils tels que Aircrack et Elcomsoft Wireless Security Auditor.

Gardez à l'esprit que, bien que les clés WEP et WPA faible pré-partagées sont craquable, il est encore beaucoup mieux que pas de chiffrement du tout. Semblable à l'effet que les signes de système de sécurité à domicile ont sur les intrus de la maison, un LAN sans fil WEP en cours d'exécution ou des clés faibles WPA pré-partagée est loin d'être aussi attractif pour un pirate criminelle comme l'un sans elle.