Comment les pirates utilisent le protocole de résolution d'adresse pour pénétrer les réseaux

Les pirates peuvent utiliser ARP (Address Resolution Protocol) en cours d'exécution sur votre réseau pour rendre leurs systèmes apparaissent comme votre système ou un autre hôte autorisé sur votre réseau. Gardez cela à l'esprit tout en développant vos contre-mesures de sécurité.

Sommaire

ARP spoofing

Un nombre excessif de requêtes ARP peut être un signe d'un ARP spoofing attaque sur votre réseau.

Un client qui exécute un programme, tels que dsniff ou Cain Abel, peut modifier les tables ARP - les tables qui stockent les adresses IP à accès contr médiasol mappages d'adresses - sur les hôtes du réseau. Cela provoque les ordinateurs des victimes à penser qu'ils doivent envoyer du trafic vers l'ordinateur de l'attaquant plutôt que de la véritable ordinateur de destination lors de la communication sur le réseau.

Réponses ARP usurpées peuvent être envoyés à un commutateur, ce qui revient à l'interrupteur Mode de diffusion et tourne essentiellement en une plaque tournante. Lorsque cela se produit, un attaquant peut renifler chaque paquet passant par l'interrupteur et de capturer tout ce à partir du réseau.

Voici une attaque d'usurpation ARP typique avec l'ordinateur d'un pirate (Hacky) et deux ordinateurs «légitimes des utilisateurs de réseau (Joe et Bob):

Poisons Hacky les caches ARP des victimes Joe et Bob en utilisant dsniff, Ettercap, ou un utilitaire écrit-il.

Joe associe l'adresse MAC de Hacky avec l'adresse IP de Bob.

Bob associe l'adresse MAC de Hacky avec l'adresse IP de Joe.

Le trafic de Joe et le trafic de Bob sont envoyés à l'adresse IP de Hacky premier.

Analyseur de réseau Hacky capture le trafic de Joe et Bob.

Caïn Abel pour l'empoisonnement ARP

Vous pouvez effectuer l'empoisonnement ARP sur votre réseau Ethernet commuté pour tester vos IPS ou pour voir combien il est facile de tourner un commutateur dans un concentrateur et de capturer quelque chose avec un analyseur de réseau.

Effectuez les étapes suivantes pour utiliser Cain Abel pour l'empoisonnement ARP:

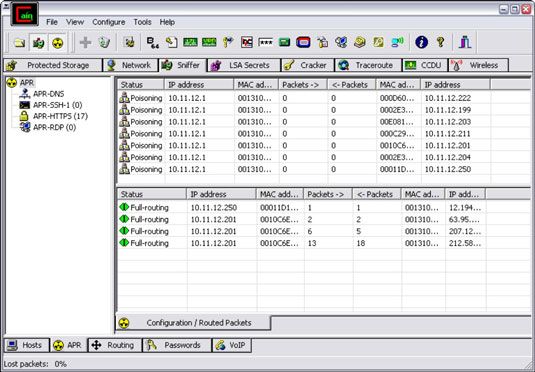

Chargez Cain Abel et puis cliquez sur l'onglet Sniffer pour entrer dans le mode analyseur de réseau.

Cliquez sur l'icône Start / Stop avril

Le processus poison de routage ARP démarre et permet au sniffer intégré.

Si vous êtes invité, sélectionnez l'adaptateur réseau dans la fenêtre qui apparaît, puis cliquez sur OK.

Cliquez sur l'icône bleue + pour ajouter des hôtes d'effectuer ARP empoisonnement sur.

Dans la fenêtre Adresse MAC Scanner qui apparaît, vérifiez que les tous les hôtes de mon option de sous-réseau est sélectionné, puis cliquez sur OK.

Cliquez sur l'onglet TAEG charger la page avril

Cliquez sur l'espace blanc sous le titre de la colonne d'état supérieure.

Cette nouvelle permet au + icône bleue.

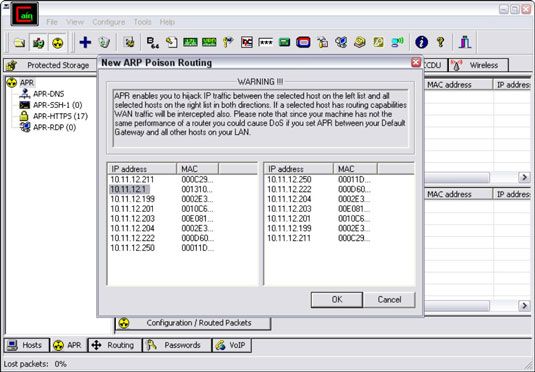

Cliquez sur l'icône + bleu et la fenêtre Poison Routing New ARP montre les hôtes découverts à l'étape 3.

Sélectionnez votre route par défaut.

Le droit; colonne de droite se remplit de tous les hôtes restants.

Ctrl + clic tous les hôtes de la colonne de droite que vous voulez empoisonner.

Cliquez sur OK et le processus de l'empoisonnement ARP commence.

Ce processus peut durer de quelques secondes à quelques minutes en fonction de votre matériel réseau et local pile TCP / IP de chacun des hôtes.

Vous pouvez utiliser Cain Les mots de passe intégrés d'Abel disposent de capturer des mots de passe traversant le réseau vers et à partir de divers hôtes tout simplement en cliquant sur l'onglet Mots de passe.

Les étapes précédentes montrent combien il est facile d'exploiter une vulnérabilité et de prouver que les commutateurs Ethernet ne sont pas tout ce qu'ils fissuré à l'être.

Usurpation d'adresse MAC

MAC usurpation d'adresse astuces les interrupteur en pensant que votre ordinateur est quelque chose d'autre. Vous changez simplement l'adresse MAC de votre ordinateur et se déguisent en un autre utilisateur.

Vous pouvez utiliser cette astuce pour tester les systèmes de contrôle d'accès, comme votre IPS / pare-feu, et même votre système d'exploitation contrôles de connexion qui vérifient les adresses MAC spécifiques.

Les systèmes UNIX

Dans UNIX et Linux, vous pouvez usurper les adresses MAC avec l'utilitaire ifconfig. Suivez ces étapes:

Lorsque vous êtes connecté en tant que root, utilisez ifconfig pour entrer une commande qui désactive l'interface réseau.

Insérez le nombre d'interface réseau que vous voulez désactiver dans la commande, comme ceci:

[root @ localhost root] # ifconfig eth0 down

Entrez une commande pour l'adresse MAC que vous souhaitez utiliser.

Insérez la fausse adresse MAC et le nombre d'interface réseau (eth0) dans la commande à nouveau, comme ceci:

[root @ localhost root] # ifconfig eth0 hw ethernew_mac_address

Vous pouvez utiliser un utilitaire plus riche en fonctionnalités appelé Changeur MAC GNU pour les systèmes Linux.

Fenêtres

Vous pouvez utiliser regedit pour modifier le Registre Windows, ou vous pouvez utiliser un utilitaire Windows appelé SMAC soignée, ce qui rend MAC Spoofing un processus simple. Suivez ces étapes pour utiliser SMAC:

Chargez le programme.

Sélectionnez l'adaptateur pour lequel vous voulez changer l'adresse MAC.

Entrez la nouvelle adresse MAC dans les champs Adresse MAC usurpées Nouveau et cliquez sur le bouton Mettre à jour MAC.

Arrêter et redémarrer la carte réseau avec ces étapes:

droit; cliquez sur la carte réseau dans Connexions réseau et accès à distance, puis choisissez Désactiver.

droit; cliquez à nouveau, puis choisissez Activer pour que le changement prenne effet.

Cliquez sur le bouton Actualiser dans l'interface SMAC.

Pour inverser les changements de registre avec l'AMCC, suivez ces étapes:

Sélectionnez l'adaptateur pour lequel vous voulez changer l'adresse MAC.

Cliquez sur le bouton Supprimer MAC.

Arrêter et redémarrer la carte réseau avec ces étapes:

droit; cliquez sur la carte réseau dans Connexions réseau et accès à distance, puis choisissez Désactiver.

droit; cliquez à nouveau, puis choisissez Activer pour que le changement prenne effet.

Cliquez sur le bouton Actualiser dans l'interface SMAC.

Vous devriez revoir votre adresse MAC d'origine.

Contre-mesures contre l'empoisonnement ARP et MAC attaques d'usurpation d'adresse

A quelques contre-mesures sur votre réseau peuvent réduire les effets d'une attaque contre adresses ARP et MAC:

Prévention: Vous pouvez empêcher usurpation d'adresse MAC si vos commutateurs peuvent activer la sécurité du port pour empêcher des modifications automatiques du tables d'adresses MAC.

Détection: Vous pouvez détecter ces deux types de hacks par un IPS ou d'un MAC utilitaire de contrôle d'adresse-autonome.

Arpwatch est un programme basé sur Linux qui vous alerte par e-mail quand il détecte un changement d'adresse MAC associée à une adresse IP spécifique sur le réseau.