Comment analyseurs de réseau sont utilisés pour pirater les mots de passe

Un analyseur de réseau hacks mots de passe en sniffant les paquets qui traversent le réseau. Ceci est ce que les méchants font si elles peuvent prendre le contrôle d'un ordinateur, puiser dans votre réseau sans fil ou accéder au réseau physique pour mettre en place leur analyseur de réseau. Si ils gagnent un accès physique, ils peuvent regarder pour une prise réseau sur le mur et y brancher!

Sommaire

Test

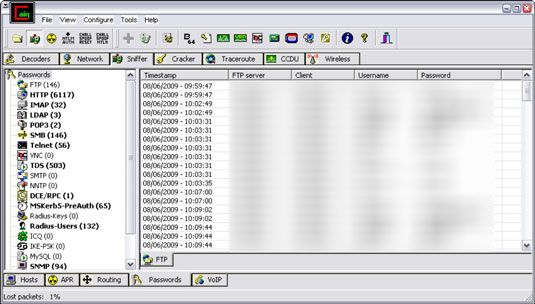

Les mots de passe peuvent être très clair à travers les yeux d'un analyseur de réseau. Cela montre comment Cain Abel peut glaner des milliers de mots de passe en cours à travers le réseau dans une affaire de quelques heures. Comme vous pouvez le voir dans le volet de gauche, ces vulnérabilités de mot de passe en clair peuvent demander à FTP, Web, telnet, et plus encore. (Les noms d'utilisateur et mots de passe sont floutées pour les protéger.)

Si le trafic est pas canalisé par un VPN, SSH, SSL, ou une autre forme de lien crypté, il est vulnérable aux attaques.

Caïn Abel est un outil de craquage de mots de passe qui a également des capacités d'analyse de réseau. Vous pouvez également utiliser un analyseur de réseau régulier, tels que les produits OmniPeek commercial et CommView ainsi que le programme gratuit et open source, Wireshark.

Avec un analyseur de réseau, vous pouvez effectuer une recherche pour le trafic de mot de passe de diverses manières. Par exemple, pour capturer le trafic de mot de passe POP3, vous pouvez configurer un filtre et un déclencheur pour rechercher la commande PASS. Lorsque l'analyseur de réseau voit la commande PASS dans le paquet, il capture que les données spécifiques.

Analyseurs de réseau vous demandent de saisir les données sur un segment de moyeu de votre réseau ou via un écran miroir port / / span sur un commutateur. Sinon, vous ne pouvez pas voir les données de quelqu'un d'autre traversant le réseau - seulement le vôtre.

Consultez le guide d'utilisation de votre commutateur pour savoir si elle a un moniteur ou un miroir port et des instructions sur la façon de le configurer. Vous pouvez connecter votre analyseur de réseau à un concentrateur sur le côté public de votre pare-feu. Vous ne capturer que les paquets qui entrent ou quittent votre réseau - le trafic non interne.

Contre-mesures

Voici quelques bonnes défenses contre les attaques de l'analyseur de réseau:

Utilisez les interrupteurs sur votre réseau, pas hubs. Si vous devez utiliser des hubs sur des segments de réseau, un programme comme sniffdet pour les systèmes UNIX et PromiscDetect pour Windows peut détecter les cartes réseau dans mode espion (accepter tous les paquets, si destiné à la machine locale ou non). Une carte réseau en mode promiscuité signifie qu'un analyseur de réseau est en cours d'exécution sur le réseau.

Assurez-vous que des zones non surveillées, comme un lobby inoccupé ou salle de formation, ne sont pas les connexions réseau en direct.

Ne laissez personne sans une entreprise doit avoir accès physique à vos interrupteurs ou pour la connexion réseau sur le côté public de votre pare-feu. Avec un accès physique, un pirate peut se connecter à un port de moniteur de commutation ou de puiser dans le segment de réseau non commutée en dehors des paquets de pare-feu et de capture.

Commutateurs ne fournissent pas une sécurité totale parce qu'ils sont vulnérables aux attaques ARP poisoning.