Comment minimiser les vulnérabilités de base de données pour éviter de se piraté

Systèmes de base de données, tels que Microsoft SQL Server, MySQL, et Oracle, ont cachait derrière les scènes, mais leur valeur et leurs vulnérabilités ont finalement venu à l'avant-garde. Oui, même le puissant Oracle qui a été une fois prétendu être unhackable est sensible aux exploits semblables que ses concurrents. Avec la flopée des exigences réglementaires régissant la sécurité de base de données, pratiquement aucune entreprise ne peut se cacher des risques qui se trouvent dans.

Sommaire

Outils pour détecter les risques de piratage base de données

Comme sans fil, les systèmes d'exploitation, et ainsi de suite, vous avez besoin de bons outils si vous allez trouver les questions de sécurité de base de données qui comptent. Voici quelques outils pour la sécurité de base de données d'essai sont les suivantes:

Password Recovery avancée SQL pour le craquage de mots de passe de Microsoft SQL Server

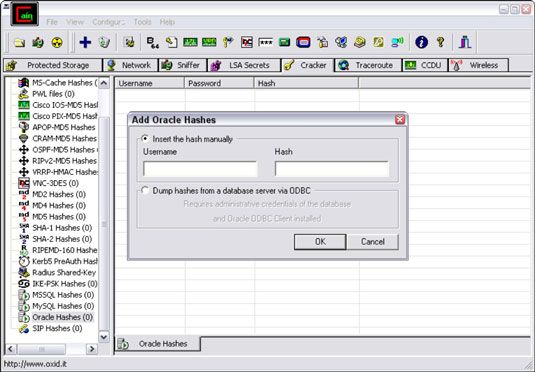

Caïn Abel pour le craquage des hashs de base de données

QualysGuard pour effectuer en profondeur des analyses de vulnérabilités

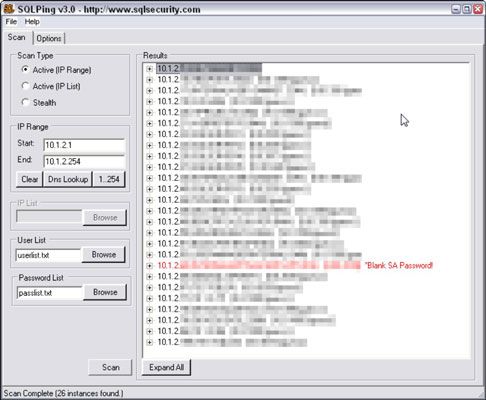

SQLPing3 pour localiser les serveurs Microsoft SQL sur le réseau, la vérification de sa vide (le système de SQL Server du compte administrateur par défaut) des mots de passe, et de la scène les attaques de dictionnaire de craquage de mots de passe

Vous pouvez également utiliser exploiter des outils, tels que Metasploit, pour tester votre base de données.

Trouver des bases de données sur le réseau

La première étape dans la découverte de vulnérabilités de base de données est de savoir où ils se trouvent sur votre réseau. Il semble drôle, mais de nombreux administrateurs de réseau ne sont même pas au courant de diverses bases de données exécutées dans leurs environnements. Cela est particulièrement vrai pour le logiciel de base de données SQL Server Express libre que vous pouvez télécharger et exécuter sur un système de poste de travail ou de test.

En utilisant les données sensibles dans les zones non contrôlées de développement et d'assurance qualité (AQ) est une violation de données en attente de se produire.

Le meilleur outil pour découvrir les systèmes Microsoft SQL Server est SQLPing3.

SQLPing3 peut découvrir instances de SQL Server caché derrière des pare-feu personnels et plus encore - une caractéristique auparavant disponible uniquement dans la demande de sœur SQLRecon de SQLPing2.

Si vous avez dans votre environnement Oracle, Pete Finnigan a une grande liste d'outils de sécurité Oracle-centriques à petefinnigan.com/tools.htm qui peuvent exécuter les mêmes fonctions SQLPing3.

Crack mots de passe de base de données

SQLPing3 sert aussi un beau programme de craquage de mots de passe SQL Server basée sur un dictionnaire. Il vérifie les mots de passe SA vide par défaut. Un autre outil gratuit pour le craquage SQL Server, MySQL, et les mots de passe Oracle est Cain Abel.

Le produit Elcomsoft Distributed Password Recovery commerciale peut également se fissurer hashs Oracle.

Si vous avez accès à SQL Server master.mdf fichiers, vous pouvez utiliser Advanced SQL Password Recovery de la Elcomsoft pour récupérer les mots de passe de base de données immédiatement.

Vous pourriez tomber sur certains fichiers de base de données Microsoft Access hérités qui sont protégées par mot ainsi. Pas de soucis: L'outil Advanced Office Password Recovery vous pouvez obtenir le droit à.

Comme vous pouvez l'imaginer, ces outils de craquage de mots de passe sont un excellent moyen de démontrer le plus fondamental des faiblesses dans la sécurité de votre base de données. Une des meilleures façons d'aller de prouver qu'il ya un problème est d'utiliser Microsoft SQL Server 2008 Management Studio Express pour se connecter aux systèmes de base de données que vous avez maintenant les mots de passe et de configurer des comptes de porte dérobée ou parcourir autour pour voir ce qui est disponible.

Dans pratiquement chaque système SQL Server non protégé, il ya des informations financières ou personnelles sensibles soins de santé disponibles pour la prise.

Bases de données de numérisation pour les vulnérabilités

Comme avec les systèmes d'exploitation et des applications web, certaines vulnérabilités spécifiques à la base peuvent être enracinées uniquement en utilisant les bons outils. Vous pouvez utiliser QualysGuard pour trouver des questions telles que

Dépassements de tampon

Escalades de privilèges

Mot de passe hache accessible par défaut / comptes non protégés

Méthodes d'authentification activées faibles

Base de données auditeur fichiers journaux qui peuvent être renommés sans authentification

Un grand tout-en-un base de données commerciale scanner de vulnérabilité pour effectuer des contrôles de base de données en profondeur - y compris les vérifications des droits d'utilisateur sur SQL Server, Oracle, et ainsi de suite - est AppDetectivePro. AppDetectivePro peut être un bon ajout à votre sécurité outil de test arsenal si vous pouvez justifier l'investissement.

Beaucoup de vulnérabilités peuvent être testés du point de vue à la fois un non authentifié étranger ainsi que la perspective d'un initié de confiance. Par exemple, vous pouvez utiliser le compte SYSTEM pour Oracle de se connecter, d'énumérer, et analyser le système (quelque chose qui QualysGuard supporte).