Snmp Scan pour prévenir un hack de votre réseau

Simple Network Management Protocol (SNMP) est intégré dans pratiquement tous les appareils de réseau et peut être une source de piratage. Programmes de gestion de réseau (tels que HP OpenView et LANDesk) utilisent SNMP pour la gestion de l'hôte de réseau distant. Malheureusement, SNMP présente également des failles de sécurité.

Vulnérabilités

Le problème est que la plupart des hôtes de réseau SNMP permis courent avec le défaut de lire cordes / communautaires d'écriture de public / privé. La majorité des périphériques réseau ont permis SNMP et ne même pas besoin.

Si SNMP est compromise, un hacker peut être en mesure de rassembler de telles informations sur le réseau que les tables ARP, noms d'utilisateur et les connexions TCP pour attaquer vos systèmes encore. Si SNMP apparaît dans les scans de ports, vous pouvez parier que malveillant va essayer de compromettre le système.

Voici quelques utilitaires pour SNMP énumération:

Les outils commerciaux NetScanTools Pro et Essential NetTools

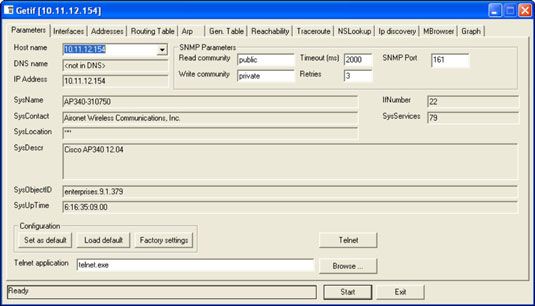

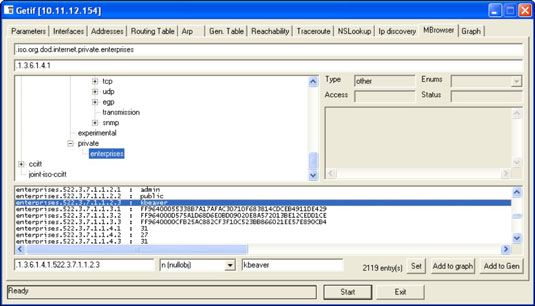

Getif base-GUI gratuits Windows

SNMPUTIL de Windows à base de texte gratuit

Vous pouvez utiliser Getif d'énumérer les systèmes avec SNMP activé.

Dans ce test, vous pouvez glaner beaucoup d'informations à partir d'un point d'accès sans fil, y compris le numéro de modèle, révision du firmware, et la disponibilité du système. Tout cela pourrait être utilisé contre l'hôte si un attaquant voulait exploiter une vulnérabilité connue dans ce système particulier. Il y avait plusieurs noms d'utilisateur de l'interface de gestion sur ce point d'accès. Vous ne voulez certainement pas de montrer au monde cette information.

Pour une liste de fournisseurs et de produits affectés par ces vulnérabilités SNMP connus, reportez-vous à cert.org/advisories/CA-2002-03.html.

Les contre-mesures contre les attaques de SNMP

Prévenir les attaques SNMP peuvent être aussi simple que ABC:

UNoujours désactiver SNMP sur les hôtes si vous ne l'utilisez pas - période.

Bverrouiller les ports SNMP (ports UDP 161 et 162) à la périphérie du réseau.

Changement la communauté SNMP par défaut lu chaîne à partir de public et la chaîne par défaut communauté d'écriture à partir privé à une autre valeur long et complexe qui est pratiquement impossible à deviner.

Il est techniquement un “ U ” cela fait partie de la solution: mettre à jour. Mise à niveau de vos systèmes (au moins celles que vous pouvez) à version 3 de SNMP peuvent résoudre bon nombre des faiblesses bien connues sécurité SNMP.