Fixez les fichiers .rhosts et hosts.equiv pour éviter hacks linux

Linux - et de toutes les saveurs de UNIX - sont des systèmes d'exploitation basés sur des fichiers. Sécuriser les .rhosts et les fichiers de host.equiv vous aidera à protéger contre les pirates. Pratiquement tout ce qui se fait sur le système implique la manipulation de fichiers. Ceci est la raison pour laquelle tant d'attaques contre Linux sont au niveau du fichier.

Sommaire

Hacks qui utilisent les fichiers .rhosts et hosts.equiv

Si les pirates peuvent capturer un ID utilisateur et mot de passe en utilisant un analyseur de réseau ou peuvent bloquer l'accès de l'application et le gain root via un débordement de tampon, une chose qu'ils recherchent est ce que les utilisateurs font confiance par le système local. Voilà pourquoi il est essentiel d'évaluer ces fichiers vous-même. La /etc/hosts.equiv et .rhosts fichiers listent ces informations.

.rhosts

La $ HOME / .rhosts fichiers sous Linux spécifier les utilisateurs distants peuvent accéder à la Berkeley Software Distribution (BSD) r-commandes (telles que rsh, rcp et rlogin) sur le système local sans mot de passe. Ce fichier est en (y compris root) le répertoire personnel d'un utilisateur spécifique, comme / home / dupont. Un .rhosts fichier peut ressembler à ceci:

de tribu eddie

Ce fichier permet aux utilisateurs Scott et Eddie sur la tribu à distance système de se connecter à l'hôte local avec les mêmes privilèges que l'utilisateur local. Si un signe plus (+) est entré dans les domaines hôte distant et l'utilisateur, tout utilisateur de tout hôte peut se connecter au système local. Le pirate peut ajouter des entrées dans ce fichier en utilisant une de ces astuces:

Manipuler manuellement le fichier

Exécution d'un script qui exploite une interface CGI (Common Gateway) de script non garantis sur une application web-serveur qui exécute sur le système

Ce fichier de configuration est une cible de choix pour une attaque malveillante. Sur la plupart des systèmes Linux, ces fichiers ne sont pas activés par défaut. Cependant, un utilisateur peut créer un dans son répertoire personnel sur le système - intentionnellement ou accidentellement - ce qui peut créer un trou de sécurité majeur sur le système.

hosts.equiv

La /etc/hosts.equiv fichier ne sera pas donner des informations d'accès racine, mais il ne précise qui représente sur le système peuvent accéder à des services sur l'hôte local. Par exemple, si tribu ont été répertoriés dans ce fichier, tous les utilisateurs sur le système de la tribu seraient autorisés à accéder.

Comme dans le cas .rhosts fichier, les pirates externes peut lire ce fichier et ensuite usurper leur adresse IP et le nom d'hôte pour obtenir un accès non autorisé au système local. Les pirates peuvent aussi utiliser les noms situés dans le .rhosts et hosts.equiv fichiers à rechercher les noms des autres ordinateurs pour attaquer.

Contre-mesures contre les attaques de .rhosts et hosts.equiv

Utilisez les deux contre-mesures suivantes afin d'éviter les attaques de pirates contre le .rhosts et hosts.equiv fichiers dans votre système Linux.

Désactiver les commandes

Une bonne façon de prévenir les abus de ces fichiers est de désactiver les r-commandes BSD. Cela peut se faire de deux façons:

Commentez les lignes commençant par coquille, s'identifier, et exec dans inetd.conf.

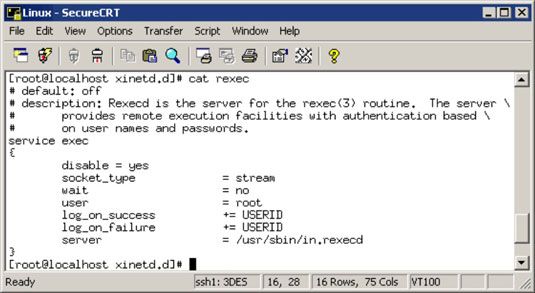

Modifiez le rexec, rlogin, et rsh fichiers situés dans le /etc/xinetd.d répertoire. Ouvrez chaque fichier dans un éditeur de texte et le changement disable = no à désactiver = yes.

Dans Red Hat Enterprise Linux, vous pouvez désactiver les r-commandes BSD avec le programme d'installation:

Accédez à la configuration à l'invite de commande.

Choisissez les services système dans le menu.

Supprimer les astérisques à côté de chacun des services en r.

Bloquer l'accès

Un couple de contre-mesures peut bloquer l'accès de la rogue .rhosts et hosts.equiv fichiers:

Bloquer usurpée adresses au pare-feu.

Définissez les autorisations de lecture pour le propriétaire de chaque fichier seulement.

.rhosts: Entrez cette commande dans le répertoire personnel de chaque utilisateur:

chmod 600 .rhosts

hosts.equiv: Entrez cette commande dans le / etc répertoire:

chmod 600 hosts.equiv

Vous pouvez également utiliser Tripwire de surveiller ces fichiers et de vous alerter lorsque l'accès est obtenu ou des modifications sont apportées.