Hacks SMTP et comment se prémunir contre eux

Certains hacks exploiter les faiblesses dans le Simple Mail Transfer Protocol (SMTP). Ce protocole de communication e-mail a été conçu pour la fonctionnalité, pas la sécurité. Donc, vous assurant que vous avez un certain niveau de sécurité aidera à protéger vos informations.

Sommaire

Compte recensement

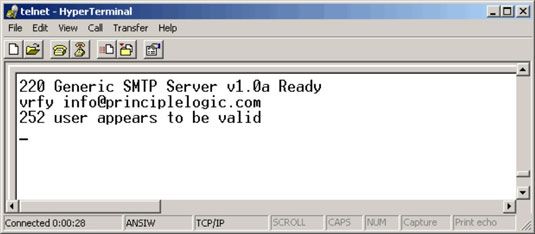

Une manière astucieuse que les attaquants peuvent vérifier si les comptes de messagerie existent sur un serveur est simplement de telnet au serveur sur le port 25 et exécutez le VRFY commande. La VRFY commande fait un chèque de serveur si un ID utilisateur spécifique existe. Les spammeurs automatiser souvent cette méthode pour effectuer une attaque d'annuaire, qui est une façon de glaner des adresses e-mail valides à partir d'un serveur ou d'un domaine pour les pirates d'utiliser.

Les attaques utilisant compte énumération

Scripting cette attaque peut tester des milliers de e-mail combinaisons d'adresses.

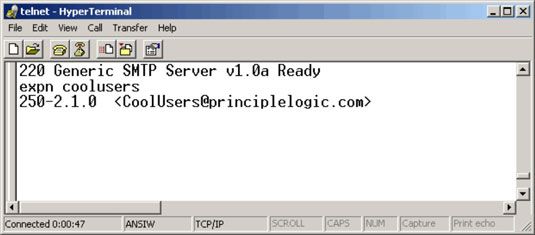

La commande SMTP EXPN pourrait permettre à des attaquants afin de vérifier ce que les listes de diffusion existent sur un serveur. Vous pouvez simplement telnet à votre serveur e-mail sur le port 25 et essayez EXPN sur votre système.

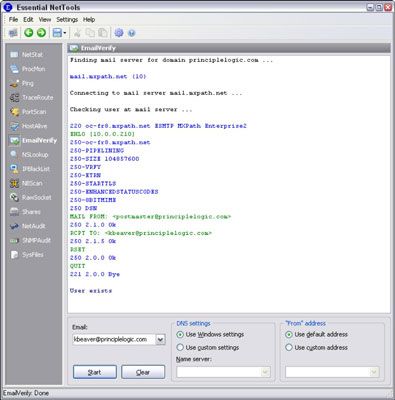

Une autre façon de peu d'automatiser le processus est d'utiliser le programme EmailVerify dans Essential NetTools de TamoSoft.

Pourtant, une autre façon de capturer les adresses e-mail valides est d'utiliser theHarvester pour glaner des adresses via Google et d'autres moteurs de recherche. Vous pouvez télécharger BackTrack Linux pour graver l'image ISO sur CD ou démarrer l'image directement via VMWare ou VirtualBox. Dans le BackTrack interface graphique, il suffit de choisir Backtrack-Collecte de l'information-SMTP-Goog Courrier Enum et entrez ./goog-mail.py -d

Mesures contre compte énumération

Si vous êtes à court de change, compte énumération ne sera pas un problème. Si vous n'êtes pas exécutant Exchange, la meilleure solution pour la prévention de ce type de compte e-mail recensement dépend de si vous avez besoin pour permettre à la VRFY et EXPN commandes:

Désactiver VRFY et EXPN sauf si vous avez besoin de vos systèmes distants pour recueillir des informations de l'utilisateur et la liste de diffusion de votre serveur.

Si tu as besoin VRFY et EXPN fonctionnalité, vérifiez votre serveur e-mail ou par e-mail documentation de pare-feu pour limiter la capacité de ces commandes à des hôtes spécifiques sur votre réseau ou sur Internet.

Veiller à ce que la société adresses e-mail ne sont pas affichés sur le web.

Relayer

Relais SMTP permet aux utilisateurs d'envoyer des e-mails via des serveurs externes. Ouvrir relais e-mail ne sont pas le problème, ils l'habitude d'être, mais vous avez encore besoin de vérifier pour eux. Les spammeurs et les pirates peuvent utiliser un serveur e-mail pour envoyer du spam ou malware par e-mail, sous le couvert du propriétaire relais ouvert sans méfiance.

Test automatique

Voici quelques moyens faciles pour tester votre serveur pour le relais SMTP:

Outils en ligne gratuites: abuse.net/relay.html

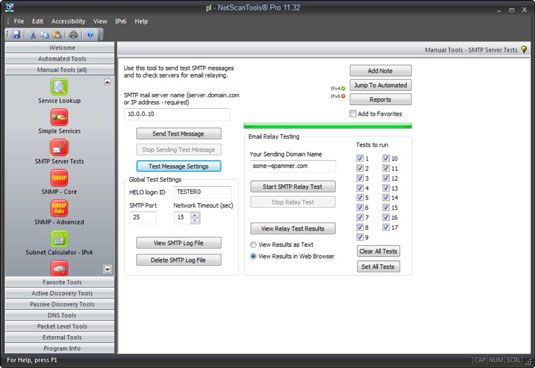

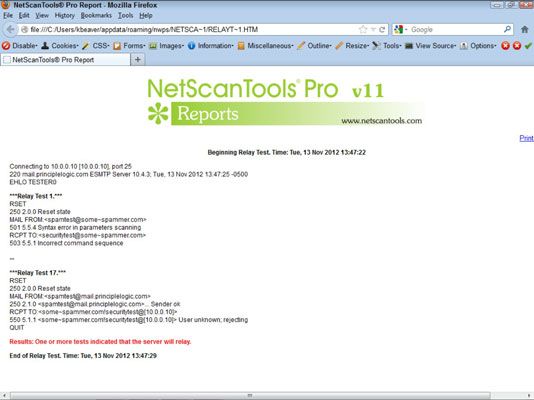

Outils Windows: NetScanTools Pro

Dans NetScanTools Pro, il suffit d'entrer les valeurs pour le nom du serveur de messagerie SMTP, envoi Votre nom de domaine. À l'intérieur des paramètres Test Message, entrez le adresse email du destinataire et l'adresse email de l'expéditeur.

Lorsque le test est terminé, il suffit de cliquer Voir Test de relais Résultats.

Test manuel

Vous pouvez tester manuellement votre serveur pour le relais SMTP par telnet sur le serveur e-mail sur le port 25. Suivez ces étapes:

Telnet à votre serveur sur le port 25.

Vous pouvez le faire de deux manières:

Utilisez votre application telnet graphique préférée, tel que HyperTerminal ou SecureCRT.

Entrez la commande suivante à une invite de commande Windows ou UNIX:

Entrez une commande pour indiquer au serveur, “ Salut, je me connecte à partir de ce domaine ”.

Entrez une commande pour indiquer au serveur de votre adresse e-mail.

Entrez une commande de dire le serveur qui pour envoyer l'e-mail à.

Entrez une commande pour indiquer au serveur que le corps du message est à suivre.

Entrez le texte suivant que le corps du message:

Mettre fin à la commande avec une période sur une ligne par lui-même.

La dernière période marque la fin du message. Après vous entrez dans cette dernière période, votre message sera envoyé si le relais est autorisé.

Vérifiez pour relayer sur votre serveur:

Recherchez un message similaire à Relais non autorisés revenir à partir du serveur.

telnet mailserver_address 25

Vous devriez voir la bannière de bienvenue SMTP lorsque la connexion est faite.

Contre-mesures contre les attaques de relais SMTP

Vous pouvez mettre en œuvre les contre-mesures suivantes sur votre serveur e-mail à désactiver ou au moins le contrôle relais SMTP:

Désactiver relais SMTP sur votre serveur e-mail. Si vous ne savez pas si vous avez besoin de relais SMTP, vous faites probablement pas. Vous pouvez activer relais SMTP pour des hôtes spécifiques sur le serveur ou dans la configuration de votre pare-feu.

Imposer l'authentification si votre serveur e-mail permet. Vous pourriez être en mesure d'exiger l'authentification par mot de passe sur une adresse e-mail qui correspond au domaine du serveur e-mail. Vérifiez votre serveur e-mail et de documentation du client pour plus de détails sur cette mise en place.

E-mail tête divulgations

Si votre client e-mail et le serveur sont configurés avec des paramètres par défaut typiques, un pirate peut trouver des pièces critiques de l'information:

Adresse IP interne de votre e-mail machine client

Versions de logiciel de votre client et le serveur e-mail avec leurs vulnérabilités

Les noms d'hôtes qui peuvent divulguer vos conventions de nommage de réseau

Mesures contre tête divulgations

La meilleure contre-mesure de prévenir la divulgation d'information en-têtes d'e-mail est de configurer votre serveur ou par e-mail e-mail pare-feu pour réécrire vos têtes, soit en changeant les informations affichées ou la retirer. Vérifiez votre serveur e-mail ou la documentation du pare-feu pour voir si cela est une option.

Si tête réécriture ne sont pas disponibles, vous pourriez encore empêcher l'envoi de certaines informations critiques, telles que les logiciels de serveur numéros de version et les adresses IP internes.

Malware

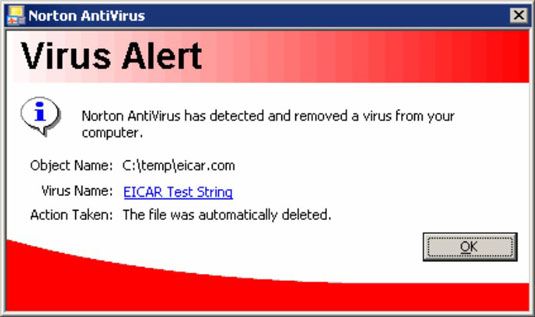

Systèmes de courrier électronique sont régulièrement attaqués par des logiciels malveillants tels que les virus et les vers. Vérifiez que votre logiciel antivirus fonctionne réellement.

EICAR offre une option sûre pour vérifier l'efficacité de votre logiciel antivirus.

EICAR est un malware basé en Europe de réflexion qui a travaillé en collaboration avec les fournisseurs anti-malware pour fournir ce test de base du système. La chaîne de test EICAR transmet dans le corps d'un e-mail ou une pièce jointe de sorte que vous pouvez voir comment votre serveur et les postes de travail répondent. Vous accédez essentiellement ce fichier sur votre ordinateur pour voir si votre logiciel antivirus détecte:

X5O! P% @ AP [4 PZX54 (P ^) 7Cc) 7} $ EICAR-STANDARD-ANTIVIRUS TEST-FILE! $ H + H *