Règles de pare-feu de test pour empêcher hacks de réseau

Dans le cadre de votre piratage éthique, vous pouvez tester vos règles de pare-feu pour vous assurer qu'ils fonctionnent comme ils sont censés le faire. Des brèches dans les pare-feu peuvent facilement compromettre vos efforts à la sécurité. Quelques tests peuvent vérifier que votre pare-feu ne fait ce qu'il dit qu'il fait. Vous pouvez vous connecter via le pare-feu sur les ports qui sont ouverts, mais que dire des ports qui peuvent être ouverts, mais ne devraient pas être?

Netcat

Netcat peut tester certaines règles de pare-feu sans avoir à tester directement un système de production. Par exemple, vous pouvez vérifier si le pare-feu permet le port 23 (Telnet) à travers. Suivez ces étapes pour voir si une connexion peut être établie via le port 23:

Netcat charger sur une machine cliente à l'intérieur le réseau.

Ceci met en place la connexion sortante.

Netcat charger sur un ordinateur de test dehors le pare-feu.

Cela vous permet de tester de l'extérieur.

Entrez la commande auditeur Netcat sur la machine cliente (interne) avec le numéro de port que vous testez.

Par exemple, si vous êtes le port 23 essais, entrez cette commande:

nc -l -p 23 cmd.exe

Entrez la commande Netcat pour initier une session entrant sur la machine d'essai (externe). Vous devez inclure les informations suivantes:

L'adresse IP de la machine interne vous testez

Le numéro de port vous testez

Par exemple, si l'adresse IP de la (client) machine interne est 10.11.12.2 et le port est 23, entrez cette commande:

nc -v 10.11.12.2 23

Si Netcat vous présente avec une nouvelle invite de commande (qui est ce que le cmd.exe est à l'étape 3) sur la machine externe, vous avez connecté et peut exécuter des commandes sur la machine interne! Cela peut servir à plusieurs fins, y compris les règles de pare-feu, des tests de traduction d'adresses réseau (NAT), la redirection de port et - bien, uhhhmmm - exécuter des commandes sur un système distant!

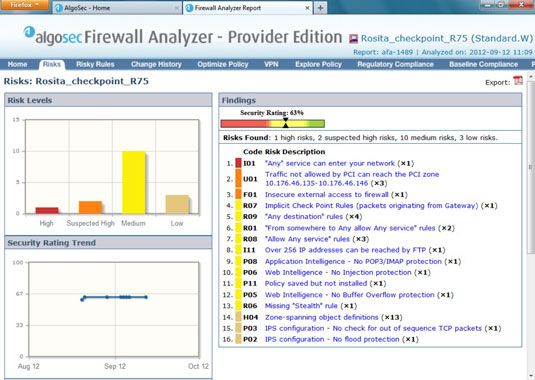

AlgoSec Firewall Analyzer

Un outil commercial avec d'excellents résultats est Firewall Analyzer de AlgoSec.

AlgoSec Firewall Analyzer, et d'autres semblables, tels que pare-feu Athena Grader, vous permet d'effectuer une analyse en profondeur des bases de règles de pare-feu à partir de tous les principaux fournisseurs et de trouver des failles de sécurité et les inefficacités vous auriez jamais de découvrir autrement.

Analyse de la base de règles de pare-feu est un peu comme l'analyse du code source du logiciel - il trouve des défauts à la source que les humains seraient probablement jamais voir, même lors de l'exécution en profondeur des tests de piratage éthique de l'Internet et le réseau interne. Si vous ne l'avez jamais effectué une analyse de la base de règles de pare-feu, il est un must!

Mesures contre les vulnérabilités pare-feu de base de règles

Les contre-mesures suivantes peuvent empêcher un pirate de tester votre pare-feu:

Effectuer un audit pare-feu de base de règles. Vous ne pouvez pas sécuriser ce que vous ne reconnaissez pas. Il n'y a pas de meilleur exemple de ce que vos bases de règles de pare-feu. Peu importe comment apparemment simpliste votre base de règles est, il ne blesse jamais de vérifier votre travail en utilisant un outil automatisé.

Limiter le trafic à ce qui est nécessaire.

Règles énoncées sur votre pare-feu (routeur et, si nécessaire) qui passe uniquement le trafic qui doit absolument passer. Par exemple, avoir des règles en place qui permettent le trafic HTTP entrant vers un serveur Web interne, SMTP trafic entrant vers un serveur e-mail, et le trafic sortant HTTP pour l'accès Web externe.

Ceci est la meilleure défense contre quelqu'un piquer à votre pare-feu.

Bloquer ICMP pour aider à prévenir un attaquant externe de piquer ou de pousser votre réseau pour voir les hôtes qui sont vivants.

Activer Stateful Packet Inspection sur le pare-feu pour bloquer les demandes non sollicitées.