Comment gérer les politiques de sécurité sur plusieurs srx passerelle de services

Si le SRX ne pouvait assigner des interfaces vers les zones et permettre à certains services dans et hors, il n'y aurait pas beaucoup à elle. Mais le SRX est beaucoup plus puissant. Après vous avez les zones et les interfaces mis en place, vous pouvez puiser dans la puissance réelle de la SRX: les politiques de sécurité eux-mêmes.

Sans les politiques de sécurité, tout le SRX pourrait faire est de créer des zones d'interface et l'écran de certains services. Les politiques de sécurité vous permettent de configurer les détails de ce qui est et ne sont pas autorisés par la SRX.

Plusieurs stratégies de sécurité

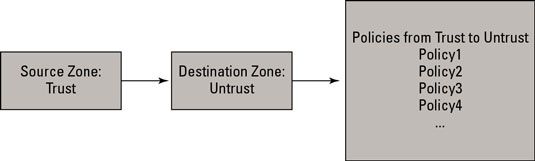

Grandes SRXs peuvent avoir des centaines ou même des milliers de politiques, parce que les politiques deviennent de plus en plus complexe, car ils essaient de faire trop. Ainsi, vous pouvez avoir plusieurs stratégies qui sont appliquées à la circulation, le tout basé sur la source et la zone de destination. Les politiques sont appliquées un après l'autre jusqu'à ce qu'une action est déterminée. La valeur par défaut finale, bien sûr, est de nier le trafic et jeter le paquet.

L'exception à la règle de refus par défaut est le trafic sur le fxp0 interface de gestion, ce qui rend la gestion de la SRX possible à tout moment (même lorsque configurations se détraquer), et permettant ce trafic est un faible risque parce que le trafic utilisateur en dehors jamais apparaît sur cette interface.

Toutes les politiques de sécurité de SRX suivent un algorithme IF-THEN-ELSE. Si le trafic X correspond à une règle, alors l'action Y est effectuée, sinon le refus par défaut (baisse) est appliquée.

La partie SI de la politique examine cinq aspects de paquets pour tester un match:

La zone source prédéfinie ou configurée du trafic inspecté

La zone de destination prédéfinie ou configurée où le trafic est dirigé

Les adresses IP source, ou le carnet d'adresses, le contenu du trafic

L'adresse de destination, ou l'adresse contenu du livre, où le trafic est dirigé

L'application ou service prédéfini ou configuré pour être autorisés ou refusés

Quand un paquet entrant correspond à tous les paramètres de cinq par défaut ou configurés dans la partie SI de la politique, l'une de ces actions est appliquée:

Refuser: Le paquet est détruit.

Rejeter: Le paquet est abandonné, et un réseau TCP-Rest est envoyé à l'expéditeur.

Permis: Le paquet est autorisé à passer.

Connectez-vous: Le SRX crée une entrée de journal pour le paquet.

Count: Le paquet est considéré comme faisant partie du processus de la comptabilité de SRX.

Lorsqu'une action est appliquée à un paquet, la chaîne de politique est interrompue. Alors commandez politique compte! Généralement, vous configurez les règles les plus spécifiques en haut de la chaîne et des politiques plus génériques au fond. Sinon, on peut masquer la politique l'effet escompté d'une autre.

Maintenant, ajouter un exemple de politique pour les zones de sécurité que vous avez déjà configuré. Voici ce que vous voulez faire de la politique:

Permettre à tout le trafic de tous les hôtes dans le admins zone à toute destination dans le untrust zone.

Permettre un certain trafic de tous les hôtes dans le admins zone à un autre hôte dans la même zone.

Refuser tout le trafic de la untrust à la zone admins zone.