La protection de l'appareil mobile de l'entreprise avec les politiques d'application

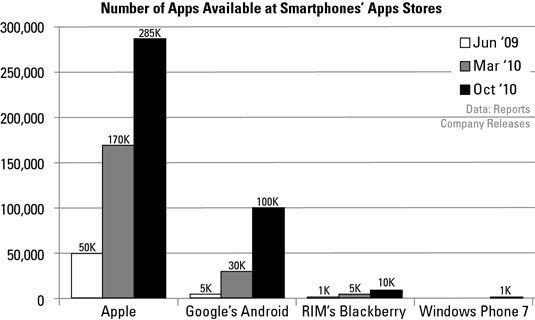

Les stratégies d'application décrivent ce que les applications utilisateurs sont autorisés à utiliser lors de l'accès au réseau d'entreprise avec un appareil mobile. Les stratégies d'application sont particulièrement crucial parce que la pléthore d'applications que les utilisateurs sont en mesure de télécharger est en croissance exponentielle. Cela augmente le risque de vos utilisateurs sont susceptibles de télécharger innocemment une application malveillante qui provoque des ravages à la fois pour l'utilisateur et, plus au point, le réseau d'entreprise.

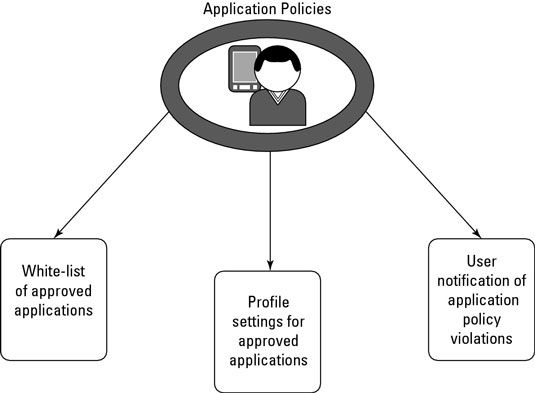

Typiquement, les politiques d'application peuvent être classés dans les sous-domaines suivants:

Liste blanche d'applications approuvées qui peuvent être utilisés par les utilisateurs finaux: Il est clair que pour les appareils mobiles entreprise émise, cette politique peut être justifiée parce que les appareils mobiles sont des actifs d'entreprise. Cependant, il ya une liaison qui se développe entre les utilisateurs et leurs appareils mobiles, et les utilisateurs deviennent de facto propriétaires de ces dispositifs et d'assumer une autorité morale sur leur utilisation.

Bien évidemment, pour les appareils mobiles que les utilisateurs possèdent et apporter dans l'entreprise, les politiques réelles d'application ne peuvent pas être facilement appliquées sur les périphériques. Dans cette situation, vous devez appuyer sur les politiques de contrôle pour garantir que la conformité de l'entreprise est maintenu lorsque l'appareil est connecté au réseau de l'entreprise.

Les stratégies d'application catégorisation.

Les stratégies d'application catégorisation.Profil réglages pour les demandes approuvées: Cette politique vise les appareils mobiles seule entreprise émise, car il contrôle la façon dont les applications peuvent être configurés et utilisés. Cela est essentiel non seulement pour veiller à ce que l'employé dispose d'une connectivité et peut effectivement utiliser des applications critiques de l'entreprise sur le périphérique mobile, mais aussi de limiter l'exposition que ces applications ont un point de vue de la sécurité.

Pour les appareils appartenant aux employés, il est la prérogative de l'utilisateur quels types d'applications qu'elle choisit d'installer, donc il n'y a aucun contrôle, vous pouvez exercer sur cette. Cependant, vous pouvez imposer des restrictions sur les applications qui se connectent au réseau de l'entreprise comme l'e-mail.

Notification d'utilisateur de violations de la politique de l'application: Cette politique vise tous les appareils mobiles, l'entreprise émis ainsi que des dispositifs appartenant aux employés. Pour les appareils d'entreprise émise vous pouvez avoir des outils supplémentaires à votre disposition, y compris les capacités de surveillance sur l'appareil et la détection basée sur le réseau. Pour les appareils appartenant aux employés, vous devez compter sur vos capacités de surveillance sur le réseau pour détecter l'utilisation des applications en dehors de la politique.

La réponse à des violations de la politique d'application doit être exécutée en deux étapes. Le premier est une notification d'avertissement indiquant que l'utilisateur est en violation des politiques d'applications d'entreprise. Après un certain nombre d'avertissements clairement défini, l'application (la seconde étape) est indiqué. L'assainissement à ce stade est d'informer l'utilisateur que son droit à se connecter au réseau de l'entreprise peut être diminuée

Méfiez-vous d'embrasser les applications qui ne disposent pas de beaucoup pedigree sous la forme d'un grand cabinet de renom derrière eux. Vous devriez éviter de recommander toutes les applications dans le cadre de votre arsenal de défense qui sont faites par des parties inconnues. Bien que certains d'entre eux peut paraître prometteur et faire des réclamations audacieuses, elles pourraient être voilés logiciels malveillants ou mal applications qui font plus de dégâts que remède écrits.

Indépendamment de ces progrès, votre posture défensive devrait prendre en charge les périphériques qui ne sont pas dignes de confiance (également connus que ceux qui ne sont plus pris en charge par les fabricants en raison de l'intervention active des utilisateurs qui changent la posture de ces dispositifs).