Extended listes de contrôle d'accès (ACL)

Access Control Lists (ACL) étendues vous permettent pour autoriser ou refuser le trafic provenant d'adresses IP spécifiques à une adresse IP de destination et un port spécifiques. Il vous permet également de spécifier différents types de trafic tels que ICMP, TCP, UDP, etc. Inutile de dire, il est très granulaire et vous permet d'être très spécifique.

Si vous avez l'intention de créer un pare-feu de filtrage de paquets pour protéger votre réseau, il est une LCA étendue que vous aurez besoin pour créer.

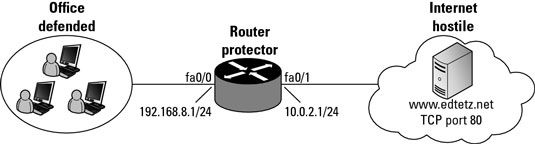

L'exemple qui sera utilisé inclut un routeur qui est connecté au segment 192.168.8.0/24 sur une interface interne (FastEthernet 0/0) En utilisant l'adresse 192.168.8.1/24, et au segment 10.0.2.0/24 sur une interface externe (FastEthernet 0/1) En utilisant l'adresse 10.0.2.1/24.

Dans ce cas, vous souhaitez gérer le réseau 192.168.8.0/24 et un groupe inconnu et non fiable gère le reste du réseau, comme illustré. Sur ce réseau, vous voulez permettre aux utilisateurs d'accéder aux serveurs web seulement en dehors du réseau. Afin de soutenir cela, vous devez créer deux ACL, 101 et 102.

Tu utilises access-list 101 pour gérer le trafic de quitter le bureau et access-list 102 pour gérer le trafic en provenance du réseau non sécurisé dans le bureau.

Création ACL 101

Router1>activerMot de passe: Router1 # configure les commandes de configuration de terminalEnter, un par ligne. Terminez avec CNTL / Z.Router1 (config) # access-list 101 remarque Ce ACL est de contrôler le routeur sortant traffic.Router1 (config) # access-list 101 permis de tcp 192.168.8.0 0.0.0.255 toute eq 80Router1 (config) # access-list 101 permis de tcp 192.168.8.0 0.0.0.255 toute éq 443Router1 (config) #fin

Création ACL 102

Router1>activerMot de passe: Router1 # configure les commandes de configuration de terminalEnter, un par ligne. Terminez avec CNTL / Z.Router1 (config) # access-list 102 remarque Ce ACL est de contrôler le routeur entrant traffic.Router1 (config) # access-list 102 permis de tcp any 192.168.8.0 0.0.0.255 establishedRouter1 (config) #fin

Si vous examinez ACL 101, la répartition sur le format de la commande est la suivante:

L'ACL est numéro 101

Il permet la circulation

Il permet le trafic TCP

La source qu'il est autorisé à partir de est définie par 192.168.8.0 avec un masque joker 0.0.0.255

L'hôte de destination est quelconque hôte

Le trafic TCP qui est autorisé est sur le port 80

La deuxième ligne est la même, mais elle autorise le trafic sur le port TCP 443

Si vous faites le même examen de la deuxième ACL, ACL 102, vous devriez vous retrouver avec le texte suivant:

L'ACL est numéro 102

Il permet la circulation

Il permet le trafic TCP

La source qu'il est permis de se quelconque hôte

L'hôte de destination est définie par 192.168.8.0 avec un masque joker 0.0.0.255

Le trafic TCP qui est autorisé est tout le trafic sur une session établie

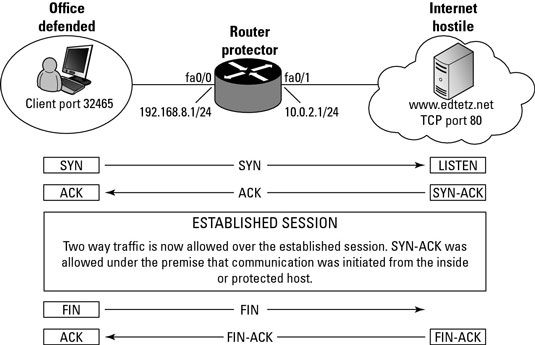

Le dernier point à ACL 102 est quelque chose à regarder un peu plus. Dans l'illustration ci-dessous, d'un ordinateur client sur le réseau 192.168.8.0/24 a créé une session TCP avec un serveur distant. Cette session TCP avait un processus prise de contact qui a établi ce ports allaient être utilisées, ce qui était un port choisi au hasard sur le client et le port 80 sur le serveur.

Le port qui est utilisé dans le ACE est fonction de l'adresse de destination, et dans ce cas, le port de destination est un port choisi au hasard sur le client. Plutôt que de préciser que chaque port est ouvert possible, qui ne serait pas sécurisée, l'option est de dire que toute session établie sur le client est autorisé. Par conséquent, si le client ouvre la connexion, cette ACL permettra le trafic à venir avant.