Enterprise protection des appareils mobiles contre les virus

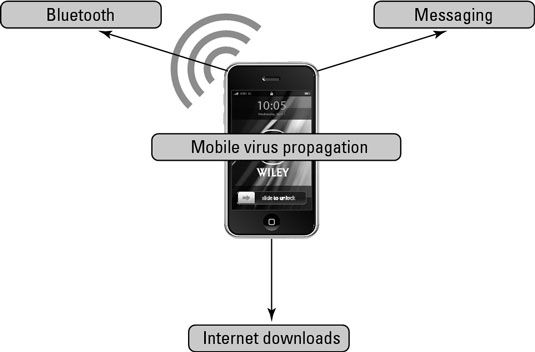

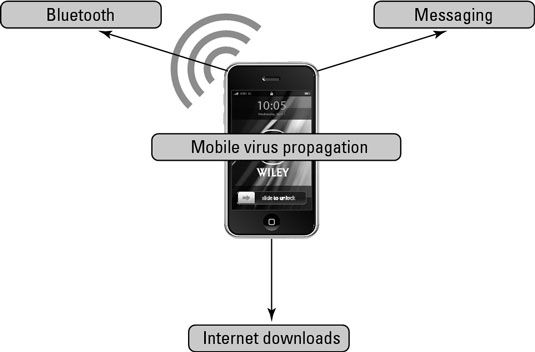

Avec l'utilisation généralisée d'applications qui téléchargent des pièces jointes à l'appareil mobile le besoin de protection à base de virus devient critique. Gardez à l'esprit, cependant, que d'autres-mobile spécifique les surfaces d'attaque permettre à d'autres façons d'infecter le mobile (zones qui sont vulnérables à des attaques par des pirates exposée). Par exemple l'un des premiers virus mobiles serait se propager en utilisant des pièces jointes des messages MMS et Bluetooth.

Ces attaques utilisent des fonctionnalités retrouvés spécifiquement sur les appareils mobiles - MMS, Bluetooth, et la base de données de contacts - de compromettre l'appareil et propagent l'attaque.

Voici comment chaque technique de propagation du virus mobiles fonctionne:

Bluetooth: Cette technologie est venu de l'âge avec l'utilisation répandue des appareils mains-libres ainsi que près de gamme la communication appareil à appareil. La configuration d'exploitation standard pour la plupart des utilisateurs est de placer l'appareil dans mode découvrable (il peut donc être vu par les autres appareils Bluetooth à proximité) ou mode connecté (qui permet au dispositif d'être découvert et relié à). Les virus peuvent être livrés à l'appareil dans l'un de ces modes.

Notez que ce risque potentiel peut être surmonté en tournant complètement la fonction Bluetooth de sorte que vous éliminez la surface d'attaque Bluetooth. Cependant vos utilisateurs ne sont pas susceptibles de le faire parce qu'il est pas convivial. Ils sont beaucoup plus susceptibles de garder leurs téléphones à la fois “ découvrable ” et “ connectée, ” ce qui les rend assis canards pour les attaques de virus.

Messagerie: Malware pièces jointes peuvent être ajoutés aux services de messagerie tels que l'e-mail, MMS ou messagerie instantanée. Typiquement, la configuration par défaut ne permettent pas à ces pièces jointes pour décompresser et d'exécuter automatically- l'utilisateur doit accepter l'attachement et ouvrir et de devenir infecté. Mais vous savez probablement le regard hébété dans les visages de vos utilisateurs quand ils voient ceux warnings- impassible attendre certains d'entre eux d'ignorer l'avertissement et sont victimes.

Téléchargements: Ceci est probablement le moyen le plus largement utilisé pour déguiser et de livrer des logiciels malveillants. Tout l'appareil a besoin est une connexion Internet connection- le fichier de logiciels malveillants infectés entrant peut apparaître déguisé (par exemple) un jeu, correctif de sécurité, la mise à niveau du logiciel, des services publics, le programme de shareware, vidéo, image, you name it. Pire encore, un serveur infecté à partir d'un fournisseur réputé peut entraîner même les utilisateurs les plus prudents à devenir des victimes sans méfiance de fichiers basé sur les virus.

A propos Auteur

La sécurité de l'entreprise de périphérique mobile: sur-périphérique pare-feu

La sécurité de l'entreprise de périphérique mobile: sur-périphérique pare-feu Un pare-feu périphérique est une forme de protection de la sécurité qui est résident physiquement sur l'appareil mobile de l'entreprise, par opposition à la protection de base dans le nuage ou la protection hébergé. But exprès d'un pare-feu…

La sécurité de l'appareil mobile de l'entreprise: aperçu du spam

La sécurité de l'appareil mobile de l'entreprise: aperçu du spam La menace du spam est aussi répandue pour les appareils mobiles comme pour les appareils fixes tels que les ordinateurs portables et ordinateurs de bureau. Cette forme de malware séculaire continue de sévir consommateurs et des entreprises…

La sécurité de l'appareil mobile de l'entreprise: les attaques à base de virus

La sécurité de l'appareil mobile de l'entreprise: les attaques à base de virus Les attaques de virus cherchent généralement à infecter le système d'exploitation de l'appareil mobile. Attaques à base de virus sur les appareils mobiles sont essentiellement déposer base--ils montent sur un fichier qui doit être…

La sécurité de l'appareil mobile de l'entreprise: des solutions antivirus de périphériques virtuels

La sécurité de l'appareil mobile de l'entreprise: des solutions antivirus de périphériques virtuels Une des défenses utilisées pour assurer la sécurité antivirus de l'appareil mobile est l'architecture 'de périphérique virtuel'. UN “ virtuelle ” solution antivirus ne fonctionne pas sur le dispositif itself- place, le programme…

Appareil mobile politique de sécurité mise à jour

Appareil mobile politique de sécurité mise à jour Pour faire face à l'environnement actuel de la sécurité de l'appareil mobile, vous avez besoin de mettre à jour les politiques de mobilité de votre entreprise ainsi que penser soutenir plus d'une plateforme de l'appareil. Voici quelques-uns des…

Vue d'ensemble des connexions de données et de la sécurité de l'appareil mobile

Vue d'ensemble des connexions de données et de la sécurité de l'appareil mobile Il est de plus en plus commun pour les données sensibles de l'entreprise pour être stockés directement sur les appareils mobiles. Cela signifie que votre déploiement de sécurité doit avoir la capacité de protéger les appareils ayant accès…

Vue d'ensemble de la sécurité de l'appareil mobile à travers les protections basées sur le cloud

Vue d'ensemble de la sécurité de l'appareil mobile à travers les protections basées sur le cloud Utilisation de la sécurité des terminaux basés sur le cloud est une méthode de protection des appareils mobiles d'entreprise contre les virus, les logiciels malveillants, le spam et les autres menaces. La protection réelle de la menace qui se…

Vue d'ensemble de la sécurité de l'appareil mobile à travers la gestion de la configuration et de l'application

Vue d'ensemble de la sécurité de l'appareil mobile à travers la gestion de la configuration et de l'application Après avoir examiné la façon dont vous pouvez sécuriser les appareils mobiles sur votre réseau d'entreprise contre les virus et les logiciels malveillants, vous devez planifier l'exécution à distance des politiques de gestion et de sécurité…

Vue d'ensemble de la sécurité de l'appareil mobile à travers la gestion des périphériques

Vue d'ensemble de la sécurité de l'appareil mobile à travers la gestion des périphériques Maintenant que vous avez pensé à la sécurisation des appareils mobiles sur votre réseau contre les menaces comme les virus et logiciels malveillants, il est temps de planifier l'exécution à distance des politiques de gestion ou de sécurité…

Vue d'ensemble de la sécurité de l'appareil mobile à travers les applications basées sur le client

Vue d'ensemble de la sécurité de l'appareil mobile à travers les applications basées sur le client Utilisation de la sécurité des terminaux de type client est un moyen de protéger les appareils mobiles contre les logiciels malveillants. Protéger vos données d'entreprise et le réseau commence par la protection de ses dispositifs de…

Portée de la menace à la sécurité de l'appareil mobile

Portée de la menace à la sécurité de l'appareil mobile Les smartphones sont un seul type d'appareil mobile qui peuvent apparaître dans le lieu de travail et donc devient une préoccupation de sécurité de l'appareil mobile. La simple présence d'appareils mobiles dans l'entreprise est pas le…

Comment configurer Bluetooth sur votre Mac

Comment configurer Bluetooth sur votre Mac Bluetooth est une technologie sans fil que vous pouvez utiliser pour connecter un clavier et une souris pour votre Mac. Bien WiFi relie les ordinateurs et autres appareils dans une maison ou lieu d'affaires pour créer un réseau local, Bluetooth a…

Éviter les virus dans Windows Vista

Éviter les virus dans Windows Vista Virus voyagent pas seulement dans les e-mails et des programmes, mais aussi dans les économiseurs d'écran, des thèmes, des barres d'outils et autres add-ons de Windows. Parce que Vista ne comprend pas un grogram intégré pour protéger votre…

Comment Bluetooth fonctionne sur votre Nexus 7

Comment Bluetooth fonctionne sur votre Nexus 7 Comme avec la plupart des gadgets ces jours, votre Nexus 7 a le potentiel d'utiliser le Bluetooth. Génies de l'informatique ont longtemps eu le désir de se connecter gadgets high-tech à l'autre. La norme Bluetooth a été développé pour…