La sécurité de l'entreprise de périphérique mobile: la discrimination par le profil de l'appareil

Au fil du temps, de nombreuses organisations ont construit des politiques qui leur permettent de discrimination entre les types d'appareils différents et les niveaux de la posture de sécurité de l'appareil, afin de définir un niveau d'accès approprié pour une session particulière.

Par exemple, un utilisateur tente d'accéder au réseau à partir d'un appareil mobile convenablement protégé et enregistré peut être accordé un accès réseau complet, alors un utilisateur tente de se connecter à partir d'un appareil mobile inconnue pourrait avoir ses données et l'accès aux applications strictement réglementés. Ou que l'utilisateur pourrait ne pas être en mesure d'accéder au réseau du tout jusqu'à ce qu'elle suit les mesures appropriées pour rendre le périphérique compatible.

Afin de discriminer entre les appareils avec des niveaux de posture de sécurité différents, il est essentiel de valider la machine de point final avant de permettre à l'utilisateur de se connecter au réseau dans un cadre d'accès à distance.

Notez que, au moment d'écrire ces lignes, très peu de produits VPN offrent une solution aux défis exposés dans cette section, mais il est prévu que les fournisseurs supplémentaires vont tenter de résoudre ces problèmes pour leurs clients dans un proche avenir.

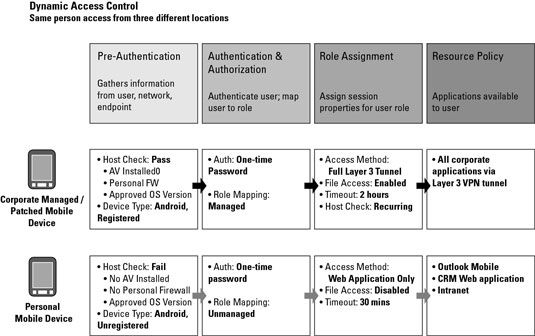

Ci-dessous est une illustration de aa scénario typique où les contrôles d'accès sont appliqués sur la base de l'appareil et la posture de sécurité de l'appareil. Dans ce cas, la politique VPN SSL dicte qu'un niveau d'accès est accordé à l'utilisateur final sur la base de savoir si la machine de l'utilisateur est en conformité avec la politique, comme détaillé dans la liste suivante:

Gérés par l'entreprise ou patché appareil mobile: Dans ce cas, l'utilisateur tente d'accéder au réseau à partir d'un appareil Android OS qui est enregistré et a été fourni par l'organisation. Logiciels antivirus et pare-feu personnel est installé sur l'appareil, et l'organisation peuvent effacer à distance et de suivre le dispositif doit-il devenir perdu ou volé.

Basé sur ces informations de l'appareil, et sur l'authentification de l'utilisateur avec un mot de passe-temps, le rôle géré applique pour cette session particulière. Parce que l'utilisateur vient de ce qui semble être un périphérique géré qui répond à toutes les exigences de sécurité, l'utilisateur se voit accorder un accès complet, Layer 3 réseau. Parallèlement à cela, l'accès vient la capacité d'atteindre toutes les applications.

Appareil mobile personnelle: Dans cet exemple, l'utilisateur tente d'accéder au réseau à partir d'un dispositif de système d'exploitation Android, mais cette fois, il est propre dispositif personnel de l'utilisateur qui elle a apporté de la maison. Dans ce cas, aucun logiciel de sécurité de point de terminaison est installé, et le dispositif n'a pas été enregistré, alors l'organisation n'a pas la capacité d'effacer à distance le dispositif ou le suivre si elle est perdue ou volée.

Sur la base de ces informations de l'appareil, et sur l'authentification de l'utilisateur, le rôle non géré applique pour cette session particulière. Dans ce cas, l'utilisateur a accès à beaucoup moins de demandes et des ressources que ce qu'elle avait lors de l'accès au réseau de l'appareil de l'entreprise gérée.

Ici, elle peut accéder seuls quelques applications basées sur le Web, elle n'a pas la capacité d'accéder aux partages de fichiers de l'entreprise, et seulement un très court délai d'inactivité du réseau est utilisé pour aider à se prémunir contre la perte ou le vol parce que l'administrateur informatique ne peut les fournir protections de ce dispositif particulier.