Les niveaux d'accès des utilisateurs SQL

SQL propose différents niveaux d'accès selon le rôle de l'utilisateur d'assurer la sécurité solide pour votre base de données grâce à un accès limité. SQL fournit un accès contrôlé à ces neuf fonctions base de données de gestion:

Création, voir, modification et suppression: Ces fonctions répondent à la INSERT, SELECT, METTRE À JOUR, et EFFACER opérations.

Référencement: En utilisant le RÉFÉRENCES mot-clé consiste à appliquer des contraintes d'intégrité référentielle à une table qui dépend d'une autre table dans la base de données.

Utilisation: La UTILISATION mot-clé concerne les domaines, les jeux de caractères, des classements et des traductions.

Définir de nouveaux types de données: Vous traitez avec des noms de type défini par l'utilisateur avec le SOUS mot-clé.

Répondant à un événement: L'utilisation de la TRIGGER mot-clé provoque une instruction SQL ou un bloc de déclaration à exécuter à chaque fois un événement prédéterminé se produit.

Exécution: En utilisant le EXECUTE mot-clé provoque une routine à exécuter.

L'administrateur de base de données

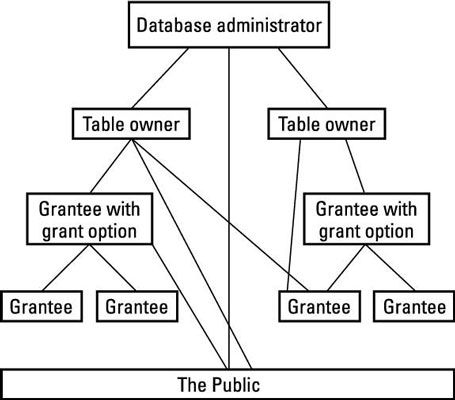

Dans la plupart des installations avec plus de quelques utilisateurs, l'autorité suprême est le base de données administrateur de base de données (DBA). Le DBA a tous les droits et privilèges à tous les aspects de la base de données. Avec toute cette puissance à votre disposition, vous pouvez facilement gâcher votre base de données et détruire des milliers d'heures de travail. DBA doivent penser clairement et soigneusement les conséquences de chaque action qu'ils réalisent.

Le DBA a non seulement tous les droits sur la base de données, mais contrôle aussi les droits que les autres utilisateurs ont. Ainsi, des personnes hautement sécurisés peuvent accéder à d'autres fonctions - et, peut-être, plus de tableaux - que peut la majorité des utilisateurs.

Un moyen infaillible pour devenir un DBA est d'installer le système de gestion de base de données. La personne qui installe une base de données est automatiquement un DBA. Le manuel d'installation vous donne un compte, ou s'identifier, et un mot de passe. Ce connexion vous identifie comme un utilisateur spécialement privilégiée.

Parfois, le système appelle cet utilisateur privilégié le DBA, parfois administrateur du système, et parfois la super-utilisateur. En tant que votre premier acte officiel après la connexion, vous devriez changer votre mot de passe par défaut à un secret l'un des vôtres.

Si vous ne changez pas le mot de passe, puis tous ceux qui lisent le manuel peuvent également se connecter avec des privilèges DBA complets. Après avoir modifié le mot de passe, seules les personnes qui connaissent le nouveau mot de passe peuvent se connecter en tant que DBA. Vous devez partager le nouveau mot de passe de DBA avec seulement un petit nombre de personnes hautement confiance.

Après tout, un météore pourrait vous frapper tomorrow- vous pourriez gagner l'lottery- ou vous peut devenir indisponible à la société d'une autre façon. Vos collègues doivent être en mesure de poursuivre en votre absence. Quiconque connaît le DBA login et mot de passe devient le DBA après utiliser cette information pour accéder au système.

Si vous avez des privilèges DBA, connectez-vous en tant que DBA uniquement si vous devez effectuer une tâche spécifique qui nécessite des privilèges DBA. Lorsque vous avez terminé, déconnectez-vous. Pour les travaux de routine, connectez-vous en utilisant votre propre identifiant de connexion et mot de passe. Cette approche peut vous empêcher de faire des erreurs qui ont de graves conséquences pour les tables des autres utilisateurs (ainsi que pour votre propre).

Les propriétaires d'objets de base de données

Une autre classe de mode privilégié, et aussi avec le DBA, est le propriétaire de la base de l'objet. Tables et vues, par exemple, sont objets de base de données. Tout utilisateur qui crée un tel objet peut spécifier son propriétaire. Un propriétaire de la table bénéficie de tous les privilèges possibles associés à cette table, y compris le privilège d'accorder l'accès à la table à d'autres personnes.

Parce que vous pouvez baser vues sur les tables sous-jacentes, une personne autre que le propriétaire d'une table peut créer une vue basée sur cette table. Toutefois, le propriétaire de la vue ne reçoit privilèges qu'il ou elle a pour la table sous-jacente. Bottom line: Un utilisateur ne peut pas contourner la protection sur la table d'un autre utilisateur simplement en créant une vue basée sur cette table.

Le public

En termes de réseau, “ le public ” se compose de tous les utilisateurs qui ne sont pas spécialement des utilisateurs privilégiés (qui est, soit DBA ou les propriétaires d'objets) et à qui un utilisateur privilégié a pas spécifiquement accordé des droits d'accès. Si un utilisateur privilégié accorde certains droits d'accès à PUBLIC, alors tout le monde qui peut accéder au système gagne ces droits.

Dans la plupart des installations, une hiérarchie de privilèges de l'utilisateur existe, dans lequel le DBA se trouve au plus haut niveau et le public au plus bas.