Appliance de sécurité adaptative (asa) assistant de configuration Cisco

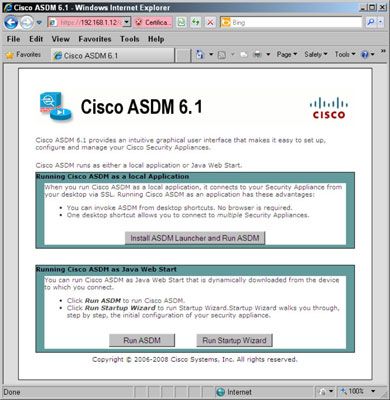

Après vous êtes connecté à votre Cisco Adaptive Security Appliance (ASA), vous aurez à décider d'utiliser l'assistant de démarrage ou d'utiliser une des méthodes de configuration differemt. La page d'introduction apparaîtra et qui vous permet de prendre une décision. Parce que vous devez avoir Java installé sur votre ordinateur, vous avez trois choix ici:

Installez ASDM Launcher and Run Cisco Adaptive Security Device Manager (de ASDM): Installe le ASDM sur votre ordinateur. Si cela est l'ordinateur que vous aurez toujours utiliser pour effectuer votre gestion, cette méthode fait le plus de sens.

Exécutez ASDM: Cette option utilise Java Web Start pour lancer l'outil de ASDM directement à partir de la copie installée sur l'ASA. Cela est bénéfique si vous n'êtes pas à votre ordinateur normal parce que vous ne installer tout logiciel.

Exécutez l'Assistant de démarrage: Cette option utilise également Java Web Start pour lancer ASDM, avec un exceptionnellement après l'AMPS a lancé, l'assistant de démarrage se lance automatiquement.

Pour effectuer la configuration du réseau de l'ASA, le processus suivant vous guide à travers l'assistant de démarrage:

Cliquez sur le bouton Assistant de démarrage Run sur la page d'introduction.

Vous recevez un avertissement lié à des paramètres de sécurité de Java.

Si vous êtes sûr que vous êtes connecté à l'appareil correct sur le réseau et non pas un dispositif de faux essayer de recueillir vos informations d'identification, de rejeter le message d'avertissement.

Parce que vous vous attendez à ce message de l'AMPS, continuer sur le site. La boîte de dialogue Cisco ASDM Launcher apparaît.

Si vous avez un mot de passe enable, mais pas de véritables utilisateurs, passez le champ Nom d'utilisateur, remplissez le mot de passe activer dans le champ Mot de passe, puis cliquez sur OK.

Si vous avez déjà créé un utilisateur administratif, fournir le nom d'utilisateur et mot de passe dans les champs appropriés.

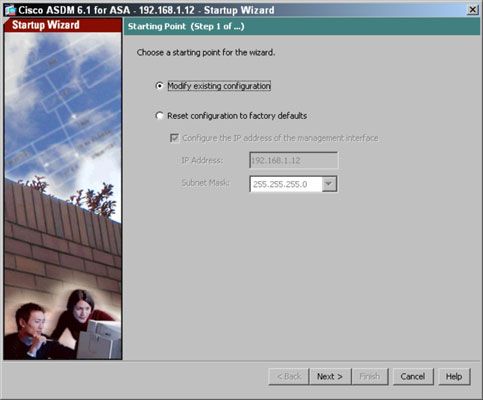

La page de point de départ apparaît.

Sélectionnez l'une des suivantes, selon que vous configurez l'ASA initialement ou si vous utilisez la configuration à modifier une installation existante ASA:

Modifier la configuration existante: Vous pouvez choisir de modifier la configuration existante.

Reset Configuration des paramètres par défaut: A l'exception de l'interface de gestion, de modifier la configuration par défaut. Comme il se trouve, beaucoup de petits réseaux là-bas ne nécessitent que de simples changements à leur configuration, et en tant que telle, de ré-exécuter l'assistant de démarrage est la meilleure façon de faire ces changements.

Cliquez sur le bouton Suivant.

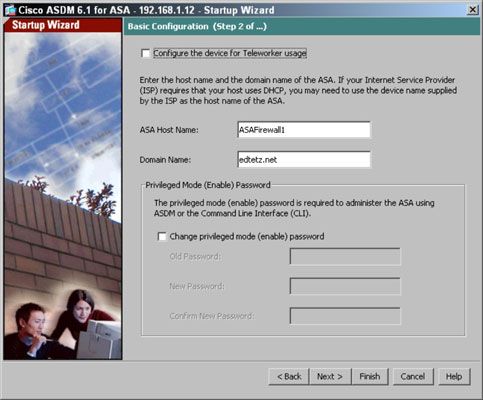

La page de configuration de base, apparaît avec deux éléments optionnels que vous pouvez choisir de le faire.

(Facultatif) Sélectionnez parmi les éléments suivants:

Configurer le périphérique pour télétravailleur Utilisation: Cette option prend en charge les télétravailleurs ou travailleurs à distance via un réseau privé virtuel (VPN). Si vous sélectionnez cette option, vous êtes présenté avec une page supplémentaire de questions pour la configuration à distance Easy VPN vers la fin de l'assistant de démarrage.

Sur cette page, vous pouvez aussi dire à l'assistant de démarrage le nom du dispositif de pare-feu, comme ASAFirewall1, et le nom de domaine auquel appartient le dispositif, comme edtetz.net.

Changer mode privilégié (Enable) Mot de passe: Si vous n'êtes pas satisfait de votre mot de passe actuel activer, modifier ici avant de compléter cette étape de l'assistant de démarrage.

Cliquez sur le bouton Suivant.

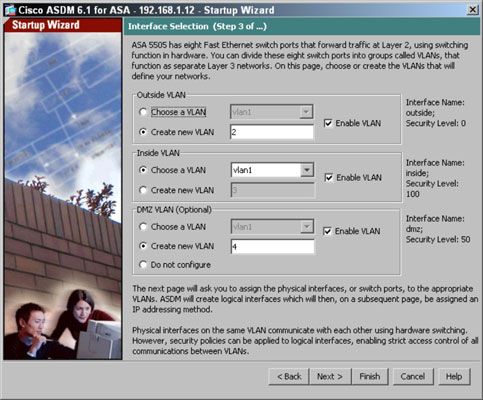

Choisissez réseaux locaux virtuels (VLAN) pour l'extérieur, l'intérieur et, éventuellement, des interfaces DMZ.

Selon le nombre d'interfaces vous disposez d'une licence pour, vous pouvez configurer jusqu'à trois interfaces. La licence de base pour l'ASA vous permet d'avoir seulement deux interfaces. La page de sélection de l'interface de l'assistant de démarrage apparaît.

La VLAN l'extérieur fait face à l'Internet.

La Inside VLAN face à votre réseau d'entreprise.

La DMZ VLAN exploite parallèlement à votre réseau d'entreprise. La Zone démilitarisée (DMZ) est un domaine où vous pouvez placer des serveurs, telles que la messagerie, le Web ou les serveurs ftp, que le grand public - ou au moins les gens en dehors de votre réseau - l'accès de besoin.

Cliquez sur le bouton Suivant.

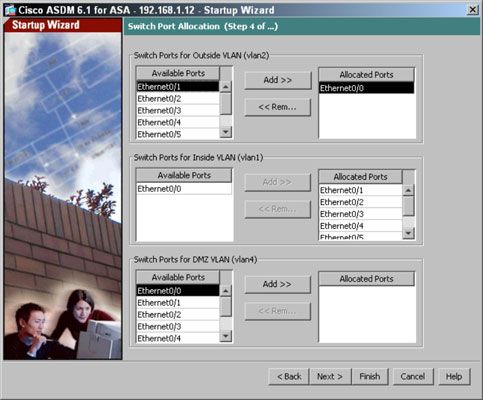

La page d'allocation port du commutateur apparaît.

Affectez les ports de commutation ASA pour les trois VLAN en sélectionnant le port dans les ports disponible ou attribuée Ports vitres et en cliquant sur les boutons Ajouter ou Supprimer.

Initialement, tous les ports sont associés au réseau local virtuel à l'intérieur. Dans la plupart des cas, associer l'interface la plus basse, ou Ethernet 0/0 d'un ASA 5505, avec le VLAN à l'extérieur parce que vous aurez probablement envie d'utiliser les ports supplémentaires à l'intérieur de votre réseau.

Aussi, pour l'ASA 5505, les deux derniers ports fournissent Power over Ethernet (POE) pour alimenter des périphériques, tels que les téléphones ou les points d'accès (AP), qui est encore une autre raison pour laquelle vous voulez que les ports supérieurs à être associés avec le réseau à l'intérieur .

Comme vous choisissez un port de commutateur et l'associer à un VLAN ou de l'interface, vous êtes invité avec un message vous indiquant qu'il peut être retiré d'un VLAN existant. Parce que tous les ports commencent associée à l'interface intérieur, vous voyez ce message à tous vos réaffectations portuaires.

Cliquez sur le bouton Suivant.

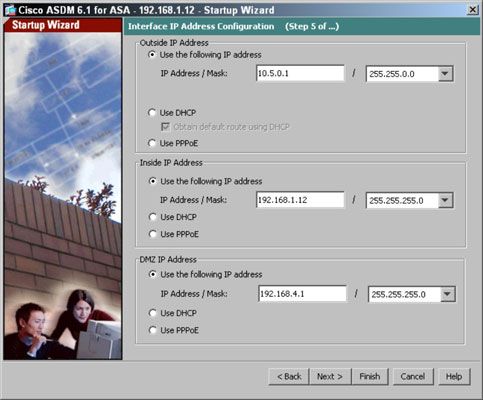

La page de configuration de l'adresse IP d'interface apparaît.

Attribuer la configuration IP pour chacun de vos adresses IP.

Pour votre adresse à l'extérieur, vous pouvez attribuer manuellement une adresse, ce qui est rare pour les connexions ne business Internet. Si votre connexion Internet prend en charge Dynamic Host Configuration Protocol (DHCP) ou PPPoE (PPPoE), sélectionnez l'option appropriée.

Si vous utilisez DHCP, dites à votre ASA pour utiliser la passerelle par défaut, il reçoit de DHCP comme la passerelle par défaut l'ensemble du système pour cet appareil. Si vous choisissez de ne pas utiliser l'option de passerelle par défaut l'ensemble du système, vous devez configurer une route manuelle ou par ASDM la route à l'extérieur 0 0

à l'interface de ligne de commande (CLI).

Cliquez sur le bouton Suivant.

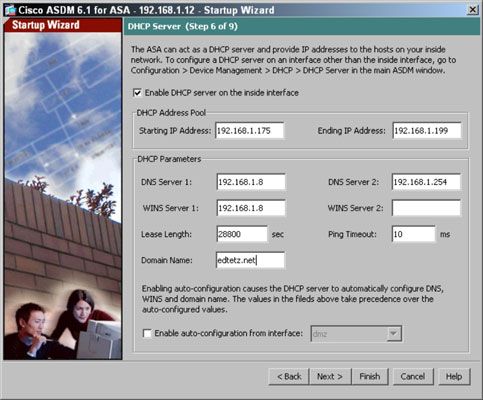

La page de serveur DHCP apparaît. Pour les petites entreprises ou les bureaux régionaux, l'ASA peut représenter le seul dispositif réel sur le réseau autre que les imprimantes et les ordinateurs. Vous pouvez avoir ces endroits mis en place sans serveurs locaux sur place.

(Facultatif) Sélectionnez l'option Activer le serveur DHCP sur la case à cocher intérieur Interface d'avoir l'acte de ASA en tant que serveur DHCP pour ce segment de réseau.

(Facultatif) Sélectionnez l'Auto-Configuration case à cocher Activer l'interface de sorte que vous pouvez copier la plupart de ces paramètres à partir d'une interface existante.

L'activation de la case à cocher Auto-Configuration est très utile pour Domain Name System (DNS) et Windows Internet Name Service (WINS) des adresses de serveurs qui sont constamment utilisé sur tous les segments de réseau et peuvent tous être de même pour l'organisation.

Configurer ou modifier des informations manquantes dans ce qui suit:

Adresse IP de départ: La première adresse pour être remis dans la gamme DHCP.

Adresse IP de fin: La dernière adresse pour être remis dans la gamme DHCP.

Serveurs DNS 1 et 2: Les serveurs DNS qui sont distribués aux clients DHCP.

Serveurs WINS 1 et 2: Les serveurs WINS qui sont distribués aux clients DHCP.

Bail Longueur: La longueur de bail détermine quand les clients DHCP sont tenus de renouveler leurs baux sur le DHCP fourni adresses.

Ping Timeout: Le réglage Ping Timeout est utilisé par le serveur DHCP, car il cingle chaque adresse qu'il est prêt à donner, avant d'attribuer l'adresse, pour vérifier que l'adresse ne sont pas en cours d'utilisation. Cela réduit le risque d'adresses IP en double étant créée sur le réseau.

Nom de domaine: Le nom de domaine du client DHCP appartient.

Cliquez sur le bouton Suivant.

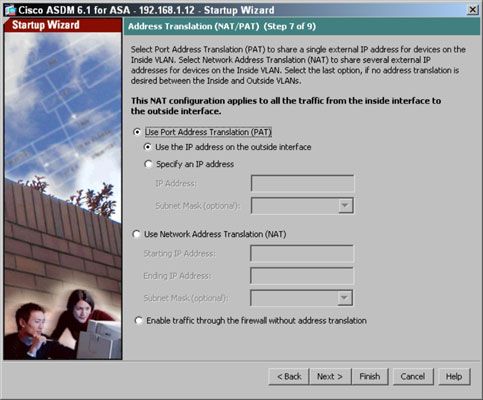

La traduction d'adresses (NAT / PAT) page apparaît.

Mettre en place Network Address Translation ou Port Address Translation.

Choisissez parmi les méthodes de traduction d'adresse disponibles:

Utilisez Port Address Translation (PAT): La plupart des petits bureaux, qui utilisent une seule adresse IP publique sur leur connexion Internet, utilisent PAT sur leur connexion. PAT peut utiliser une adresse spécifique ou l'adresse principale de leurs interfaces VLAN extérieur. PAT permet un bureau entier de partager (ou à traduire) une seule adresse IP externe pour l'accès Internet.

Utilisez Network Address Translation (NAT): Sélection NAT met one-to-one mapping (ou traduction) entre les adresses IP internes et externes, de sorte que vous pouvez spécifier une plage d'adresses à utiliser sur l'interface VLAN extérieur.

Si vous utilisez ASA en interne sur votre réseau (par exemple, pour protéger un sous-réseau du serveur), vous pouvez sélectionner le trafic activez-le via le pare-feu Sans bouton radio de traduction d'adresses si vous utilisez des adresses publiques sur votre réseau interne (peu probable) ou si vous utilisez le pare-feu ASA tant à l'intérieur de votre réseau.

Cliquez sur le bouton Suivant.

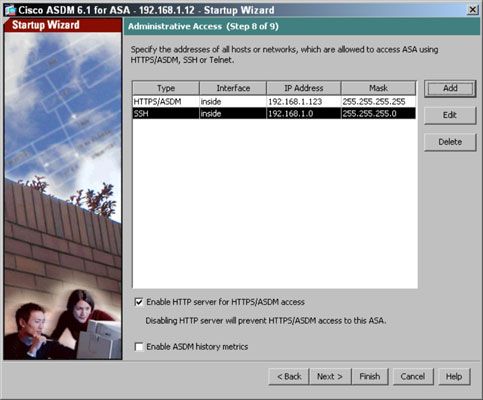

La page d'accès administratif apparaît.

Définir ce que les systèmes sur votre réseau peut se connecter à votre ASA pour effectuer des changements de gestion ou de configuration.

Utilisez le processus suivant pour ajouter de nouvelles interfaces de gestion. Si vous souhaitez utiliser ASDM, vous devez sélectionner l'option Activer HTTP Server pour case HTTPS / ASDM d'accès, alors que l'option Activer ASDM Histoire Metrics case à cocher enregistre les données d'utilisation concernant l'accès à l'interface de ASDM.

Dans la configuration de la ligne de commande, vous avez seulement la possibilité de connexions asdm être faite à partir d'un seul ordinateur. Cette page vous permet de spécifier les systèmes supplémentaires qui peuvent effectuer la gestion de votre ASA et le type de connexion qu'ils font pour effectuer cette configuration.

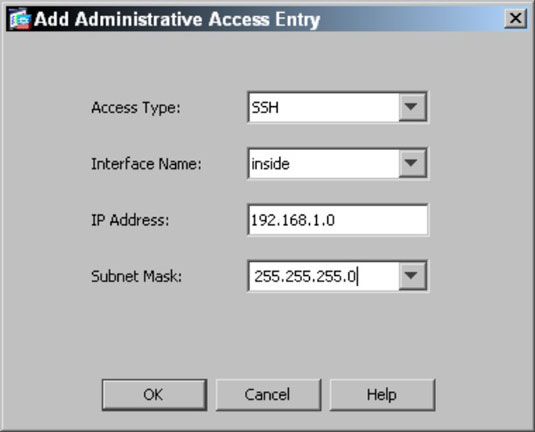

Si vous ajoutez une nouvelle option de gestion, la boîte de dialogue Ajouter Entrée d'accès administratif apparaît. Sélectionnez les options souhaitées pour créer la nouvelle entrée de l'accès administratif:

Pour chacune de ces interfaces, vous affectez un VLAN pour le segment ou choisissez de ne pas utiliser l'interface du tout. Par défaut, l'interface intérieur est configuré pour VLAN 1, que vous pouvez modifier si vous veux- cependant, parce que cela est le VLAN par défaut sur vos commutateurs, vous pouvez ne pas vouloir changer.

Pour votre interface externe et l'interface DMZ, vous pouvez choisir un autre VLAN ou aller avec ceux choisis par défaut.

Activation du VLAN à l'intérieur, à l'extérieur VLAN, DMZ et interfaces VLAN ne fait pas associer tous les ports de commutateur particulier à ces interfaces. Les interfaces sont virtuels et ont besoin d'être associé à des interfaces physiques sur le commutateur. Cela signifie que n'importe quel nombre d'orifices peut être associé à l'une de ces interfaces.

Choisissez HTTP (AMPS), SSH ou Telnet dans la liste déroulante Type d'accès.

Choisissez l'intérieur de la liste déroulante Nom de l'interface.

L'intérieur est généralement l'option d'interface la plus sécurisée, mais dans certains cas, par exemple si vous devez être en mesure de procéder à l'administration à distance via l'interface externe, vous devez être très restrictive dans l'adresse à partir de laquelle l'administration est effectuée.

Indiquez soit une adresse spécifique à partir de laquelle l'administration est effectuée dans la zone de texte Adresse IP ou donner une plage de réseau défini soit par une adresse IP ou un ID réseau à partir de la liste déroulante Masque de sous-réseau.

Rappelez-vous, la plus restrictive, vous pouvez être avec cette configuration, le plus sécuriser votre ASA est.

Cliquez sur OK.

Vous revenez à la page d'accès administratif.

Si vous permettez à votre pare-feu pour être administré à partir de l'interface à l'extérieur, vous vous exposez potentiellement être compromis par quelqu'un que vous ne connaissez pas.

Cliquez sur le bouton Suivant.

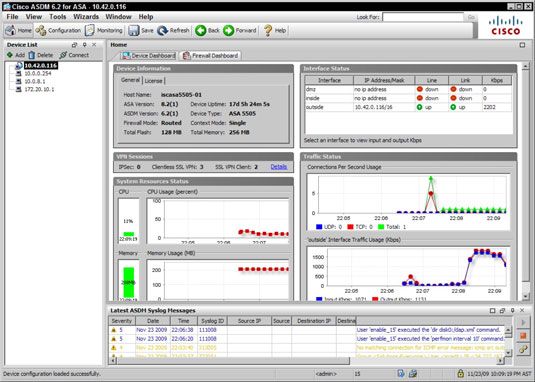

La page de résumé de la configuration Assistant de démarrage apparaît, fournissant un résumé de la configuration que vous avez appliqué au système. Tous ces changements de configuration sont écrites dans la configuration en cours sur l'ASA. Après les changements de configuration sont faites, vous voyez l'écran de gestion ASA ASDM standard. A partir de cette interface, vous pouvez

Effectuez toutes les autres modifications de configuration.

Relancer l'assistant de démarrage ou d'autres sorciers.

Effectuer le suivi de base de l'ASA par l'intermédiaire de la page d'accueil.

Effectuer un suivi plus détaillé de l'ASA et les connexions qu'il héberge les pages de surveillance.

Exécutez les outils de gestion et de dépannage supplémentaires.

Enregistrer la configuration actuelle dans la mémoire flash.