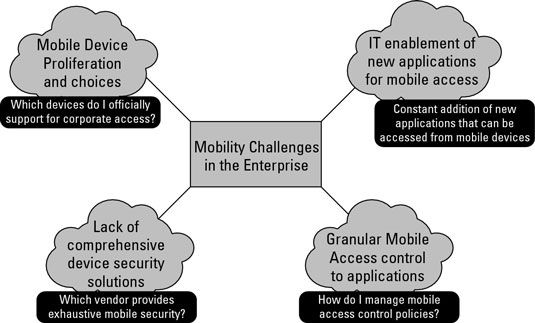

Défis mobiles de sécurité de l'appareil pour l'entreprise e-mail

La sécurité des périphériques mobiles pour l'entreprise est essentielle parce que les utilisateurs de smartphones peuvent désormais...

Appareil mobile politique de sécurité mise à jour

Pour faire face à l'environnement actuel de la sécurité de l'appareil mobile, vous avez besoin de mettre à jour les politiques de...

La sécurité de l'appareil mobile pour les nuls

Pour protéger les données sur les appareils mobiles, vous devez savoir un quintette de systèmes d'exploitation mobile appareil qui...

Gestion des applications dans un environnement de cloud hybride

Quand une application dans un environnement de cloud hybride est dans vos locaux, vous contrôlez. Cela signifie que vous contrôlez...

Gestion des technologies grandes de données dans un nuage hybride

Le terme Big Data est souvent utilisé dans le monde de la technologie de cloud hybride en raison de la nécessité permanente de traiter...

La gestion des ressources de cloud computing

En théorie, les ressources à base de services de cloud computing devraient pas être différents des ressources dans votre propre...

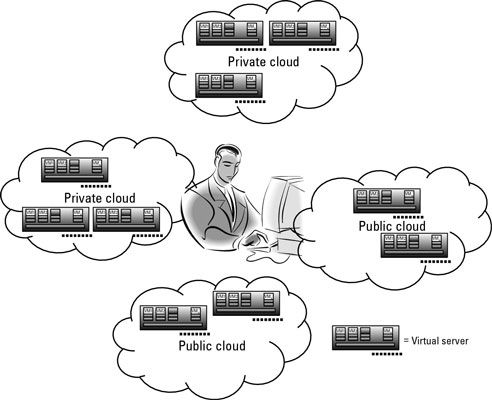

Gestion de la virtualisation dans les environnements de cloud hybrides

Dans un environnement de cloud hybride virtualisé, vous aurez beaucoup de morceaux individuels à gérer. Vous aurez besoin de traiter...

Gestion des charges de travail dans un modèle de cloud hybride

Il ya des principes à penser lors de la gestion des charges de travail dans un modèle de cloud hybride. Gestion, dans ce contexte, se...

Les principaux fournisseurs de cloud pour les réseaux informatiques

Des centaines, sinon des milliers de sociétés fournissent des services de cloud computing que vous pouvez utiliser pour votre réseau...

Assurez objets disponibles dans les services Web d'Amazon

Télécharger le premier fichier à Amazon Web Services (AWS) est la moitié de la bataille. Ensuite, tout ce que vous avez à faire, via...

Faites des changements rapides à la configuration de l'OS Junos

Junos OS a de nombreuses commandes utiles pour raccourcir le temps qu'il faut pour faire des changements dans la configuration existante....

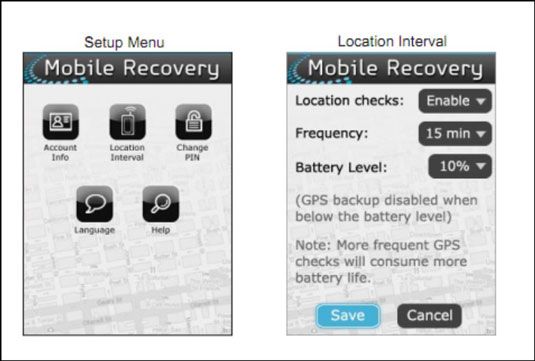

Perte et vol protection des appareils mobiles d'entreprise

La défense de la sécurité la plus fondamentale contre la perte ou le vol des appareils mobiles est over-the-air (OTA) la désactivation....

Charger des données dans Amazon Web Services seaux

Bon, vous êtes prêt à commencer à travailler avec Amazon Web Services (AWS) et le cloud computing. Amazon propose sa propre interface,...

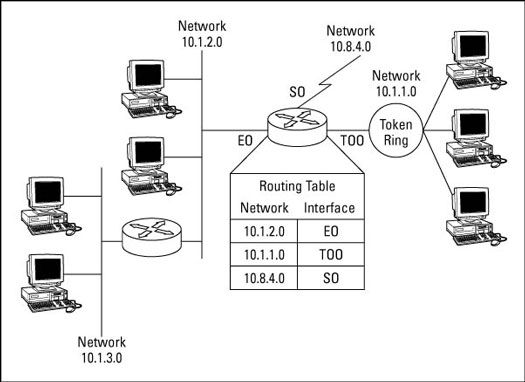

Bases de routage à état de liens

Comparé à vecteur de distance routage, lien Etat-routage optimise les structures de routage en effectuant des calculs sur les meilleures...

Réseau local (LAN) types

Un WAN est un type de Local Area Network (LAN). Un réseau local est un réseau privé qui est généralement constitué d'une connexion...

Les couches du modèle OSI de d'un réseau informatique

L'OSI (Open System Interconnection) Modèle brise les divers aspects d'un réseau informatique dans sept couches distinctes. Chaque couche...

En regardant les avantages et les inconvénients de l'utilisation d'un réseau de zone de stockage

Tout le monde aime de nouveaux jouets, et une zone de stockage réseaux (SAN) sont assez cool. Ceci, cependant, ne devrait pas être la...

En regardant dans acheminés par rapport protocoles de routage pour l'examen CCNA

Lors de la préparation pour l'examen CCNA, examen routeurs et leurs protocoles en commençant par la différence entre un protocole routé...