Aperçu des Junos Space de réseau de Juniper

Junos Space offre de multiples applications pour l'exploitation de votre réseau. Parmi ceux-ci sont trois outils spécialement conçus...

Vue d'ensemble des connexions de données et de la sécurité de l'appareil mobile

Il est de plus en plus commun pour les données sensibles de l'entreprise pour être stockés directement sur les appareils mobiles. Cela...

Vue d'ensemble de la sécurité de l'appareil mobile à travers les protections basées sur le cloud

Utilisation de la sécurité des terminaux basés sur le cloud est une méthode de protection des appareils mobiles d'entreprise contre les...

Vue d'ensemble de la sécurité de l'appareil mobile à travers la gestion de la configuration et de l'application

Après avoir examiné la façon dont vous pouvez sécuriser les appareils mobiles sur votre réseau d'entreprise contre les virus et les...

Vue d'ensemble de la sécurité de l'appareil mobile à travers la gestion des périphériques

Maintenant que vous avez pensé à la sécurisation des appareils mobiles sur votre réseau contre les menaces comme les virus et logiciels...

Vue d'ensemble de la sécurité de l'appareil mobile de l'intégration politique de vpn

Si vous permettez à votre utilisateurs de périphériques mobiles d'accès VPN au réseau d'entreprise, vous avez probablement déjà une...

Vue d'ensemble de l'authentification de l'utilisateur de l'appareil mobile

L'exigence la plus fondamentale de permettre les appareils mobiles sécurisés au sein de l'entreprise est d'avoir une solution en place...

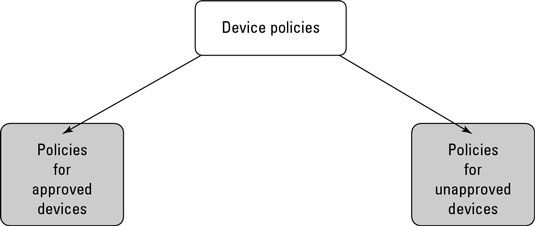

Aperçu des politiques de sécurité d'appareils mobiles

Les politiques de sécurité pour les appareils mobiles attachés au réseau de l'entreprise peuvent être divisés en deux catégories:...

Vue d'ensemble de la sécurité de l'appareil mobile à travers les applications basées sur le client

Utilisation de la sécurité des terminaux de type client est un moyen de protéger les appareils mobiles contre les logiciels...

Vue d'ensemble de l'accès aux données de l'utilisateur via des appareils mobiles

Une fois que les utilisateurs authentifient avec succès à partir d'appareils mobiles sécurisées, leur permettre d'accéder uniquement...

Spécification du code sur les appareils mobiles d'entreprise

Réglage des codes d'accès sur les appareils mobiles est l'exigence la plus fondamentale de la sécurité pour un appareil mobile d'être...

Opportunités d'utilisation IaaS dans un environnement de cloud hybride

Les organisations utilisent IaaS (Infrastructure as a Service) pour une variété de besoins dans un environnement de cloud hybride....

Open Shortest Path First (OSPF) protocole de routage

Open Shortest Path First (OSPF) est un protocole de routage à état de liens, plutôt que d'un protocole à vecteur de distance. La...

Osi pour CCNA couche 1: physique

L'examen de CCNA possède une vaste couverture du matériel. Voilà la couche physique. La couche physique fournit la connexion...

Osi pour CCNA couche 2: liaison de données

L'examen de CCNA possède une vaste couverture de l'acheminement de données. Le routage des données est assurée par la couche de liaison...

Osi pour CCNA couche 3: réseau

Les couvertures CCNA examen des paquets de données- les paquets routes de la couche réseau de données à travers des réseaux qui...

Osi pour CCNA couche 4: transports

Sur l'examen CCNA, vous travaillerez avec des hôtes. La couche de transport gère le transport de données entre deux hôtes communicant...

Osi pour CCNA couche 5: Session

En certifié CCNA, vous travaillerez dans les communications entre les applications. Certaines applications ont besoin d'ouvrir des canaux...