Comment tester et contourner mac commandes d'adresse

Une défense très commune contre le piratage des réseaux sans fil est Media Access Control (MAC) commandes d'adresse. Cette est l'endroit où vous configurez vos points d'accès pour autoriser uniquement les clients sans fil avec une adresse MAC connue pour se connecter au réseau. Par conséquent, un hack très commun contre les réseaux sans fil est usurpation d'adresse MAC.

Les méchants peuvent facilement usurper les adresses MAC dans UNIX, en utilisant le ifconfig commande, et dans Windows, en utilisant l'utilitaire SMAC. Cependant, comme WEP et WPA, contrôles d'accès basés sur l'adresse MAC sont une autre couche de protection et de mieux que rien du tout.

Si quelqu'un usurpe l'une de vos adresses MAC, la seule façon de détecter les comportements malveillants est par la sensibilisation contextuelle en repérant la même adresse MAC utilisée dans deux ou plusieurs endroits sur le WLAN, qui peut être délicat.

Une façon simple de déterminer si un AP utilise MAC commandes d'adresse est d'essayer d'associer avec elle et obtenir une adresse IP via DHCP. Si vous pouvez obtenir une adresse IP, l'AP n'a pas d'adresse MAC contrôles activés.

Les étapes suivantes décrivent comment vous pouvez tester vos commandes d'adresse MAC et de démontrer à quel point ils sont faciles à contourner:

Trouver un AP à attacher.

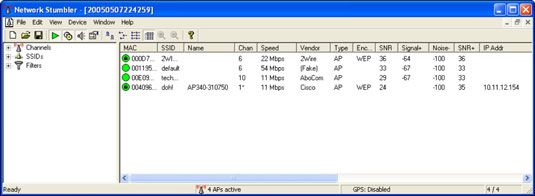

Vous pouvez le faire simplement en chargeant NetStumbler.

Notez l'adresse MAC de cette AP ainsi. Cela vous aidera à vous assurer que vous êtes à la recherche aux bons paquets. Bien que la plupart de l'adresse MAC de cet AP est caché pour des raisons de vie privée, disons simplement son adresse MAC est 00: 40: 96: FF: FF: FF. NetStumbler a pu déterminer l'adresse IP de l'AP. Obtenir une adresse IP vous confirmera que vous êtes sur le réseau sans fil à droite.

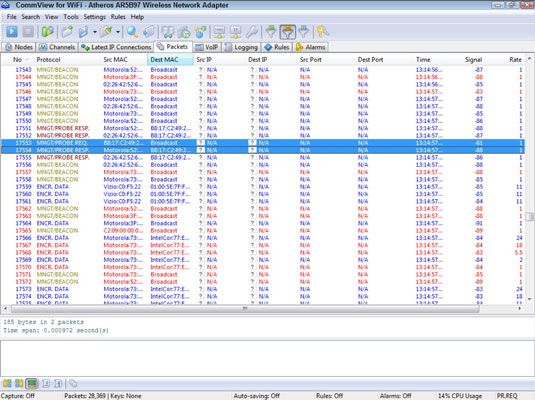

Utilisant un analyseur de réseau local sans fil, pour trouver un client sans fil envoie un paquet de demande de sonde à l'adresse de diffusion ou de l'AP répondre avec une réponse de la sonde.

Vous pouvez configurer un filtre dans votre analyseur de chercher de tels cadres, ou vous pouvez simplement capturer des paquets et juste parcourir à la recherche de l'adresse MAC de l'AP, qui vous avez noté à l'étape 1.

Notez que le client sans fil (à nouveau de la vie privée, supposons que son adresse MAC complet est 00: 09: 5B: FF: FF: FF) envoie d'abord une demande de la sonde à l'adresse de diffusion (FF: FF: FF: FF: FF: FF ) en nombre de paquets 98. L'AP avec l'adresse MAC répond avec une réponse de la sonde à 00: 09: 5B: FF: FF: FF, confirmant qu'il est vraiment un client sans fil sur le réseau.

Changer l'adresse MAC de votre ordinateur de test à celui de MAC du client sans fil adresse que vous avez trouvé à l'étape 2.

Dans UNIX et Linux, vous pouvez changer votre adresse MAC très facilement en utilisant le ifconfig commande comme suit:

Connectez-vous en tant que root, puis désactiver l'interface réseau.

Insérez le nombre d'interface réseau que vous voulez désactiver (typiquement wlan0 ou ath0) Dans la commande, comme ceci:

[root @ localhost root] # ifconfig wlan0 bas

Entrez la nouvelle adresse MAC que vous souhaitez utiliser.

Insérez la fausse adresse MAC et le nombre d'interface réseau comme ceci:

[root @ localhost root] # ifconfig wlan0 hw éther 01: 23: 45: 67: 89: ab

La commande suivante fonctionne également sous Linux:

Adresse wlan0 [root @ localhost root] # lien IP définie 01: 23: 45: 67: 89: ab

Apportez l'interface de retour avec cette commande:

Assurez-vous que votre carte réseau sans fil est configuré pour le SSID approprié.

Même si votre réseau fonctionne WEP ou WPA, vous pouvez toujours tester vos commandes d'adresse MAC. Vous avez juste besoin d'entrer votre clé (s) de chiffrement avant de vous connecter.

Obtenir une adresse IP sur le réseau.

Vous pouvez le faire en redémarrant ou désactiver / activer votre carte réseau sans fil. Cependant, vous pouvez le faire manuellement en exécutant ipconfig / renew à une invite de commande Windows ou en saisissant manuellement une adresse IP connue dans les propriétés réseau de votre carte réseau sans fil.

Confirmez que vous êtes sur le réseau en faisant un ping un autre hôte ou la navigation sur Internet.

[root @ localhost root] # ifconfig wlan0 up

Si vous changez vos adresses MAC souvent Linux, vous pouvez utiliser un utilitaire plus riche en fonctionnalités appelé Changeur MAC GNU.

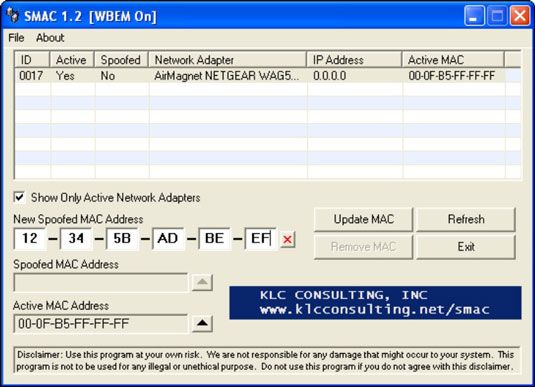

Dans Windows, vous pourriez être en mesure de changer vos adresses MAC dans vos propriétés NIC sans fil via le Panneau de configuration. Toutefois, si vous ne voulez pas de peaufiner le système d'exploitation de cette manière ou préfèrent avoir un outil automatisé, vous pouvez utiliser un outil propre et peu coûteuse créée par KLC conseil appelé SMAC.

Pour inverser l'un des changements d'adresse MAC précédents, tout simplement inverser les étapes effectuées, puis supprimer toutes les données que vous avez créé.

Notez que les AP, routeurs, commutateurs, etc. peut détecter quand plus d'un système utilise la même adresse MAC sur le réseau (qui est, la vôtre et l'hôte que vous êtes de spoofing). Vous pourriez avoir à attendre jusqu'à ce que le système est plus sur la en réseau cependant, il ya rarement des problèmes usurpation des adresses MAC de cette manière, de sorte que vous ne serez probablement pas avoir à faire quoi que ce soit.

Voilà tout ce qui est à lui! Vous avez contournerez MAC les commandes d'adresse de votre réseau sans fil en six étapes simples. Part de gâteau!

La meilleure façon d'éviter le contournement des commandes d'adresse MAC et l'attachement non autorisé à la suite de votre réseau sans fil est d'activer le WPA ou WPA2 idéalement. Une autre façon de contrôler spoofing MAC est d'utiliser un IPS sans fil. Cette deuxième option est certainement plus coûteux, mais il pourrait être bien utile de l'argent quand vous considérez l'autre une surveillance proactive et les avantages d'un tel système de blocage serait de fournir.