Des stratégies d'attaque de réseau commun: attaques smurf

Attaques Smurf sont populaires Déni de service (DoS) les attaques de réseau, susceptible nommés en raison de son utilisation d'un grand...

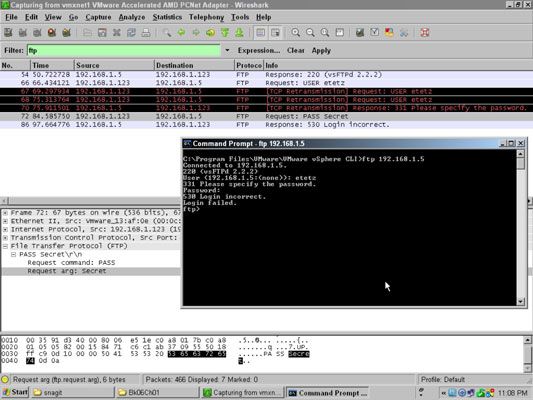

Des stratégies d'attaque de réseau commun: reniflage de paquets

Reniflage de paquets, une stratégie d'attaque de réseau, capture le trafic réseau au niveau de la trame Ethernet. Après la capture, ces...

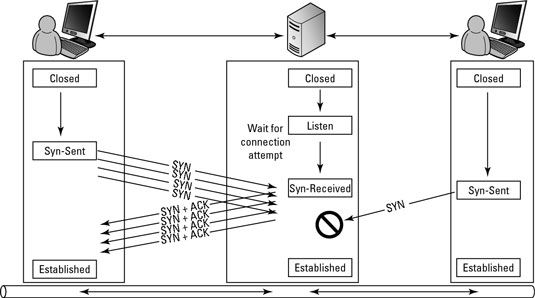

Les stratégies communes d'attaque de réseau: inondations syn

Un SYN-flood est une attaque réseau où le dispositif d'attaque envoie une série de requêtes SYN dans le but de submerger le système de...

Configuration d'un mode WLAN de l'infrastructure avec Windows 7

Si vous utilisez Windows 7 (ou Windows Vista, qui est très similaire), le processus que vous utilisez pour vous connecter à un réseau...

Configuration d'une gamme d'interfaces de commutation

Configuration d'une gamme d'interfaces ou ports sur votre commutateur vous évite d'avoir à configurer chacune de ces interfaces...

Configuration de Cisco de sauvegarde des contrôleurs de réseau sans fil

En raison de l'importance d'avoir un contrôleur actif, vous ne devez pas compter uniquement sur un seul contrôleur pour soutenir votre...

Configuration etherchannel équilibrage de charge

EtherChannel peut utiliser deux méthodes pour équilibrer la charge des connexions de périphériques Cisco, avec l'équilibrage de charge...

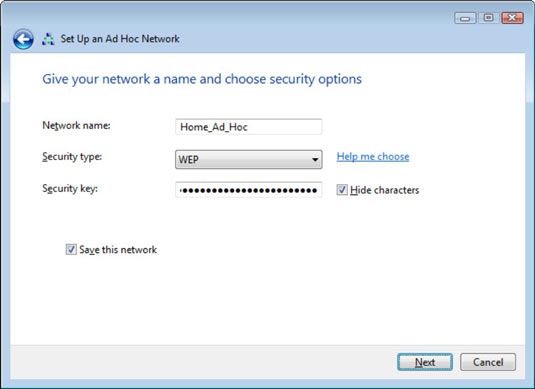

Configuration d'un mode WLAN ad hoc avec Windows 7

Dans un Mode WLAN ad hoc (réseau local sans fil), les appareils sans fil peuvent communiquer directement les uns avec les autres. Si vous...

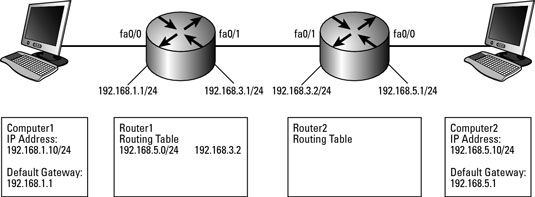

Configuration d'un deuxième routeur sur un réseau statique

Compte tenu d'un petit réseau statique avec un routeur et de 2 ordinateurs, vous devrez peut-être ajouter un deuxième routeur. Vous ne...

Communication d'entreprise appareil mobile politique de mise à jour de logiciel

Politiques de provisionnement régulières devraient être utilisés pour modifier le logiciel sur des appareils mobiles de l'entreprise...

Composants d'un ordinateur serveur

Les composants matériels typiques qu'un ordinateur serveur comprend en sont similaires aux composants utilisés dans les ordinateurs...

Configuration d'un point d'accès sans fil

La configuration physique pour un point d'accès sans fil est assez simple: Vous sortez de la boîte, mettez-le sur une étagère ou sur le...

Éléments de cloud computing

Un modèle hybride de l'informatique permet à une organisation de tirer parti de deux services informatiques publics et privés pour...

Combinant le cloud computing et l'architecture orientée services

Un nuage a certaines caractéristiques clés: élasticité, self-service provisioning, les interfaces des normes fondées et pay as you go....

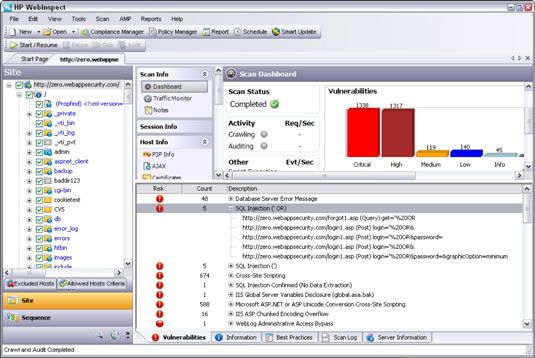

Injection de code et injection SQL hacks dans les applications Web

Attaques code-injection manipuler des variables spécifiques du système. Cela donne les pirates l'opportunité d'accéder à des...

Classer le trafic en utilisant dscp sur les routeurs Junos

La façon la plus courante de regarder la tête de paquet IP lors de la classification du trafic pour une utilisation avec une mise en...

Couches de commutation Réduire avec Junos pour optimiser l'infrastructure de commutation

Si votre organisation est de consolider ou de la refonte des centres de données, même en construire un nouveau, ou de moderniser le...

Commandes pour surveiller les interfaces sur appareils Junos

Vous aurez envie souvent de regarder comment se comportent vos interfaces de comprendre ce qui se passe à la circulation à l'intérieur...