Notions de base sur la biométrie

La biométrie est pas la science-fiction. Vous pouvez trouver à proximité d'une douzaine de plus ou moins façons efficaces d'utiliser la...

La biométrie pour les nuls

La biométrie est pas la science-fiction. Vous pouvez trouver à proximité d'une douzaine de plus ou moins façons efficaces d'utiliser la...

Biométrie acceptation, la vie privée et le droit

La technologie biométrique est loin universellement acceptée par tous les utilisateurs. Il ya un certain nombre de considérations...

Accaparement des bannières peuvent donner une information de pirate d'attaquer e-mail

Lorsque le piratage d'un serveur e-mail, premier ordre du jour d'un pirate effectue une bannière grab base pour voir si il peut découvrir...

Bases de l'interface de ligne de commande junos (CLI) et J-Web

Il existe deux interfaces de gestion disponibles dans Junos: l'interface de ligne de commande (CLI) et l'interface utilisateur graphique...

Applications et la sécurité d'appareils mobiles de base

Les variables qui auront un impact sur la stratégie de sécurité de votre appareil mobile comprennent les applications fonctionnant sur...

Paramètres réseau de mac de base

La plupart des paramètres réseau sur OS X le système d'exploitation du Mac sont automatiques. Si vous le souhaitez, vous pouvez...

Équilibrer les coûts et les avantages lorsque vous planifiez votre stratégie de cloud hybride

Comment vous prévoyez votre environnement de cloud hybride sera tirée par l'économie. Vous avez donc besoin de penser en termes...

Automatiser e-mail des contrôles de sécurité pour empêcher hacks par e-mail

E-mail est un point d'entrée commun pour les attaques de hack sur toutes sortes de systèmes - Windows, Linux, Unix - vous l'appelez. Vous...

Évitez d'être piraté avec l'aménagement des bureaux et de l'utilisation appropriée

La conception et l'utilisation de bureau peuvent soit aider ou entraver la sécurité physique. Envisager la mise en page de votre bureau...

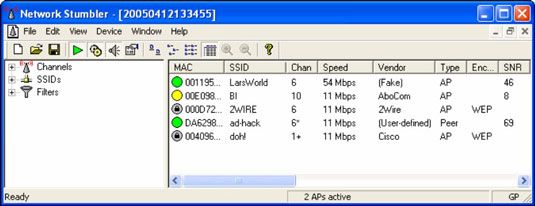

Évitez d'être piraté avec des tests LAN sans fil

Après vous avez une carte sans fil et des logiciels de test sans fil, vous êtes prêt à rouler. Commencer à tester pour éviter ces...

Évitez les hacks sur les postes de travail sans fil vulnérables

Postes de travail sans fil ont des tonnes de failles de sécurité et pourraient être ciblés pour hacks - des mots de passe faibles à...

Évitez hacks avec des outils de test linux

Vous pouvez utiliser de nombreux outils de sécurité basé sur UNIX pour tester vos systèmes Linux. Certains sont beaucoup mieux que...

Évitez hacks avec des outils de sécurité WLAN

Plusieurs grands outils de sécurité WLAN sont disponibles pour les plates-formes Windows et UNIX pour vous aider à éviter les hacks....

Évitez les hacks de téléphones et tablettes

Ceci est une nouvelle ère courageux. Vous devez faire confiance que vos téléphone et tablette utilisateurs font de bonnes décisions sur...

Évitez hacks par des dispositifs sans fil voyous

Attention pour le piratage des routeurs non autorisées et les clients sans fil qui sont attachés à votre réseau et fonctionnant en mode...

Adressage IP privé automatique (apipa)

Adressage IP automatique privé (APIPA) est un processus côté client réseau utilisé comme position de repli lorsque les services DHCP...

Authentification des utilisateurs d'appareils mobiles de l'entreprise VPN

Avant d'autoriser l'accès au réseau d'entreprise à partir de n'importe quel appareil mobile, vous devez d'abord identifier...