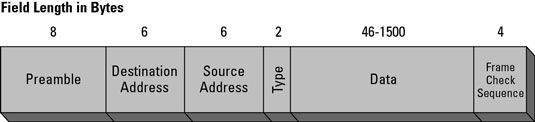

Cisco Networking: cadrage des données

Les données voyagent sur les médias physiques du réseau Ethernet dans de petits contenants, ou trames. Il existe différentes méthodes...

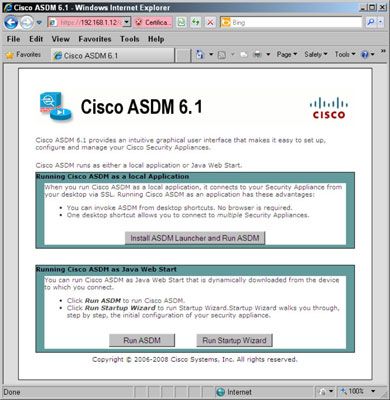

Appliance de sécurité adaptative (asa) assistant de configuration Cisco

Après vous êtes connecté à votre Cisco Adaptive Security Appliance (ASA), vous aurez à décider d'utiliser l'assistant de démarrage...

Cisco Networking: mode de configuration globale

Pour configurer un périphérique réseau Cisco vous devez entrer le mode de fonctionnement de configuration globale. Après avoir passé...

Cisco Networking: commande help

Lorsque vous êtes connecté à un périphérique réseau Cisco avec une connexion de la console ouverte, l'aide est disponible. Vous êtes...

Cisco Networking tout-en-un pour les nuls

Alors que vous ne pouvez pas utiliser le modèle OSI tous les jours, vous devriez être familier avec elle, en particulier lorsque l'on...

Caractéristiques de la virtualisation dans le cloud computing

Toute discussion sur le cloud computing commence généralement avec la virtualisation. Virtualisation est l'utilisation des ressources...

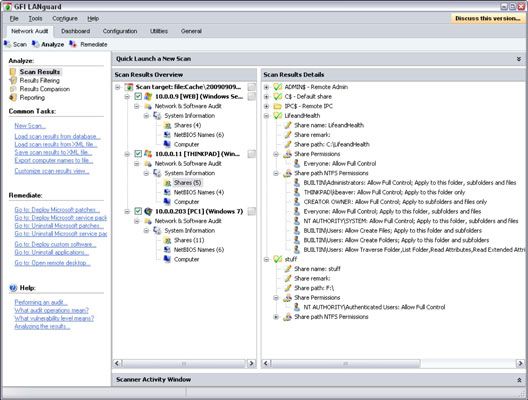

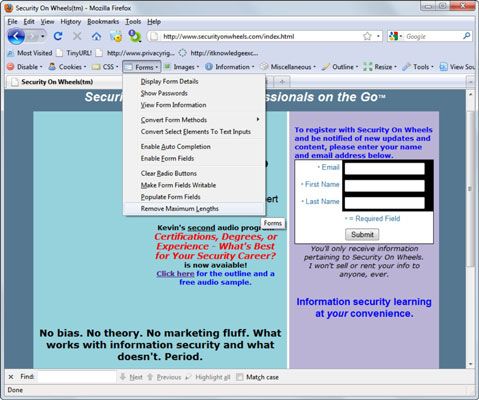

Vérifiez les fenêtres actions configurations pour prévenir hacks

Fenêtres actions sont les lecteurs réseau disponibles qui apparaissent lorsque les utilisateurs parcourent dans mes endroits de réseau....

Services de catalogage dans le cloud computing

Si vous voulez créer, utiliser, modifier ou gérer un service de l'entreprise dans le cloud computing, vous devez avoir accès à la...

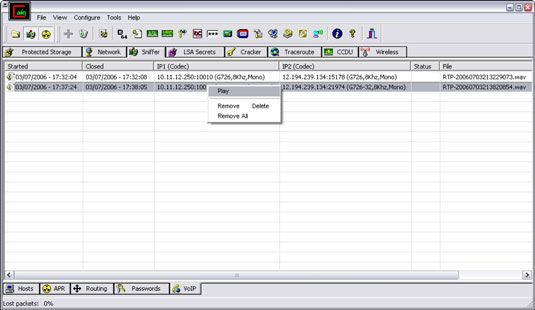

La capture et le trafic voix dossier pour démontrer les failles de sécurité de la VoIP

Systèmes liés VoIP ne sont plus sûrs que d'autres systèmes informatiques communs. Aggravant le problème est le fait que la maison de...

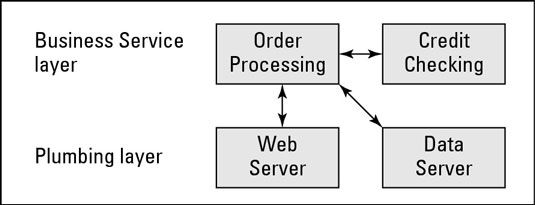

Construire réutilisables, composants orientés services dans le cloud computing

Construire composants orientées services réutilisables dans le cloud computing peut être très difficile. Vous devez identifier les...

Construire votre plan de gestion de service de cloud hybride

Une exigence importante pour la gestion de services en nuage hybride est de mettre un plan en place, ce qui implique des services de cloud...

Tampons hacks de débordement dans les applications Web

Un des hacks d'entrée les plus graves est un débordement de tampon qui cible spécifiquement les champs de saisie dans les applications...

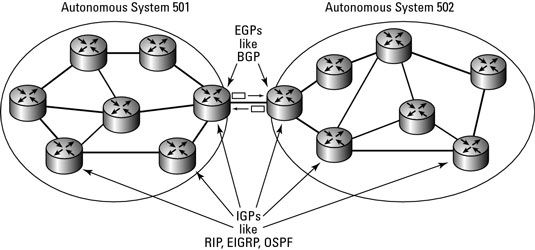

Protocole de passerelle frontière (BGP) protocole de routage

Border Gateway Protocol (BGP) est l'un des protocoles de routage de base utilisés par la plupart des fournisseurs de services sur...

Protocole de passerelle frontière (BGP) aperçu du protocole de routage

Border Gateway Protocol (BGP) est un protocole de passerelle extérieure (EGP), ce qui signifie qu'il est conçu pour agir comme un...

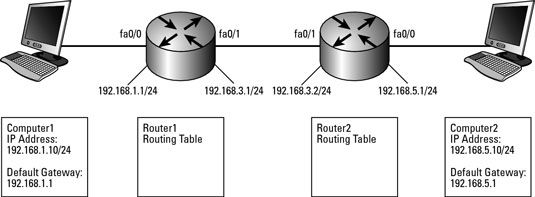

Construire un petit réseau avec routage statique

Pour illustrer routage statique l'exemple sera un petit réseau avec deux routeurs et deux postes de travail, avec les postes de travail...

Pénétrer dans les bases de la sécurité réseau

La sécurité du réseau peut être aussi simple que adhérant à un ensemble de technologies Rules- seul ne peut pas contrecarrer les...

Avantages d'une approche axée sur le service dans le cloud computing

L'adoption croissante des environnements de cloud hybrides peut être directement liée aux entreprises de réussite ont fait de passer à...

Soyez conscient des vulnérabilités de mot de passe pour éviter de se piraté

Compte tenu du coût et de la sécurité des informations protégées de valeur, la combinaison d'un ID de l'utilisateur et un mot de passe...