Empêcher le piratage réseau avec des scanners de ports

Un scanner de port empêche hacks en vous montrant ce qu'il en est sur votre réseau en scannant le réseau pour voir ce qui est vivant et travaillant. Port scanners offrent des vues de base de la façon dont le réseau est aménagé. Ils peuvent aider à identifier les hôtes non autorisés ou les applications et les erreurs de configuration de l'hôte du réseau qui peuvent causer de graves failles de sécurité.

Sommaire

L'astuce pour évaluer votre sécurité globale du réseau interprète les résultats que vous obtenez à partir d'un scan de port. Vous pouvez obtenir des faux positifs sur les ports ouverts, et vous pourriez avoir à creuser plus profondément. Par exemple, UDP (User Datagram Protocol) scans sont moins fiables que Transmission Control Protocol (TCP) scans et produire des faux positifs car de nombreuses applications ne savent pas comment répondre aux demandes UDP entrants aléatoires souvent.

Un scanner souvent riche en fonctionnalités telles que QualysGuard peut identifier les ports et de voir ce qui fonctionne en une seule étape.

Un principe important à retenir est que vous devez numériser plus que les hôtes importants. En outre, les mêmes tests avec différents services publics pour voir si vous obtenez des résultats différents. Si vos résultats ne correspondent pas après vous exécutez les tests à l'aide de différents outils, vous voudrez peut-être approfondir la question.

Si possible, vous devriez scanner tous les ports TCP 65534 sur chaque hôte du réseau que votre scanner trouve. Si vous trouvez ports douteuses, chercher de la documentation que l'application est connue et autorisée. Il est pas une mauvaise idée de numériser tous les ports UDP 65534 ainsi.

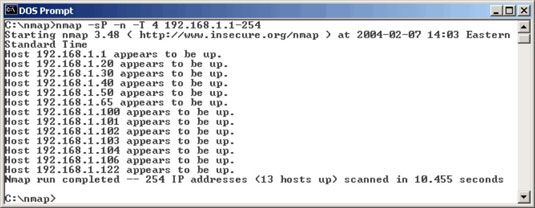

Ping balayant

Un balayage de ping de tous vos sous-réseaux et des hôtes est un bon moyen de savoir quels sont les hôtes vivante sur le réseau. UN balayage ping est lorsque vous ping une plage d'adresses en utilisant Internet Control Message Protocol (ICMP) paquets.

Des dizaines de Nmap options en ligne de commande existent, qui peut être écrasante quand vous voulez seulement un balayage de base. Néanmoins, vous pouvez entrer nmap sur la ligne de commande pour voir toutes les options disponibles.

Les options de ligne de commande suivante peuvent être utilisés pour un balayage ping Nmap:

-sP raconte Nmap pour effectuer une analyse de ping.

-n Nmap dit de ne pas effectuer la résolution de noms.

-T 4 raconte Nmap pour effectuer une (rapide) de balayage agressif.

192.168.1.1-254 raconte Nmap pour balayer l'ensemble du sous-réseau 192.168.1.x.

Utilisation des outils de balayage de port

La plupart des scanners de ports fonctionnent en trois étapes:

Le scanner de port TCP SYN envoie des requêtes à l'hôte ou le nombre d'hôtes que vous définissez à numériser.

Certains scanners de ports effectuent ping balaie pour déterminer les hôtes qui sont disponibles avant de commencer les scans de ports TCP.

Le scanner de port attend les réponses des hôtes disponibles.

Le scanner de port sondes ces ordinateurs disponibles pour jusqu'à 65 534 ports TCP et UDP possible et - sur la base de quels ports vous lui demandez de numériser - pour voir ceux qui ont des services disponibles sur eux.

Les scans de ports fournissent les informations suivantes sur les hôtes en direct sur votre réseau:

Les hôtes qui sont actifs et accessible par le réseau

Les adresses réseau des hôtes trouvé

Services ou applications que les hôtes peut être fonctionnement

Après avoir effectué un balayage générique du réseau, vous pouvez creuser plus profondément dans des hôtes spécifiques que vous trouvez.

Nmap

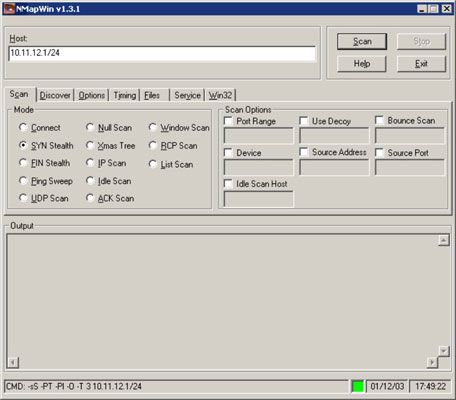

Après vous avez une idée générale de ce que les hôtes sont disponibles et quels ports sont ouverts, vous pouvez effectuer des analyses fantaisistes pour vérifier que les ports sont en fait ouvert et ne pas retourner un faux positif. Nmap vous permet d'exécuter des scans supplémentaires suivantes:

Connectez: Cette analyse de base de TCP recherche tous les ports TCP ouverts sur l'hôte. Vous pouvez utiliser cette analyse pour voir ce qui fonctionne et de déterminer si les systèmes de prévention d'intrusion (IPSS), pare-feu, ou d'autres dispositifs d'enregistrement se connectent les connexions.

Scan UDP: Ce scan UDP de base cherche tous les ports UDP ouverts sur l'hôte. Vous pouvez utiliser cette analyse pour voir ce qui fonctionne et de déterminer si des TPR, pare-feu, ou d'autres dispositifs de diagraphie connecter les connexions.

SYN furtif: Cette analyse crée une connexion TCP demi-ouverte avec l'hôte, peut-être échapper à IPS systèmes et l'exploitation forestière. Ceci est un bon scan pour les tests IPS, pare-feu, et d'autres dispositifs d'enregistrement.

FIN furtif, Arbre de Noël, et Null: Ces analyses vous permettent de mélanger les choses en envoyant des paquets étrangement formés à vos hôtes de réseau de sorte que vous pouvez voir comment ils réagissent. Ces analyses changent autour des drapeaux dans les têtes TCP de chaque paquet, ce qui vous permet de tester la façon dont chaque hôte les traite de souligner implémentations faibles TCP / IP ainsi que les correctifs qui pourraient avoir besoin d'être appliquée.

Vous pouvez créer votre propre attaque DoS et applications potentiellement accident ou de systèmes entiers. Malheureusement, si vous avez un hôte avec une pile TCP / IP faible, il n'y a pas de bonne façon de prévenir la numérisation depuis la création d'une attaque de type DoS. Pour aider à réduire le risque de cela, ralentir Nmap options de synchronisation lors de l'exécution de vos numérisations.

Si vous êtes un fan de ligne de commande, vous voyez les paramètres de ligne de commande affichées dans le coin inférieur gauche de l'écran NMapWin. Cela aide quand vous savez ce que vous voulez faire et l'aide en ligne de commande ne suffit pas.

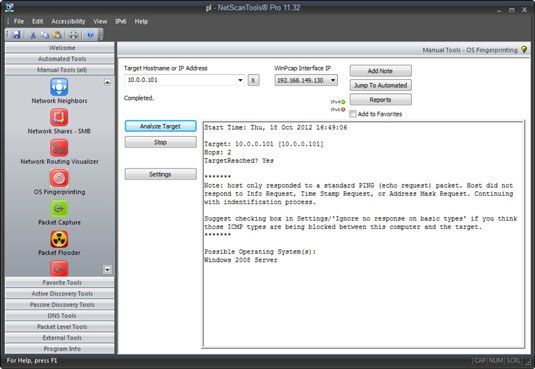

NetScanTools Pro

NetScanTools Pro est un très joli tout-en-un outil commercial pour recueillir des informations générales sur le réseau, tels que le nombre d'adresses uniques IP, les noms NetBIOS et les adresses MAC. Il dispose également d'une fonctionnalité intéressante qui vous permet d'empreintes digitales Les systèmes d'exploitation de différents hôtes.

Mesures contre ping balayage et le balayage de ports

Activer uniquement le trafic dont vous avez besoin pour accéder à des hôtes internes - de préférence autant que possible à partir des hôtes que vous essayez de protéger - et de refuser tout le reste. Cela vaut pour les ports standard, tels que TCP 80 pour HTTP et ICMP pour les requêtes ping.

Configurez les pare-feu pour chercher un comportement potentiellement malveillant dans le temps et avoir des règles en place pour réduire les attaques si un certain seuil est atteint, comme 10 scans de ports en une minute ou 100 ping consécutive (ICMP) demandes.

La plupart des pare-feu et IPS peuvent détecter un tel balayage et le couper en temps réel.