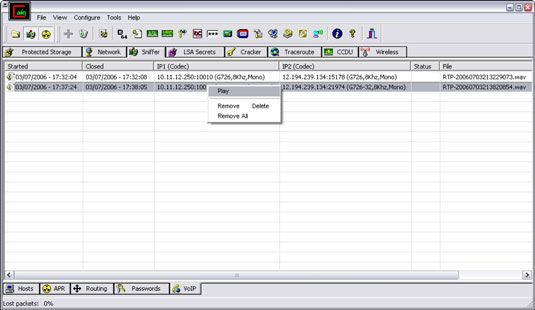

La capture et le trafic voix dossier pour démontrer les failles de sécurité de la VoIP

Systèmes liés VoIP ne sont plus sûrs que d'autres systèmes informatiques communs. Aggravant le problème est le fait que la maison de...

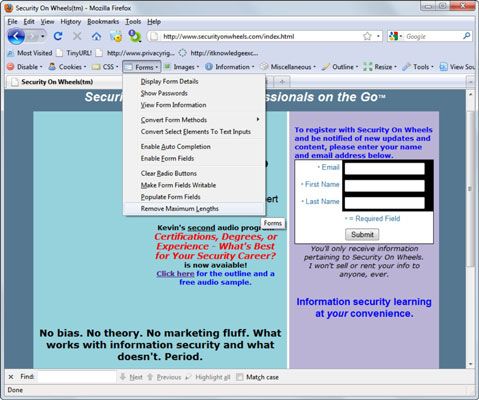

Tampons hacks de débordement dans les applications Web

Un des hacks d'entrée les plus graves est un débordement de tampon qui cible spécifiquement les champs de saisie dans les applications...

Soyez conscient des vulnérabilités de mot de passe pour éviter de se piraté

Compte tenu du coût et de la sécurité des informations protégées de valeur, la combinaison d'un ID de l'utilisateur et un mot de passe...

Accaparement des bannières peuvent donner une information de pirate d'attaquer e-mail

Lorsque le piratage d'un serveur e-mail, premier ordre du jour d'un pirate effectue une bannière grab base pour voir si il peut découvrir...

Automatiser e-mail des contrôles de sécurité pour empêcher hacks par e-mail

E-mail est un point d'entrée commun pour les attaques de hack sur toutes sortes de systèmes - Windows, Linux, Unix - vous l'appelez. Vous...

Évitez d'être piraté avec l'aménagement des bureaux et de l'utilisation appropriée

La conception et l'utilisation de bureau peuvent soit aider ou entraver la sécurité physique. Envisager la mise en page de votre bureau...

Évitez d'être piraté avec des tests LAN sans fil

Après vous avez une carte sans fil et des logiciels de test sans fil, vous êtes prêt à rouler. Commencer à tester pour éviter ces...

Évitez les hacks sur les postes de travail sans fil vulnérables

Postes de travail sans fil ont des tonnes de failles de sécurité et pourraient être ciblés pour hacks - des mots de passe faibles à...

Évitez hacks avec des outils de test linux

Vous pouvez utiliser de nombreux outils de sécurité basé sur UNIX pour tester vos systèmes Linux. Certains sont beaucoup mieux que...

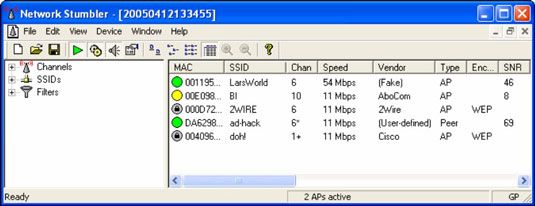

Évitez hacks avec des outils de sécurité WLAN

Plusieurs grands outils de sécurité WLAN sont disponibles pour les plates-formes Windows et UNIX pour vous aider à éviter les hacks....

Évitez les hacks de téléphones et tablettes

Ceci est une nouvelle ère courageux. Vous devez faire confiance que vos téléphone et tablette utilisateurs font de bonnes décisions sur...

Évitez hacks par des dispositifs sans fil voyous

Attention pour le piratage des routeurs non autorisées et les clients sans fil qui sont attachés à votre réseau et fonctionnant en mode...

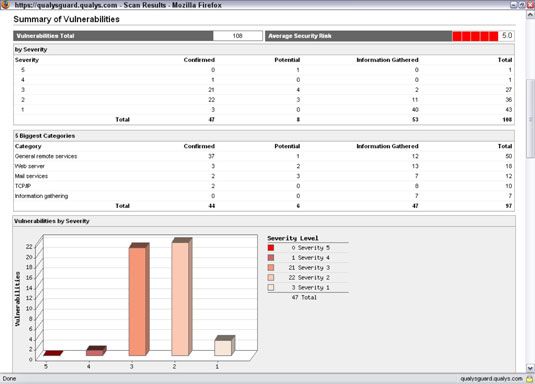

Évaluer les vulnérabilités avec hacks éthiques

Si trouver des failles de sécurité potentielles, la prochaine étape est de confirmer si elles sont vulnérabilités de votre système ou...

Évaluez votre infrastructure de sécurité pour éviter hacks

Un examen de votre infrastructure de sécurité globale peut ajouter de punch à vos systèmes et de garder ces pirates persistants à la...

Une étude de cas dans la façon dont les pirates pénètrent infrastructures de réseau

Laura Chappell - l'une des principales autorités du monde sur les protocoles et l'analyse réseau - partagé une expérience intéressante...

Une étude de cas dans la façon dont les pirates utilisent Windows Password vulnérabilités

Dans cette étude de cas, le Dr Philippe Oechslin, un consultant en sécurité de l'information indépendante, a partagé ses résultats de...

Une étude de cas dans le piratage d'applications web

Dans cette étude de cas, Caleb Sima, un expert en sécurité de l'application bien connue, a été engagé pour pirater les applications...

Une étude de cas dans la façon dont les pirates utilisent l'ingénierie sociale

Dans cette étude de cas, Ira Winkler, un ingénieur social professionnel, a gracieusement partagé une étude intéressante sur la façon...