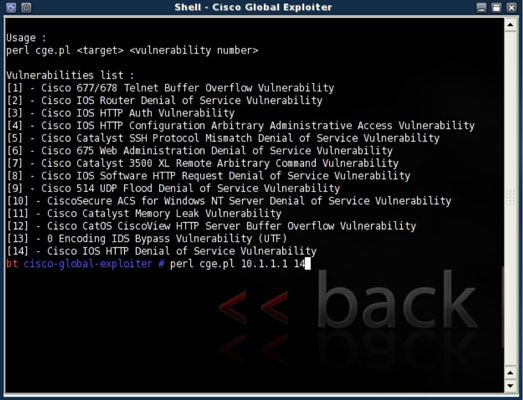

Comment détecter routeur commun, commutateur et les faiblesses de pare-feu

Pour éviter hacks, il est une bonne idée d'essayer de trouver des faiblesses routeur, commutateur, pare-feu et. Quelques failles de...

Comment détecter et se prémunir contre les failles de sécurité voip

Comme pour toute technologie ou un ensemble de protocoles réseau, les pirates vont toujours de comprendre comment briser en. VoIP est...

Comment détecter et se prémunir contre les failles de sécurité de Linux

Vous devez analyser vos systèmes basés sur Linux pour éviter hacks et recueillir des informations à la fois à l'extérieur (si le...

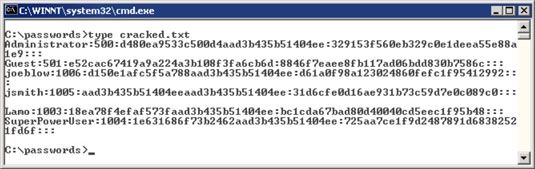

Comment casser les mots de passe avec pwdump3 et John the Ripper

Les pirates utilisent plusieurs méthodes pour casser ces mots de passe apparemment infaillible. John the Ripper et pwdump3 peuvent être...

Comment casser les mots de passe ios

Téléphone et tablette de nombreux mots de passe peuvent être devinés pure et simple. Un dispositif mobile est perdu ou volé et toute...

Comment contrecarrer un hack d'ingénierie sociale

Vous avez seulement quelques bonnes lignes de défense contre hacks d'ingénierie sociale. Même avec les systèmes de sécurité solides,...

Comment communiquer les résultats des évaluations de sécurité

Vous pouvez avoir besoin pour organiser vos informations de vulnérabilité dans un document officiel pour la gestion ou votre client afin...

Comment éviter les fichiers autorisation hacks à des systèmes linux

Il est une bonne idée de vérifier les permissions des fichiers pour éviter hacks sous Linux. Les pirates peuvent utiliser à leur...

Comment éviter nfs hacks à des systèmes linux

Le système de fichiers réseau (NFS) Linux est utilisé pour monter des systèmes de fichiers distants (similaires aux actions dans...

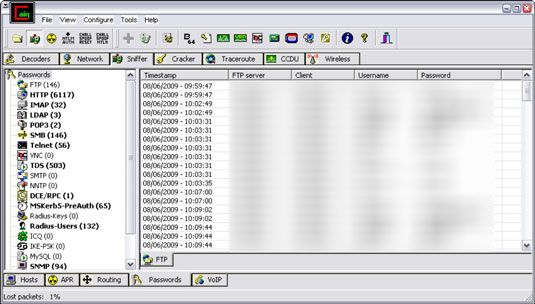

Comment analyseurs de réseau sont utilisés pour pirater les mots de passe

Un analyseur de réseau hacks mots de passe en sniffant les paquets qui traversent le réseau. Ceci est ce que les méchants font si elles...

Comment les fichiers protégés par mot de passe peut être piraté

Vous demandez-vous combien vulnérables de traitement de texte protégé par mot de passe, tableur, et les fichiers Zip sont lorsque les...

Comment ingénieurs sociale rechercher des informations pour les hacks

Une fois que les ingénieurs sociaux ont un objectif en tête, ils commencent généralement l'attaque par la collecte d'informations du...

Comment ingénieurs sociale exploit relations de pirater des systèmes

Après ingénieurs sociaux obtiennent la confiance de leurs victimes sans méfiance, ils exploitent la relation et amadouer les victimes à...

Comment les pirates craquer des mots de passe

Mot de passe fissuration est l'un des hacks les plus agréables pour les méchants. Il alimente leur sens de l'exploration et le désir de...

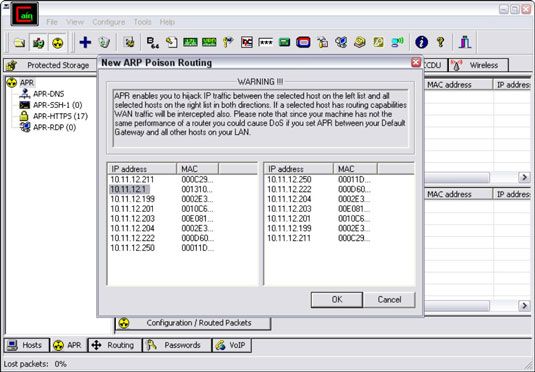

Comment les pirates utilisent le protocole de résolution d'adresse pour pénétrer les réseaux

Les pirates peuvent utiliser ARP (Address Resolution Protocol) en cours d'exécution sur votre réseau pour rendre leurs systèmes...

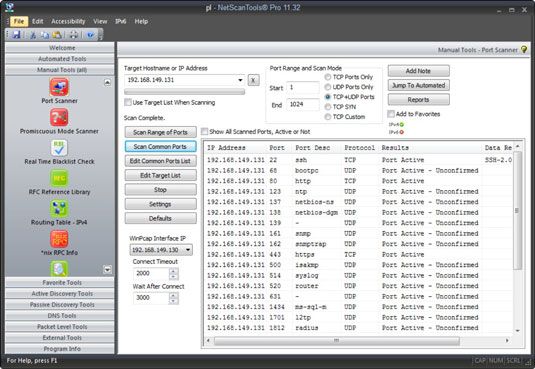

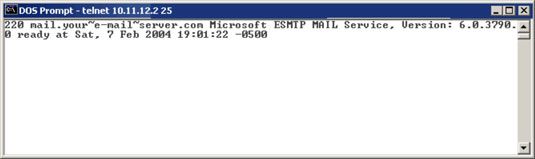

Comment les pirates saisissent bannières de pénétrer votre réseau

Bannières sont les écrans d'accueil, qui révèlent des logiciels numéros de version et d'autres informations système sur les hôtes du...

Comment frappe l'exploitation forestière peut être utilisé pour pirater les mots de passe

Une des meilleures techniques pour les mots de passe est distant de capture enregistrement de frappe - l'utilisation de logiciel ou de...

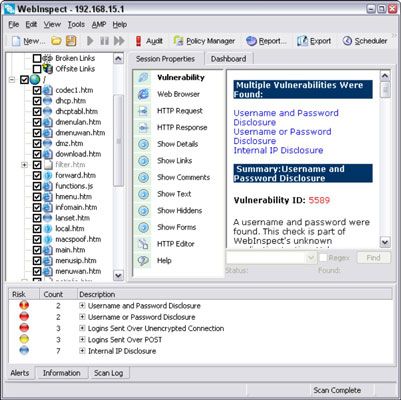

Manipulation de champ caché hacks dans les applications web

Certains sites Web et applications intégrer les champs cachés dans les pages Web de pirater et de transmettre des informations d'état...