Gardez les correctifs de Linux à jour pour éviter d'être piraté

Patching cours est peut-être la meilleure chose que vous pouvez faire pour améliorer la sécurité de vos systèmes Linux et éviter ces...

Connaître les vulnérabilités du système de message pour éviter hacks

Pratiquement toutes les applications de messagerie sont piratage cibles sur votre réseau. Compte tenu de la dépendance de la...

Connaissez vos vulnérabilités de l'infrastructure de réseau pour éviter hacks

Vulnérabilités de l'infrastructure de réseau sont le fondement de la plupart des questions et des hacks de sécurité techniques dans...

Connaissez vos vulnérabilités de sécurité physique pour éviter hacks

Quel que soit votre ordinateur- et de la technologie réseau-sécurité, pratiquement tous les hack est possible si un attaquant est...

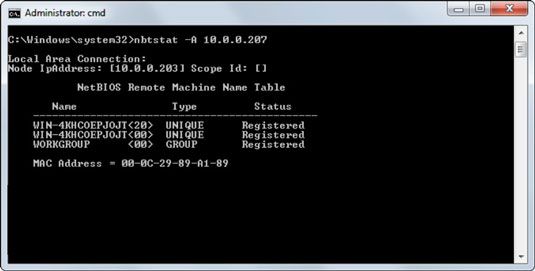

Enquêter NetBIOS pour détecter et se prémunir contre les vulnérabilités de Windows

Vous pouvez recueillir des informations Windows en farfouillé avec NetBIOS (réseau / Output System Basic Input) fonctions et programmes....

Comment utiliser la sécurité du système d'exploitation pour éviter de se piraté

Vous pouvez mettre en œuvre diverses mesures de sécurité du système d'exploitation pour prévenir les hacks et veiller à ce que les...

Comment utiliser l'analyse de l'arbre d'attaque pour se préparer à un piratage éthique

Analyse de l'arbre d'attaque est le processus de création d'une cartographie de type organigramme de la façon dont les attaquants...

Comment utiliser l'empreinte de planifier une bidouille éthique

Une façon de commencer à planifier un piratage éthique sur votre entreprise est dans un processus souvent appelé empreinte. Grâce à...

Comment utiliser les éditeurs hexagonaux pour identifier les vulnérabilités piratage

Très souvent, dans le cadre de piratage éthique, vous devez utiliser un éditeur hexadécimal pour voir comment une application est de...

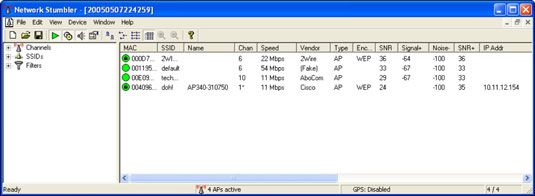

Comment tester et contourner mac commandes d'adresse

Une défense très commune contre le piratage des réseaux sans fil est Media Access Control (MAC) commandes d'adresse. Cette est l'endroit...

Comment planifier et effectuer des attaques de piratage

Pensez à la façon dont vous ou d'autres allez planifier et exécuter une attaque de hack pour maximiser ce que vous en sortir. Styles...

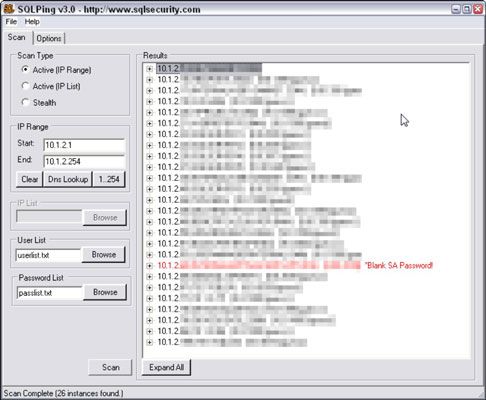

Comment minimiser les vulnérabilités de base de données pour éviter de se piraté

Systèmes de base de données, tels que Microsoft SQL Server, MySQL, et Oracle, ont cachait derrière les scènes, mais leur valeur et...

Comment minimiser les risques de piratage liés au stockage

Les pirates effectuent un nombre croissant de hacks liés au stockage. Les pirates utilisent différents vecteurs et des outils d'attaque...

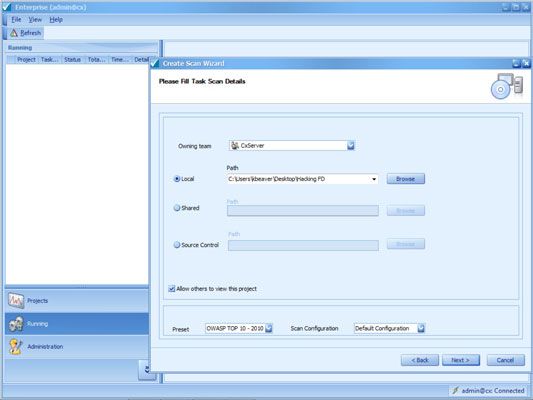

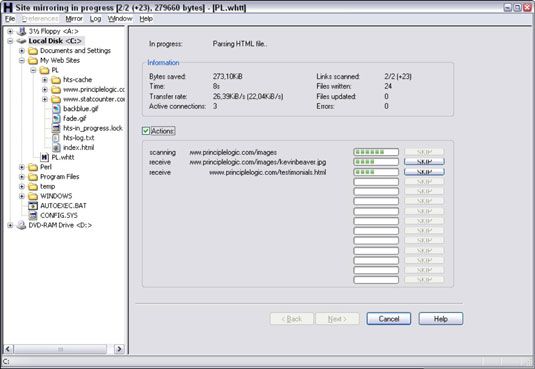

Comment minimiser les risques de sécurité Web pour éviter d'être piraté

Garder vos applications Web sécurisé nécessite une vigilance constante dans vos efforts de piratage éthique et de la part de vos...

Comment se prémunir contre tampons hacks de débordement

Démons vulnérables RPC et d'autres sont des cibles communes pour hacks débordement de buffer. Attaques par débordement de buffer sont...

Comment exploiter la vulnérabilité d'un correctif manquant utilisant Metasploit

Avec des outils tels que Metasploit, tout ce qu'il faut est un correctif manquant sur un système pour accéder et démontrer comment...

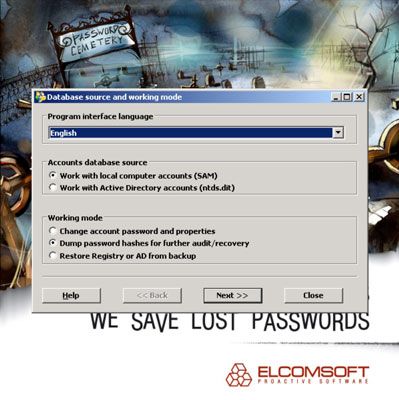

Comment démontrer les failles de sécurité dans les mots de passe d'ordinateur portable

Sans doute la plus grande menace pour la sécurité de toute entreprise est le piratage d'ordinateurs portables non cryptés. Compte tenu...

Comment détecter et prévenir les hacks de traversée de répertoire

Traversée de répertoire est une faiblesse très basique, mais il peut tourner jusqu'à intéressante - des informations sur un système...