Menaces de pirates aux systèmes de votre entreprise

Les pirates informatiques ont été autour depuis des décennies et continuera de constituer une menace pour les entreprises légitimes....

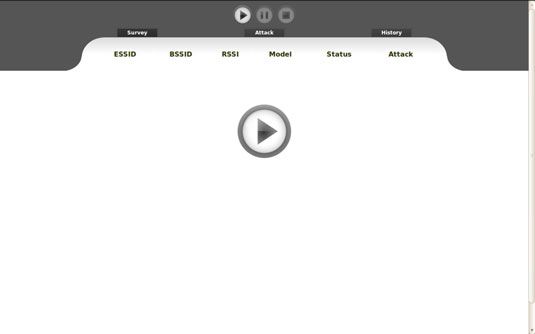

Les pirates utilisent Reaver pour exécuter des attaques WPS sur réseaux Wi-Fi

Wi-Fi Protected Setup (WPS) est une norme sans fil qui permet une connectivité simple “ sécurisé ” les points d'accès sans...

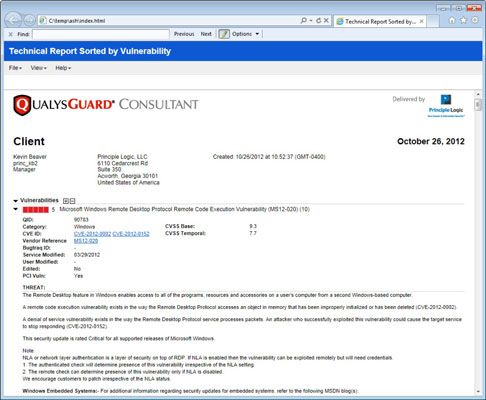

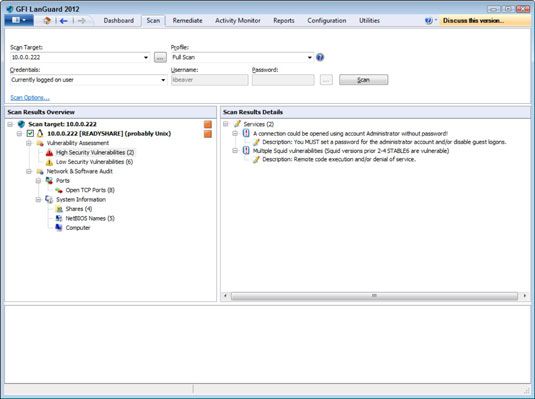

Hacks qui exploitent patchs manqués

Il est une chose de les titiller Windows pour trouver les correctifs manquants qui pourraient éventuellement conduire à de bonnes...

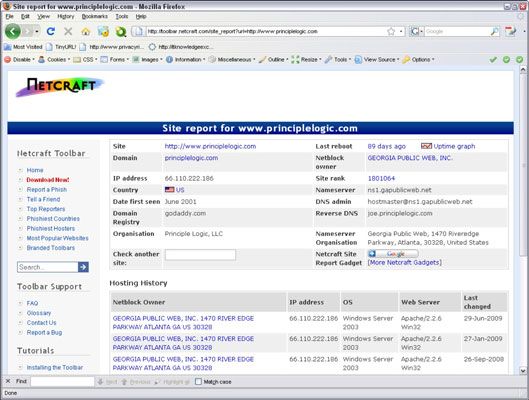

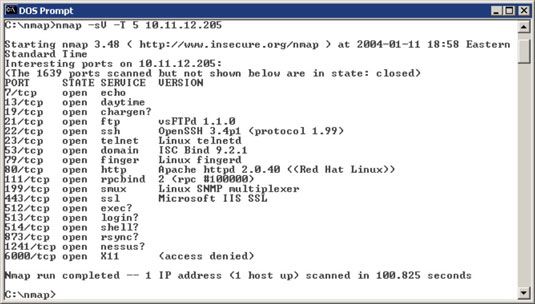

Obtenir des informations pour une bidouille éthique de ports ouverts

Comme un hacker éthique, vous devez glaner autant d'informations que possible après la numérisation de vos systèmes. Déterminer ce qui...

Défenses générales du réseau pour éviter d'être piraté

Indépendamment des hacks spécifiques contre votre système, quelques bonnes pratiques peuvent aider à prévenir de nombreux problèmes...

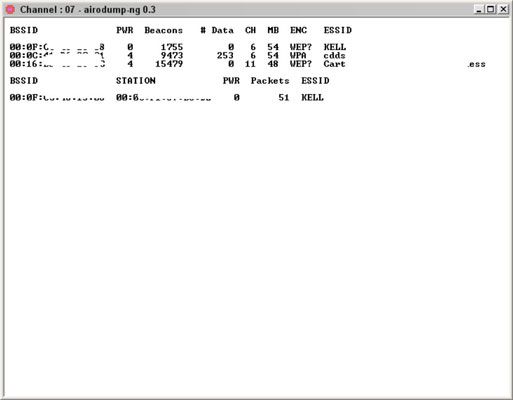

Crypter votre trafic sans fil pour éviter d'être piraté

Le trafic sans fil peut être capturée directement sur les ondes, faisant de ce moyen de communication sensibles à l'espionnage et le...

Commandements de Ethical Hacker

Hackers éthiques effectuent les mêmes attaques contre les systèmes informatiques, les contrôles physiques, et les gens qui font les...

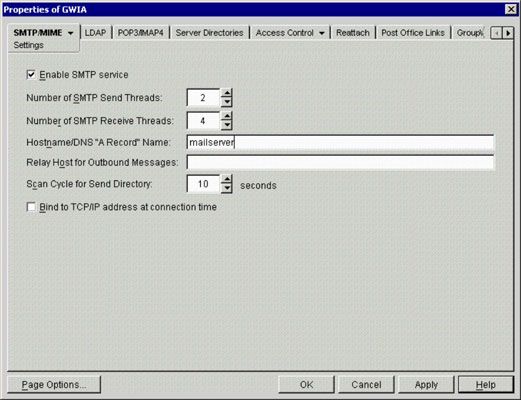

E-mail bombe hacks

Bombes E-mail pirater en créant déni de service (DoS) contre les conditions de votre logiciel e-mail et même votre réseau et connexion...

Éliminer les services inutiles et non garantis pour éviter de se piraté

Les services inutiles et non garantis peuvent conduire à une porte ouverte pour les pirates. Lorsque vous savez quels démons et...

Des attaques par déni de service et comment se prémunir contre eux

Déni de service (DoS) sont parmi les attaques les plus courantes de pirates. Un pirate lance tant de demandes invalides à un hôte...

Script par défaut hacks dans les applications web

Programmes web mal écrits, tels que PHP (Hypertext Preprocessor) et Active Server Pages (ASP) des scripts, peuvent permettre à des...

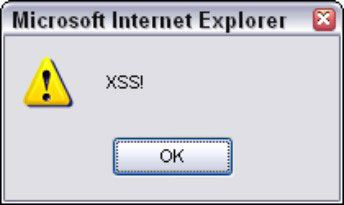

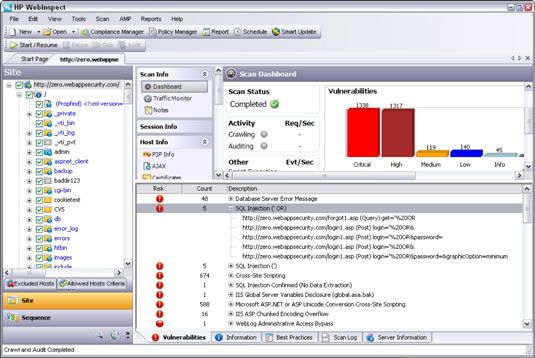

Cross-site scripting hacks dans les applications Web

Cross-site scripting (XSS) est peut-être la vulnérabilité du Web le plus connu qui peut obtenir votre site piraté. XSS se produit quand...

Les contre-mesures pour empêcher des hacks sur les serveurs e-mail

Les contre-mesures suivantes aident à garder les messages e-mail aussi sécurisé que possible et à dissuader le piratage. Qui ne pas...

Les contre-attaques de hack de réseau sans fil

Divers hacks malveillants - y compris les attaques DoS - peuvent être menées contre votre réseau WLAN. Cela inclut les points d'accès...

Créer des normes de test pour vos hacks éthiques

Une mauvaise communication ou slip-up dans vos normes d'essai peuvent envoyer les systèmes écraser lors de vos tests de piratage...

La gestion des correctifs cohérente est la première ligne de défense contre être piraté

Vous sentez-vous comme il vous suffit de patcher vos systèmes pour corriger les vulnérabilités de sécurité et de dissuader les...

Injection de code et injection SQL hacks dans les applications Web

Attaques code-injection manipuler des variables spécifiques du système. Cela donne les pirates l'opportunité d'accéder à des...

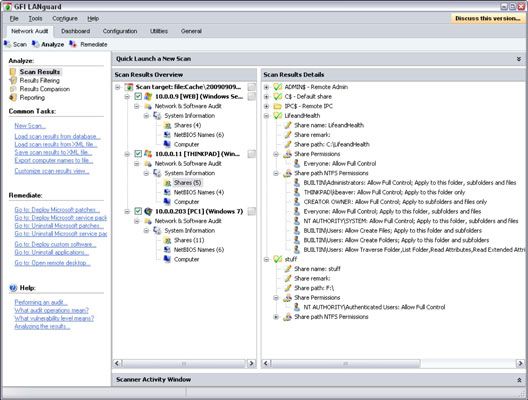

Vérifiez les fenêtres actions configurations pour prévenir hacks

Fenêtres actions sont les lecteurs réseau disponibles qui apparaissent lorsque les utilisateurs parcourent dans mes endroits de réseau....