Comment détecter et se prémunir contre les failles de sécurité voip

Comme pour toute technologie ou un ensemble de protocoles réseau, les pirates vont toujours de comprendre comment briser en. VoIP est certainement pas différent. En fait, étant donné ce qui est en jeu, il ya certainement beaucoup à perdre.

Sommaire

Systèmes liés VoIP ne sont plus sûrs que d'autres systèmes informatiques communs. Systèmes VoIP ont leur propre système d'exploitation, ils ont des adresses IP, et ils sont accessibles sur le réseau. Aggravant le problème est le fait que la maison de nombreux systèmes de VoIP plus intelligence ce qui rend les réseaux VoIP encore plus piratable.

D'une part, les systèmes VoIP ont des vulnérabilités, y compris

Paramètres par défaut

Correctifs manquants

Mots de passe faibles

D'autre part, deux faiblesses majeures de sécurité sont liées spécifiquement à la VoIP. Le premier est celui de l'interruption du service de téléphone. Yep, VoIP est susceptible de déni de service comme tout autre système ou une application. VoIP est aussi vulnérable que les applications les plus de synchronisation sensible là-bas.

L'autre grande faiblesse avec la VoIP est que les conversations vocales ne sont pas cryptées et peuvent donc être interceptées et enregistrées.

La barrière de VLAN peut être surmonté dans les environnements Cisco et Avaya en utilisant un outil appelé VoIP Hopper.

Contrairement vulnérabilités typiques de la sécurité informatique, ces questions avec VoIP ne sont pas facilement résolus grâce à des correctifs logiciels simples. Ces vulnérabilités sont intégrés dans le Session Initiation Protocol (SIP) et Real-time Transport Protocol (RTP) qui utilise la VoIP pour ses communications.

Reportez-vous à packetizer.com/ipmc/h323_vs_sip~~V pour des détails supplémentaires sur H.323 contre SIP.

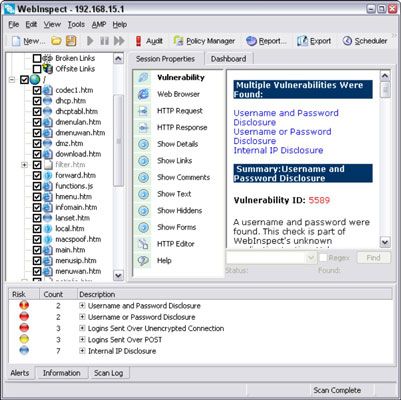

De balayage des vulnérabilités

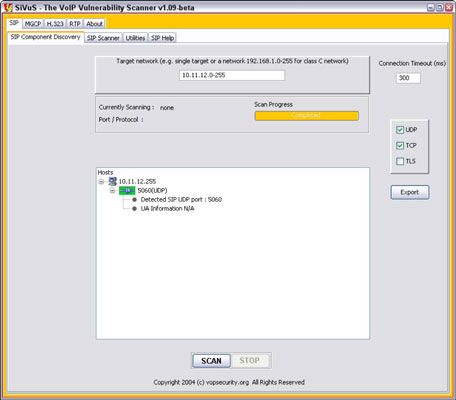

En dehors du réseau, OS et les vulnérabilités de base de l'application Web, vous pouvez découvrir d'autres problèmes de VoIP si vous utilisez les bons outils. Un outil ordonné Windows qui se consacre à la recherche de vulnérabilités dans les réseaux VoIP est SiVuS. SiVuS vous permet d'effectuer les étapes de piratage éthique de base de la numérisation, l'énumération, et l'enracinement des vulnérabilités. Vous pouvez commencer par télécharger et d'exécuter l'installation exécutable SiVuS.

Après SiVuS est installé, charger le programme et vous êtes prêt à commencer.

Vous pouvez utiliser la détection de composants pour rechercher un ou deux hôtes VoIP spécifiques, ou vous pouvez numériser l'ensemble de votre réseau.

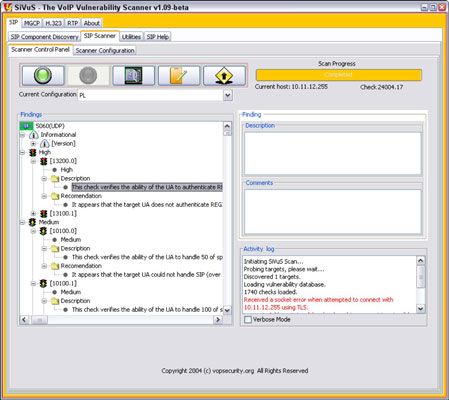

Après avoir trouvé quelques hôtes, vous pouvez utiliser SiVuS à creuser plus profondément et extirper DoS, buffer overflow, authentification faible, et d'autres vulnérabilités liées à la VoIP. Utilisez les étapes suivantes:

Cliquez sur l'onglet SIP du scanner, puis cliquez sur l'onglet Configuration du scanner.

Dans le champ Cible (s) dans le coin supérieur gauche, entrer dans le système (s) que vous souhaitez numériser, et de laisser toutes les autres options à leurs valeurs par défaut.

À ce stade, vous pouvez enregistrer la configuration actuelle en cliquant sur Enregistrer la configuration dans le coin inférieur droit de la fenêtre. Cette action crée un modèle que vous pouvez utiliser pour vos autres hôtes de sorte que vous ne devez pas changer vos paramètres à chaque fois.

Cliquez sur l'onglet Panneau de configuration Scanner et soit laisser la configuration par défaut ou sélectionnez votre configuration personnalisée dans la liste déroulante la configuration actuelle.

Cliquez sur le bouton Scan vert pour commencer la numérisation.

Lorsque SiVuS termine ses tests, vous entendez un signal d'occupation qui signifie que le test est terminé.

Rappelez-vous, les chances sont bonnes que les méchants à la fois à l'intérieur et à l'extérieur de votre réseau peuvent voir ces vulnérabilités tout aussi facilement que vous le pouvez.

Vous pouvez également utiliser SiVuS pour générer des messages SIP, qui viennent dans maniable si vous voulez tester tout intégré dans les mécanismes d'authentification de VoIP sur vos hôtes VoIP. La documentation de SiVuS décrit les spécificités.

D'autres outils gratuits pour analyser le trafic SIP sont PROTOS, et sipsak.

Capturer et enregistrer la voix du trafic

Si vous avez accès au réseau filaire ou sans fil, vous pouvez capturer des conversations VoIP facilement. Ceci est une excellente façon de prouver que le réseau et l'installation de VoIP sont vulnérables. Il ya beaucoup de questions juridiques liées à puiser dans les conversations téléphoniques, alors assurez-vous que vous avez la permission.

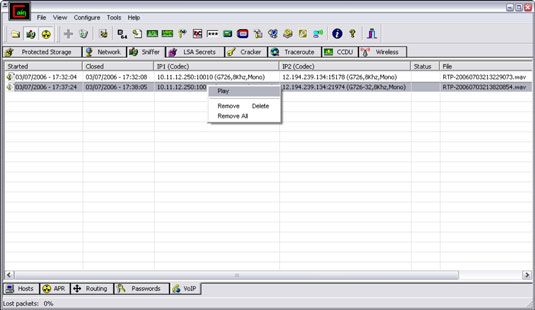

Vous pouvez utiliser Cain Abel de puiser dans les conversations VoIP. Utilisation de ARP la fonction poison de routage de Caïn, vous pouvez brancher au réseau et avoir capturer le trafic VoIP:

Chargez Cain Abel et puis cliquez sur l'onglet Sniffer pour entrer dans le mode analyseur de réseau.

Cliquez sur l'icône Start / Stop avril

Cliquez sur l'icône bleue + pour ajouter des hôtes d'effectuer ARP empoisonnement sur.

Dans la fenêtre Adresse MAC Scanner qui apparaît, veiller à ce que tous les hôtes de mon sous-réseau est sélectionné, puis cliquez sur OK.

Cliquez sur l'onglet TAEG charger la page avril

Cliquez sur l'espace blanc sous le titre de la colonne d'état supérieure.

Cliquez sur l'icône + bleu et la fenêtre Poison Routing New ARP montre les hôtes découverts à l'étape 3.

Sélectionnez votre route par défaut ou un autre hôte que vous voulez capturer des paquets voyageant de et vers.

Dans la colonne de droite, cliquez sur Ctrl + le système que vous voulez empoisonner pour capturer son trafic voix.

Cliquez sur OK pour lancer le processus d'empoisonnement ARP.

Cliquez sur l'onglet VoIP et toutes les conversations vocales sont “ automagically ” enregistrée.

Voici la partie intéressante - les conversations sont enregistrées dans .wav format de fichier audio, de sorte que vous suffit de droit; cliquez sur la conversation enregistrée que vous voulez tester et choisissez Play. Notez que les conversations enregistrées spectacle Enregistrement. . . dans la colonne État.

Il ya aussi un outil appelé vomi basé sur Linux que vous pouvez utiliser pour convertir conversations VoIP en .wav fichiers. Vous devez d'abord capturer la conversation réelle en utilisant tcpdump, mais si Linux est votre préférence, cette solution offre essentiellement les mêmes résultats que Caïn, indiqué dans les étapes précédentes.

Mesures contre les vulnérabilités VoIP

Le verrouillage de la VoIP peut être délicat. Vous pouvez prendre un bon départ en segmentant le réseau de votre voix dans son propre VLAN - ou même un réseau physique dédié si cela correspond à votre budget. Vous devez également vous assurer que tous les systèmes liés VoIP sont durcies selon les recommandations des fournisseurs et les meilleures pratiques largement acceptées (telles que le document de SP800-58 du NIST) et que le logiciel et le firmware sont entièrement patché.